こちらは以下の妙訳です。オリジナルは下記からご覧ください

良い点

今週の米国と熱い選挙に注目が集まっていますが、ハンドルネーム “1ms0rry”だけしか知られていないマルウェア開発者が逮捕されましたと内務省と発表したと、大変貴重なサイバーセキュリティに関するニュースがロシアから報じられました。

この無名の20歳の男性は、彼のマルウェアがロシア全土のコンピューターユーザーにマルウェアを感染させ、2000 人以上から 430 万ルーブル(約 5 万5000 ドル)の利益を得るという、サイバー犯罪者の誰もがわきまえるべき事をしてしまうという不運に見舞われました。

報告によると、このハッカーは LoaderBot、N0f1l3 などトロイの木馬やinfostealers と同様に 1ms0rry-Miner と呼ばれるトロイの木馬/暗号通貨マイナーに関与していたとされています。また、彼のコードは、Bumblebee、FelixHTTP、EnlightenedHTTP、Windows パスワードから暗号通貨のウォレ ットアドレスやその他の認証情報を盗むことができる MaaS(malware-as-a-service)である Evrial を含む、他にも多くの強力なマルウェアのソースか ら確認されています。

ロシア当局が自国のハッカーがロシア以外のターゲットを意図的に攻撃することに目をつぶっているのは嘆かわしいことですが、新たにマルウェア開発者が何らかの理由で捕まったのは良いことです。彼がコード上で言語設定を決定する方法の理解を深め、すぐにサイバーストリートに戻ってこないことを願いましょう。

悪い点

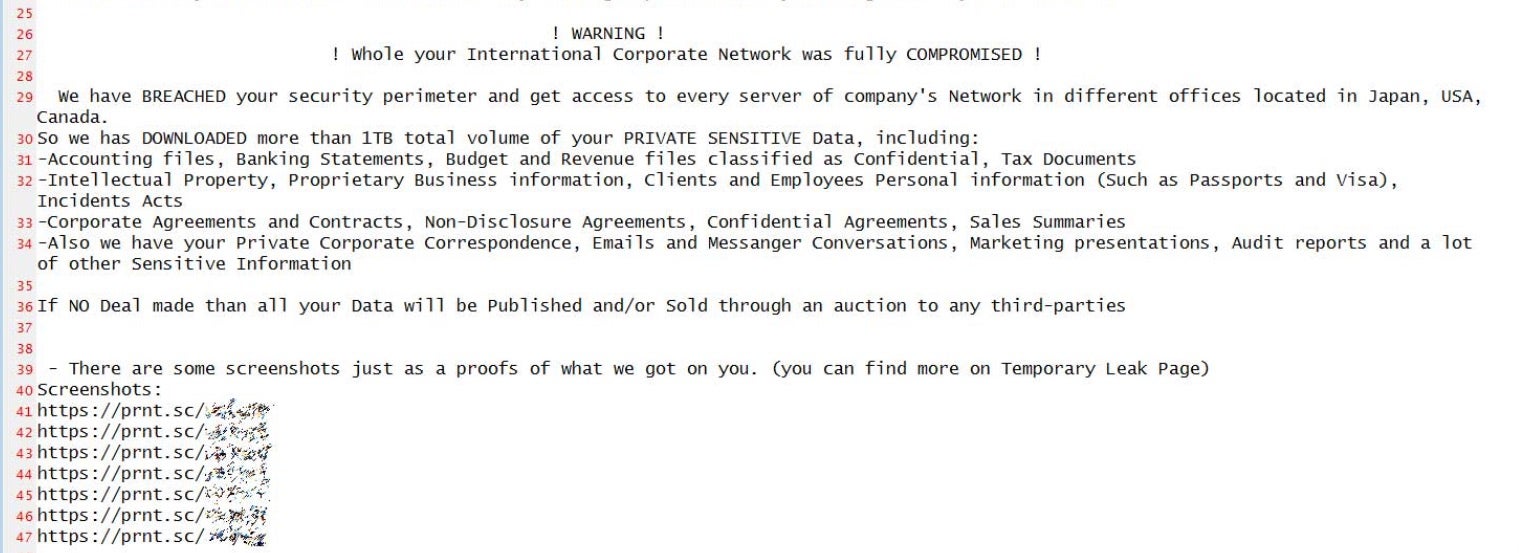

バイオハザードの開発者であるカプコンが月曜日に Ragnar Locker というランサムウェアの攻撃を受け、約 1TB のカプコンのデータが盗まれる被害に遭ったとの報道がありました。

他の「リーク&ロック」ランサムウェアと同様に、サイバー犯罪組織は、企業が支払いを怠った場合には、IP と個人の機密データを放出すると脅しています。

その範囲は、財務書類、パスポートやビザなどの顧客や従業員の個人情報から、ビジネス契約書、企業のプライベートな電子メールやメッセンジャーでの会話に至るまで多岐にわたります。

報告によると、ランサムウェアは少なくとも 2000 台のデバイスを暗号化しており、攻撃者はビットコインで 1100 万ドルの多額の身代金を要求しているとのことです。

この攻撃は、翌日に Ragnar Locker ランサムウェアが飲料メーカーのCampari も同様に攻撃され 1500 万ドルの身代金を要求されます。

どちらのケースでも、攻撃者たちは、彼らの「一時的な情報リークページ」であるダークネットのウェブサイトで、盗まれたデータのサンプルを流出させ、支払いを煽るために「侵入の例と侵入した証拠を公開」しています。いつものごとく、被害者が支払いを拒否した場合、彼らは「第三者」にデータを売却する事を約束しています。現時点では、カプコンと Campari のどちらもサイバー犯罪組織に協力している兆候はありません。

醜い点

クラウド資産の誤設定は、クラウドに移行する企業のセキュリティ上の頭痛の種として知られており、暗号化されたパスワードなどを安全に保とうとする試みが、md5 のような欠陥のあるハッシュアルゴリズムを使用することで損なわれてしまうと、これ以上良くなることはありません。このような教訓は、「100%匿名で安全な」と自称する大麻栽培者のオンラインコミュニティGrowDiaries によって今週学ばれたものです。

トラブルの発端は、2 つのセキュアでない Kibana アプリでした。Kibana はElasticsearch 用のチャートツールで、Elastic Stack クラスタの監視、管理、セキュリティ確保のためのユーザーインターフェースを提供しています。残念なことに、GrowDiaries の管理者は 9 月以降、Kibana アプリの 2 つのインスタンスをパスワードなしで公開したままにしていたようで、ハッカーが約 340万人のユーザー記録とパスワードにアクセスできる可能性があります。

GrowDiaries のユーザーの中には、心配な人もいるでしょう、暴露された IPアドレスの中には マリファナ栽培が違法な国に拠点があるのもあります。

同社はサイバーセキュリティ研究家のボブ・ディアチェンコ氏の警告を受けてから 5 日後の 10 月 15 日にデータを確保しましたが、少なくとも 9 月 22 日以降にはデータが流出していた可能性があるようです。

データが悪意のある者によってアクセスされたかどうかは現時点では不明ですが、md5 ハッシュはクラックが可能なので、GrowDiaries のユーザは早急にパスワードを変更する必要があります。

Diachenko 氏はまた、コミュニティのメンバーはアカウントの乗っ取りだけでなく、クラックされたパスワードは、ユーザーの他のアカウントへのクレデンシャル・スタッフィング攻撃に使用される可能性があるため、標的型フィッシング攻撃にも注意する必要があると指摘しています。