ついに待望の2020ATT&CK評価結果が発表されました。しかし、参加ベンダーによって異なる、結果の解釈の仕方には、よく注意しておく必要があります。評価がどのような点で優れているかについて、指標が作為的だったり、見栄えが良いように整えられていたりしないか注意してお読みください。ここでは、パフォーマンスをきちんと理解するために、「データファースト」で解説をします。

MITRE Engenuity ATT&CKのメリットは、テストデータが公開されており、誰でもアクセスできる点にあります。結果の透明性を高めるために、本ブログでは、MITRE Engenuityによって公開された数値と指標についてのみを解説します。そうすることで、自ら情報を検証できるようになり、事実とフィクションの違いが区別できるようになります。数字について混乱させられることも、捏造された数字に騙されることもなくなります。

SentinelOneのMITREの結果

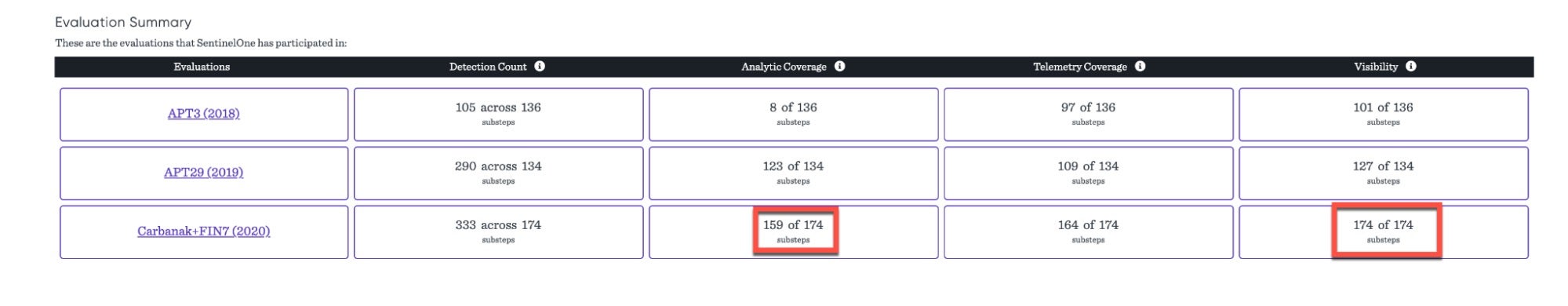

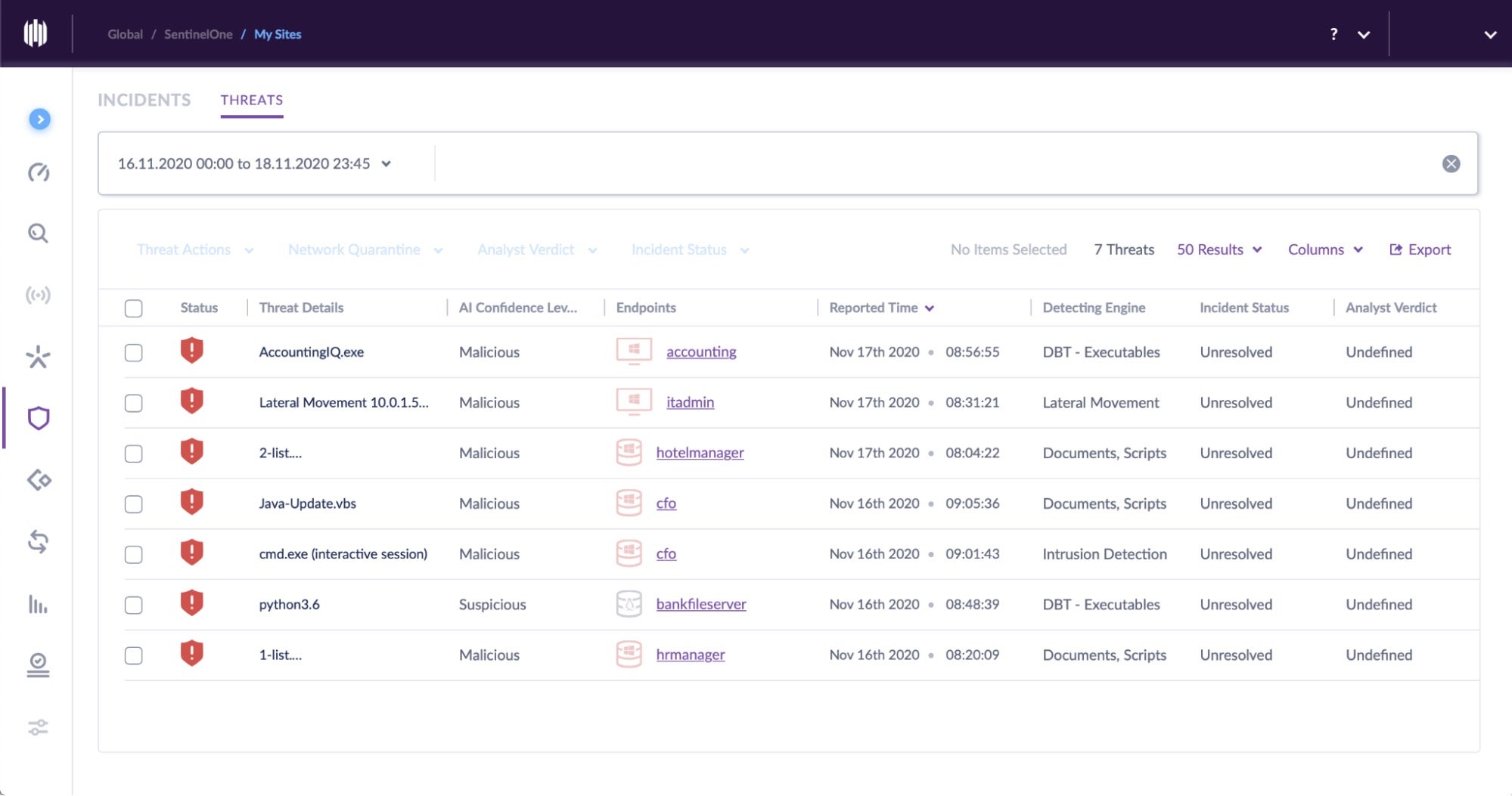

MITREEngenuityによるSentinelOneの評価のスクリーンショットを以下に示します。SentinelOneの結果は以下のような内容です。

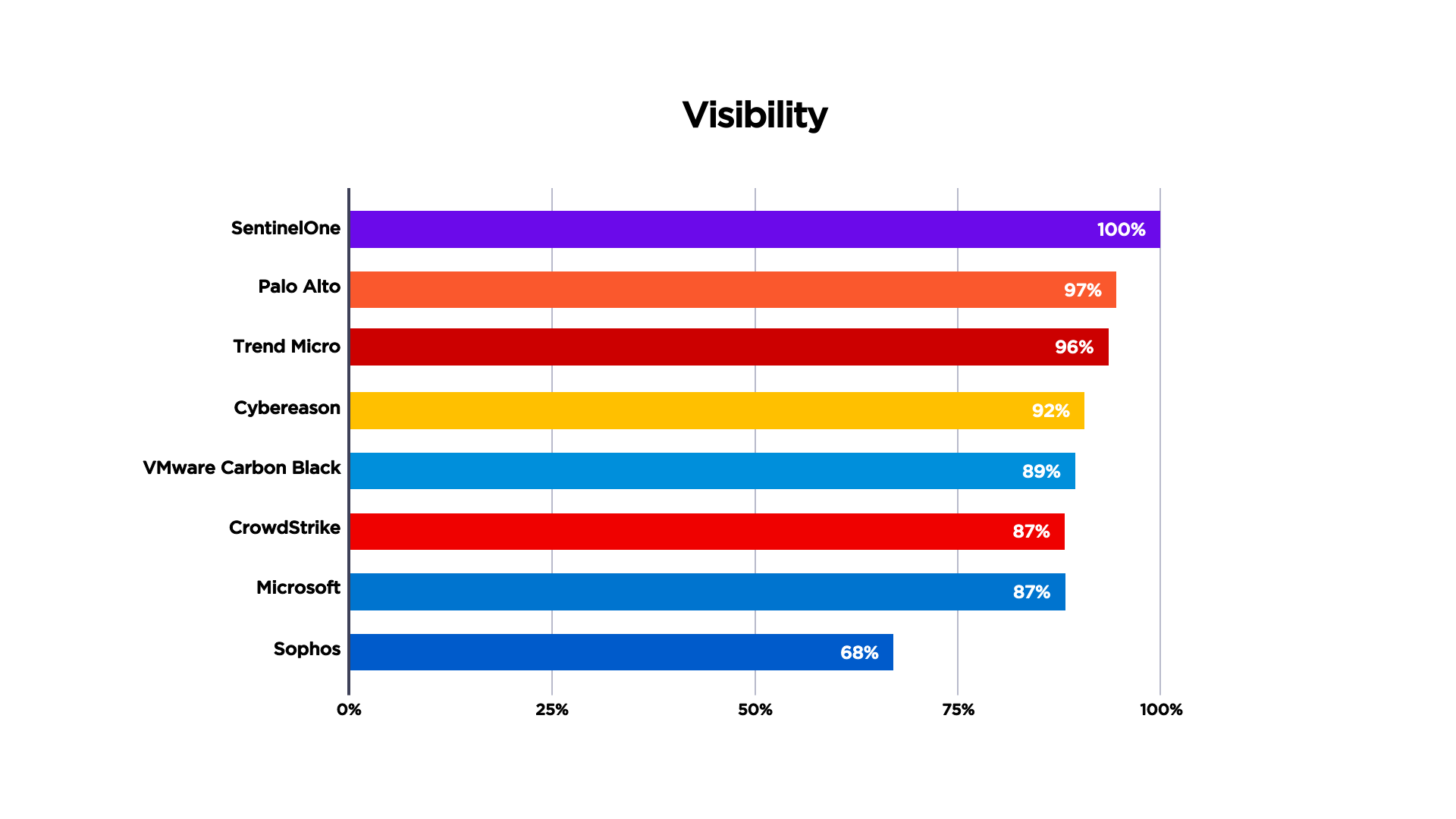

- 100%の可視性 – 174ステップ中174ステップ

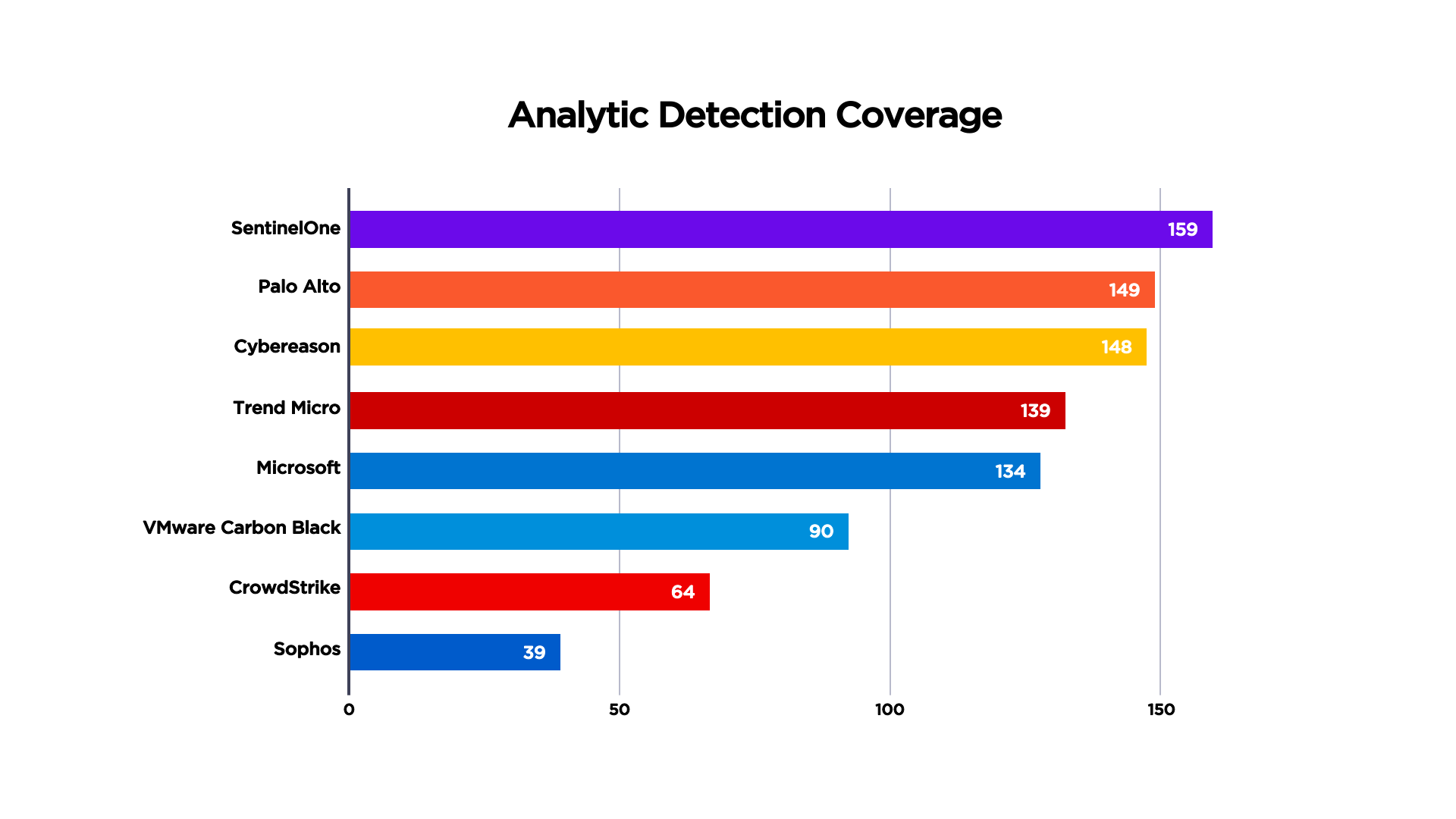

- 最高の分析カバレッジ – 174ステップ中159ステップ

- 遅延モディファイアがゼロ

- 構成変更モディファイアがゼロ

効果的なセキュリティ体制を構築するために上記の指標がどれほど重要か?

最新のATT&CK結果は2021年4月20日火曜日にリリースされました。ラウンド1 ATT&CK評価(テストの最初の年)はAPT3(Gothic Panda)に基づいており、ラウンド2 ATT&CK評価はAPT29(Cozy Bear)に関連するTTPに焦点が当てられていました。今年の評価は、金融業界を狙ったアドバーサリーグループのエミュレーションに焦点が当てられています。テスト1日目は、Carbanakのアドバーサリーグループの攻撃方法のシミュレーションを行います。攻撃の目的は、人事担当マネージャーに対してセキュリティ侵害を犯し、静かにネットワーク内を横移動して、支払いデータを特定して窃取するというものです。この攻撃は、4台のWindowsコンピューターと1台のLinuxサーバーに対する、10ステップの96のテクニックで構成されています。 詳しい内容については、Carbanakエミュレーションを参照してください。

2日目のテストでは、FIN7のアドバーサリーグループのシミュレーションを行います。2日目も1日目と同様に、攻撃者の目的は、財務データの窃取です。このシミュレーションでは、5台のコンピューターと78のテクニックが10ステップが用いられます。

優れたEDRソリューションのベースとなるものは、さまざまなOSとクラウドワークロードにわたり、関連するSecOpsデータを、プロセスにおいてすべて失うことなく、大規模に活用する機能です。攻撃が高度化、巧妙化し頻度が高まるにつれて、EDRソリューションは、基本機能として、より深い深度と、より広い範囲の可視性を提供する必要があります。「可視性にギャップがない」ということは、「死角がない」ということを意味します。つまり、攻撃者が検知されずにオペレーションを続けられないようにすることができるのです。

完全性が高く詳細にわたる可視性こそ、価値あるEDRソリューションが持つべき重要な要素です。可視性がなければ、セキュリティ侵害からの保護など不可能です!

ATT&CKの評価データが示すように、SentinelOneは、このラウンドにおいて、検知漏れが「ゼロ」でした。LinuxサーバーだけでなくWindowsデバイスに対する攻撃も100%検知されました。

質の高い脅威検知こそが差別化要因

- SentinelOneが、最も質の高い脅威検知の分析結果を提供し、敵の行動について瞬時に自動的に洞察結果を提供

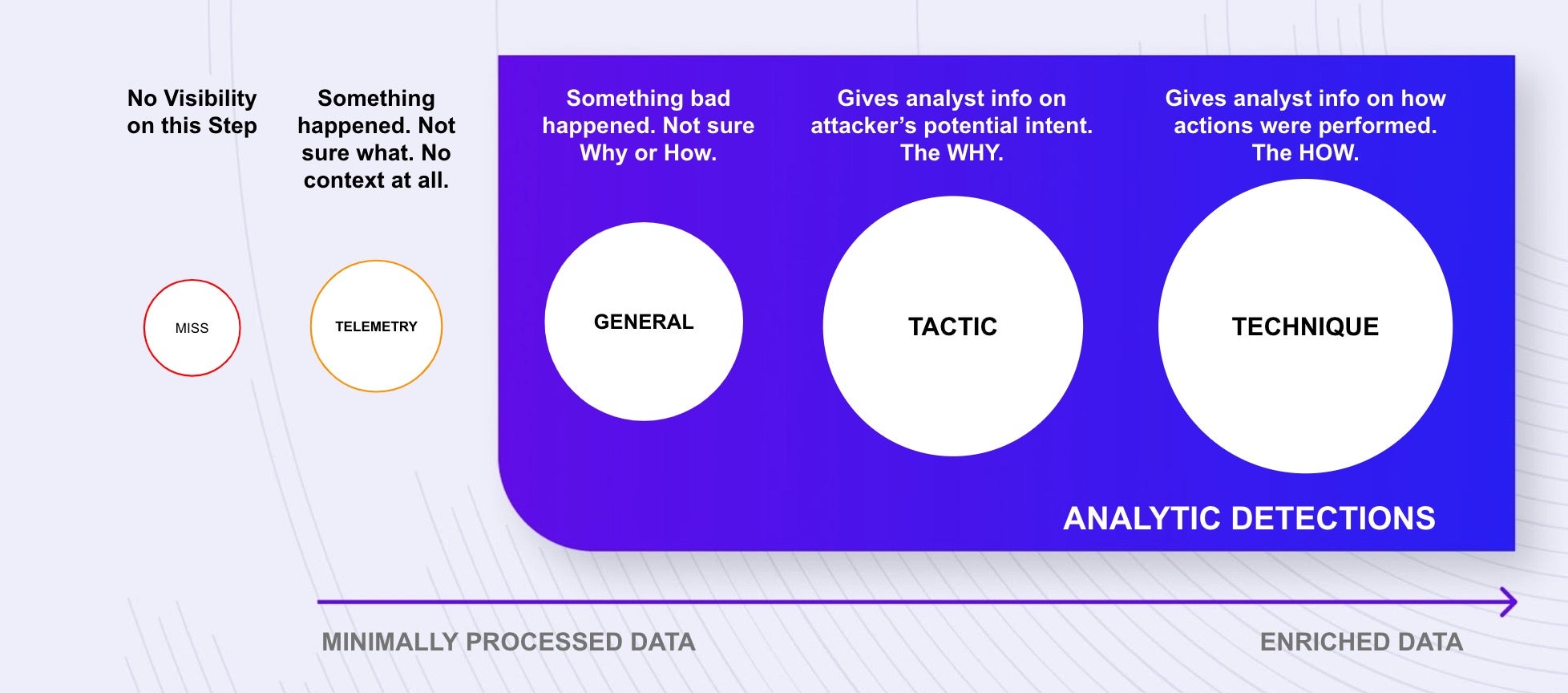

どれが最適なEDRソリューションなのか決めるためには、脅威検知の数ではなく、アナリティックスの検知範囲(テレメトリ以外の脅威検知の数)を考慮する必要があります。「GENERAL:一般」、「TACTIC:戦術」、もしくは「TECHNIQUE:テクニック」における脅威検知の数が多いと、見逃される攻撃が少なくなるため、脅威検知の品質が向上します。忠実度が高く質の高い脅威検知が可能になるため、企業は、主に誤検知の可能性がある大量のデータを検索するのではなく、イベントを調査するための時間を増やすことができるようになります。

ATT&CK評価では、「TECHNIQUE:テクニック」と「TACTIC;戦術」がデータ精度の重要な指標です。

- テクニック:関連性のある実用的なデータの縮図 – 何が起こったのか、なぜ起こったのか、そしてどのように起こったのかについて、決定的な証拠とともに、ストーリーを伝えることができる完全にコンテキスト化されたデータポイント。

- 戦術:階層の次のレベル。最終的な目標(永続性、データの出力、回避など)を達成するためのアクターのステップを示すテクニックのカテゴリを表します。つまり、「WHAT」と「WHY」です。

脅威検知のこれらの2つの分類は、MITRE ATT&CKフレームワークの中核であり、コンテキストの作成において最も価値があります。MITRE Engenuityの公開された結果によると、評価におけるすべての参加者の中で、SentinelOneで最も多数のアナリティック検知範囲が記録されています。

脅威検知の遅延は致命的

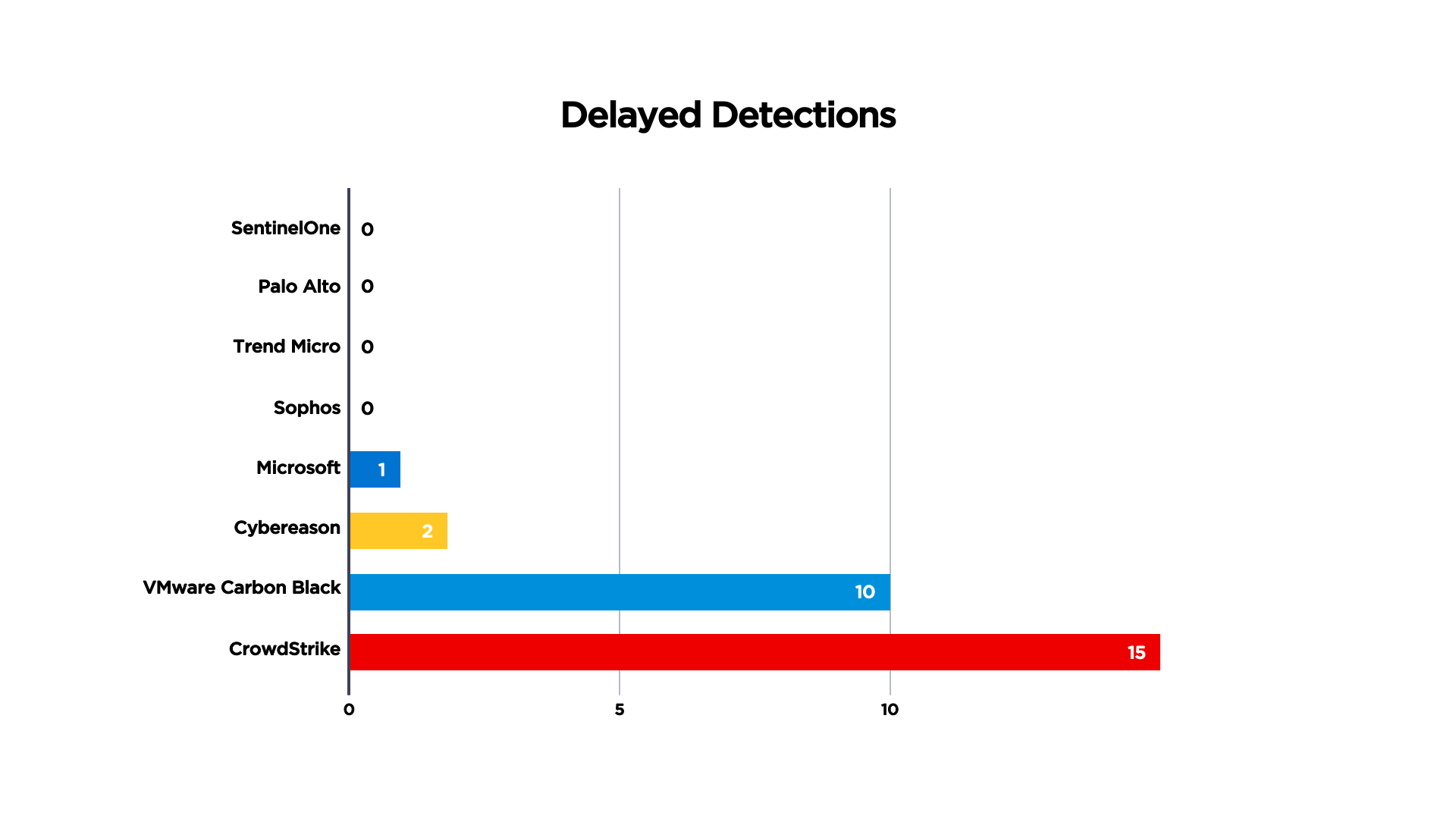

- SentinelOneが、遅延した脅威検知「ゼロ」を達成し、EDRをリアルタイム化

攻撃を検知するにせよ、攻撃を無効化するにせよ、時間が重要な要素となります。

MITRE Engenuityによると、遅延した脅威検知とは、アナリストがすぐに使えず、敵が悪意のある活動を実行してから、数分または数時間かかることを指します。

評価中において遅延した脅威では、EDRソリューションで多くの場合、ソリューション自体で疑わしい活動を確認できないため、人間のアナリストが疑わしい活動をマニュアル作業で確認する必要があります。通常、ソリューションが、データをアナリストチームまたはサンドボックスなどのサードパーティサービスに送信する必要があります。サンドボックスはデータを分析し、必要に応じて顧客に警告します。ただし、このプロセスの多くの重要な部分はマニュアル作業で行われるため、攻撃者が実際に損害を与えてしまう可能性があります。

高速で振る舞う敵に対して、人間の固有の速度低下の影響を受けない、マシンレベルのスピードの自動化によって対抗する必要があります。

ATT&CK評価データが示すように、SentinelOneはこの評価で遅延した脅威検知が「ゼロ」でした。

構成の変更により、脆弱性とスケーリングの問題が浮き彫りに

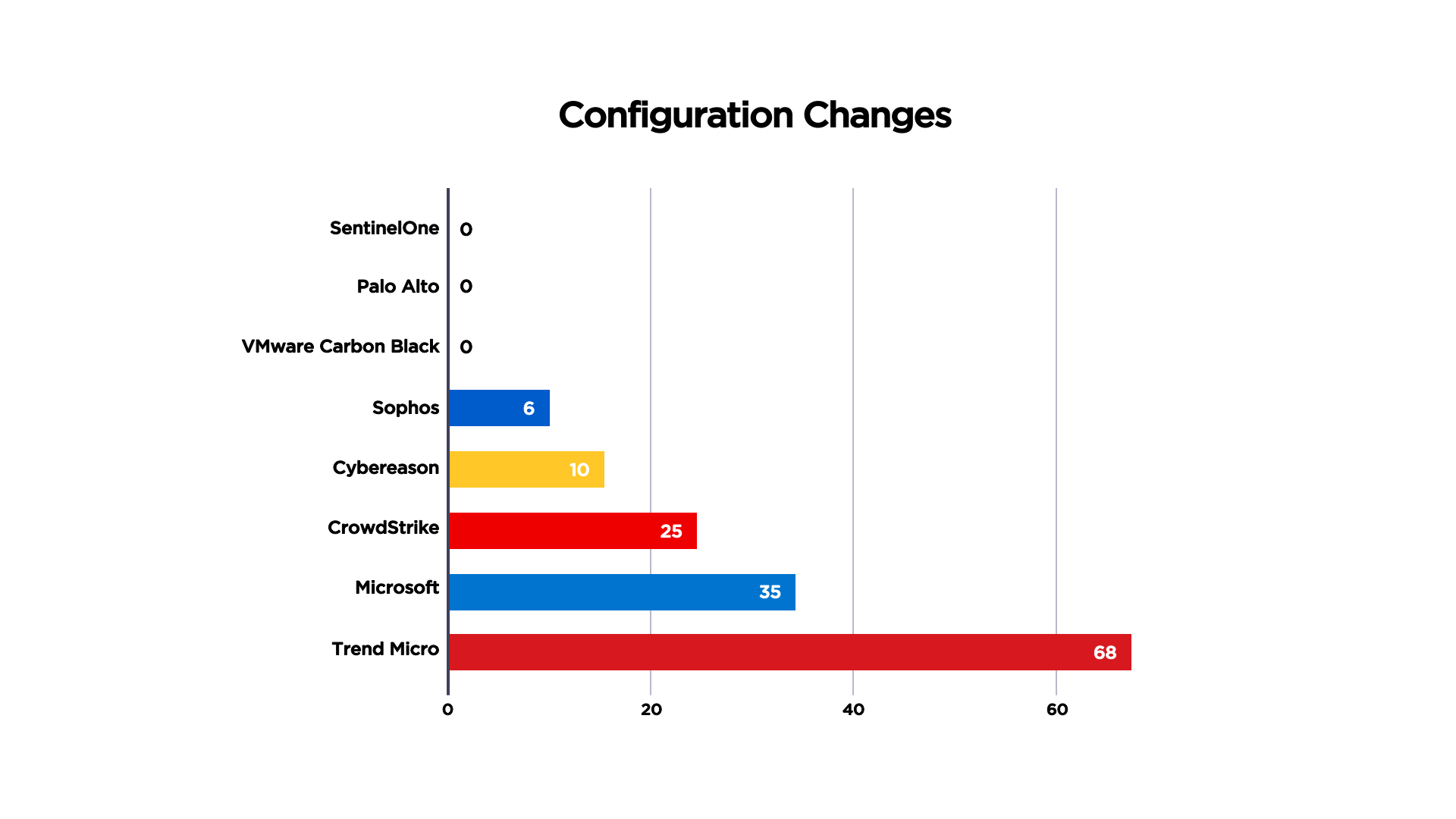

4. SentinelOneなら構成の変更が必要ないので、EDRがより容易に

MITRE Engenuityによると、構成の変更とは、ベンダーが初期構成を変更したことで可能になった脅威検知を指します。

ただし、実際のシナリオでは、SOCオペレーターは、特に進行中の攻撃中に、設定をカスタマイズする時間がありません。製品を絶えず調整、微調整、再設定することは、戦いが始まる前に敗北することを意味します。実際には、SOCオペレーターは、どのような変更を加えるかさえ知りません。警告がなければ、構成変更を推進するために何を探すべきかわかりません。

テクノロジーを活用したソリューションは、すぐに価値を実現させるために、導入後、すぐに企業規模で機能する必要があります。SentinelOne Enterprise-Grade EDRは数秒で導入が可能で、MITRE Engenuity評価データに示されているように、即座にフルキャパシティで動作します。

自動的に点と点を結ぶストーリーライン

- SentinelOneなら、ターゲットデバイスごとに1つのコンソールアラートを生成

SOCオペレーターに、最大のフラストレーションが何か尋ねると、アラート疲れという回答が多く得られます。誤検知をくぐり抜けながら、深刻な脅威の指標を特定するのに常に苦労しています。EDRソリューションは、インシデント内のすべてのテレメトリでアラートを受け取りすでに負担のかかっているSOCチームを疲れさせてはなりません。個々のデータポイントを組み合わせたアラートに自動的にグループ化することで、ノイズが届く前にノイズを排除しておく必要があります。

SentinelOneなら、48時間の高度な攻撃キャンペーン全体で数百のデータポイントを統合し、攻撃を相互に関連付けて1つの完全なストーリーに再構成し、ターゲットマシンごとに1つのアラートを表示できます。SentinelOneなら、ログを相互に関連付けたり、イベントを手動でリンクしたりするのに数時間、数日、または数週間をアナリストが費やすのではなく、数秒で即座に洞察を提供できます。

SentinelOneは、必要なマニュアル作業の量を減らし、アラート疲れを軽減し、EDRの利点を活用するために必要なスキルセットの壁を大幅に軽減します。

結果の意味

セキュリティリーダーとして、セキュリティチームの負担を軽減しながら、セキュリティ体制を改善してリスクを軽減する方法を検討することがとても重要です。導入するEDRソリューションを評価する際には、以下の点に留意すべきです。

- 死角のない完全な可視性の提供

- 人間に頼ってデータを解釈してマニュアル作業で点と点をつなぎ合わせるのではなく、脅威検知を自動的に相関分析

- リアルタイムで敵に勝利

- 継続的な再調整を必要とせずに、すぐに利用開始して期待どおりの結果

- 自動化されたクリーンアップとリカバリのためのきめ細かい修復機能

2020年のATT&CK評価におけるSentinelOneの並外れたパフォーマンスは、未来を見据えた専用のソリューションが、今日、SOCが敵と戦うために必要となっている詳細にわたる可視性、自動化、およびマシンレベルのスピードを提供することを再度、証明しています。結果データからも明らかなように、SentinelOneは、可視性と脅威検知に優れており、さらに重要なことに、Storyline™テクノロジーを介した完全にインデックス化され関連づけられたストーリーへのデータの自律的なマッピングと相関分析に優れています。これらのこのテクノロジーの利点により、市場に出回っている他のすべてのベンダーとは一線を画しています。

2020 MITRE Engenuity ATT&CK EvaluationにおけるSentinelOneのパフォーマンスについて、5月26日水曜日、午後13:00から開催予定の日本語ウェビナーにて解説いたします。