サイバー攻撃に関する情報収集は対策の半分に過ぎません。残りの半分は、RAWデータの重要な部分を抽出して、主な脆弱性、サイバー犯罪のツールキットとランサムウェア グループに関する独自の洞察を行うことにありまで。

本ブログ投稿では、この1 年間でパートナー企業が活動しているすべての地域と業界において、SentinelOne の 脅威インテリジェンスサービスであるWatchTower のチームが観察し調査を行った脅威を振り返ります。Singularity XDR プラットフォームによって保護された数千万のエンドポイントで得られたテレメトリに基づいて、2022 年に上位を占めたサイバー攻撃の傾向と、常に変化している脅威ランドスケープにおける重要性について確認していきます。

脅威ランドスケープのトレンド | 2022 年のサイバーセキュリティの重要ポイント

2022年の調査結果には、すべての業界の組織が対処した中で上位を占めるランサムウェアの亜種と、初期の感染経路、新たなマルウェアが示されています。

ランサムウェアの調査結果

ランサムウェア攻撃は、昨年1年間通じて減速の兆しを見せませんでした。問題が 国同士の制裁措置にまで発展している現在、多くのランサムウェア攻撃グループは、戦略的に名称を変更して、身元の特定を困難にすることで取り締まりを回避しきています。 2022 年には、いくつか新しいランサムウェア グループが出現したと同時に、既存のグループがグループ名を変更してから再び脅威ランドスケープに姿を見せました。

- Quantum ランサムウェア攻撃オペレーションは Dagon Locker に名称変更

- 悪名高いサイバーギャングである Conti は、 Hive、BlackCat、HelloKittyなどの小さなグループに名称変更

- DarkSide は BlackMatter に移行し、AlphV などのさらに小さなグループに分裂

- DoppelPaymer がGriefに名称変更

- Rook ランサムウェアはPandora に移行

ランサムウェアの開発者は、検知を回避するために Rust と Golang の両方を広く採用しています。 BlackCat、Hiveと、その他の多くのランサムウェア ファミリも、高速なファイル暗号化機能と幅広い暗号化ライブラリを利用して切り替えを行いました。

拡大する感染ベクター

2022 年には、サプライ チェーン攻撃、SEO ポイズニング/マルバタイジング、クラックされたソフトウェアが急激に増加しました。 昨年の攻撃で懸念が拡大しているのは、脅威アクターがより大きな報酬を得るために、最も抵抗が少ない方向に舵を切っているという点です。

攻撃者は、ソフトウェア サプライ チェーンへの攻撃を通じて、ソフトウェアベンダーの開発サイクルの弱点を悪用して、認証済みアプリケーションに悪意のあるコードを挿入してきています。 2020 年の SolarWinds への攻撃以来、多くの組織がそのような脅威の監視と検知に取り組んできましたが、攻撃者はまだオープンソース モジュールを最初の侵入のために利用しています。 たとえば、アイデンティティ管理の大手ベンダーである Okta は、2FA プロバイダーである Twilio が侵害された昨年、サプライ チェーン攻撃の標的になっていたことに気づきました。

SEO ポイズニングも、攻撃者が悪意のある目的で既存のインフラストラクチャを利用する手段のトップに躍り出ています。 攻撃者は、検索エンジン最適化 (SEO) に影響を与えるメカニズムを汚染することで、疑いを持たないユーザーをすばやくおびき寄せ、コモディティ マルウェアに感染させることに成功しました。 クラックされたソフトウェアも同じ考え方で、危険なマルウェアが埋め込まれたロック解除された違法なソフトウェアを被害者にダウンロードさせています。

マルウェアのイノベーション

過去 1 年間で、攻撃者が、バイパス技術と既知の脆弱性を使用して、エンドポイントの検知と対応 (EDR) ツールを無力化し、回避しようとしていることが確認されました。 2022 年 2 月、FBI と米国シークレット サービス (USSS) は、BlackByte に対する共同サイバーセキュリティ勧告警告を発表しました。 「Bring Your Own Driver」手法を使用して、現在市場に出回っているさまざまな EDR 製品を回避することで知られるランサムウェア グループです。

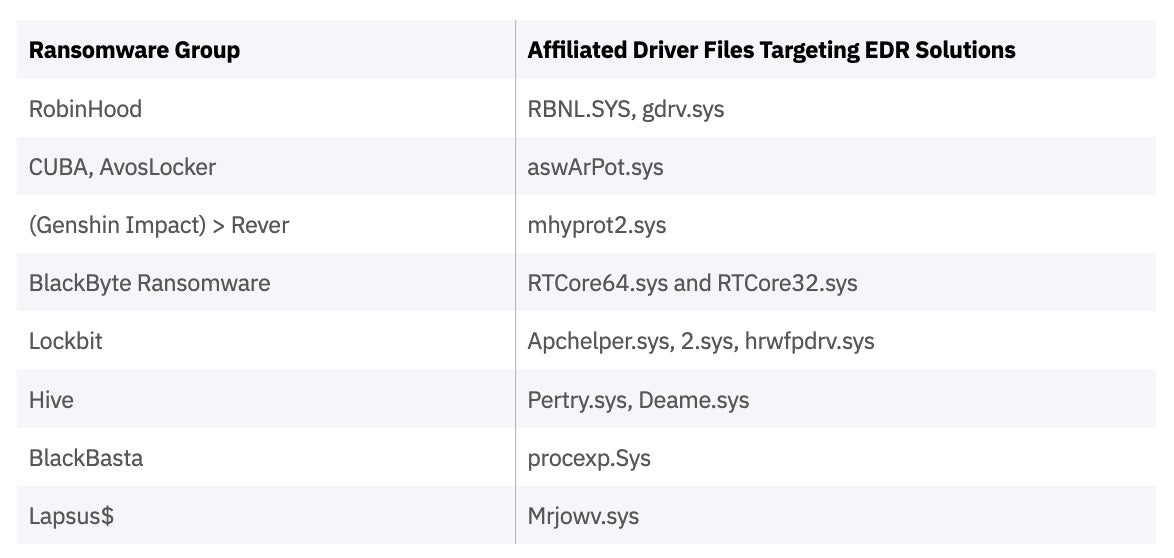

2022 年に EDR ソリューションを強制終了しようとするモジュールを作成したランサムウェア グループの表を以下に示します。 SentinelOne は、これらの攻撃から保護するための堅牢な改ざん防止機能を提供しています。

脅威インテリジェンス コミュニティでは、ウクライナの組織で出回っている新しいワイパー マルウェア サンプルとランサムウェア株を観察しました。 このマルウェアは、コンピュータ システムを動作不能にすることを目的として配布されています。 HermeticWiper や PartyTicket ランサムウェアは、ロシアの一方的なウクライナ侵攻の前兆となった新しい脅威の 1 つであり、その後進化していくつかの新しいマルウェアの亜種を生み出しました。 SolarMarker インフォスティーラー、Bumblebee ダウンローダー、 Raspberry Robin ワーム (別名 QNAP ワーム、または LNK ワーム) も、2022 年にサイバー攻撃者にとって人気のあるツールとして登場しています。

2022 年に最も使用されたコモディティ ツールとテクニック

攻撃者は、より少ない作業で、より多くのダメージを与えることができないか常に新たな方法を探索ています。 彼らは必ずしも常に高度でカスタマイズされたマルウェアを使用しているわけではなく、多くの場合、ネットワーク管理者やセキュリティの専門家が使用するのと同じ公開ツールに依存しています。

2022 年に脅威戦術別に観察された最も注目すべきコモディティ ツールは次のとおりです。

- 偵察 – Ipconfig、Net.exe、Netstat、Nslookup、arp.exe、WMI、Impacket、Cobalt Strike、Whoami、ADFind、ADRecon.py、Advanced Port Scanner、IP Scanner、PingCastle、Powerview、Winrm

- 資格情報の窃取 – Mimikatz、Meterpreter、Cobalt Strike、BloodHound、SharpHound、ProcDump、Process Hacker、ninjacopy、NirSoft、Lazagne、PassView

- 横移動 – Psexec、PDQ インストール、Winrm、SMB、WMI、RDP、SSH

- リモート アクセス – TeamViewer、AnyDesk、Splashtop、ZohoAssist、ConnectWise、VNC、BeyondTrust、GoToAssist、RemotePC、TightVNC、RDP(mstsc)、レジストリ ターミナル サーバーの有効化

- 防御回避 – Gmer、Icesword、Regedit (reg.exe)、Process Hacker ドライバー、Powershell、WMI、Service Kill (bat ファイル)、Process Kill (bat ファイル)

- ステージング – SCCM、グループ ポリシー、Psexec、Powershell Remote、ConnectWise

- データ流出 – RClone、FileZilla、Winscp、MegaSync や megacloud などのクラウド サービス)

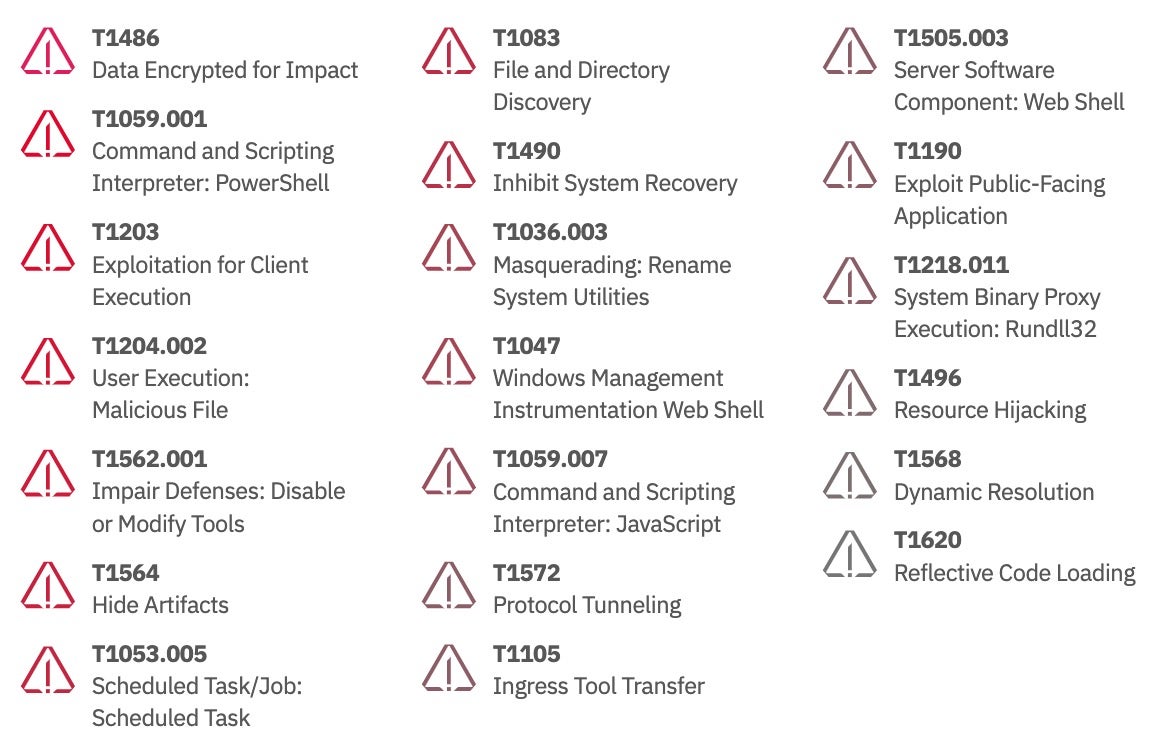

過去 12 か月間で共通して最も観察された MITRE ATT&CK 手法は次のとおりです。

2022 年の注目すべきサイバー犯罪ツールキット

このセクションでは、脅威検知とインシデント対応のメカニズムを回避して無効化する高度な手段としてマルウェアの開発や変更を行った昨年の脅威グループについて詳しく説明します。

Black Basta ランサムウェアと FIN7 との関係

Ransomware-as-a-Service (RaaS) グループである Black Basta は、カスタマイズされたツールを介して二重恐喝攻撃を開始することでよく知られています。 ツールキットの分析中に、SentinelLabs のリサーチャは、グループが Carbanak/FIN7 に関連する開発者と協力していることを発見しました。脅威グループ間が繋がっている可能性を明らかにすることで、サイバーセキュリティ アナリストは、脅威オペレーターのインフラストラクチャについてより広範なネットワークをよりよく把握できるようになります。

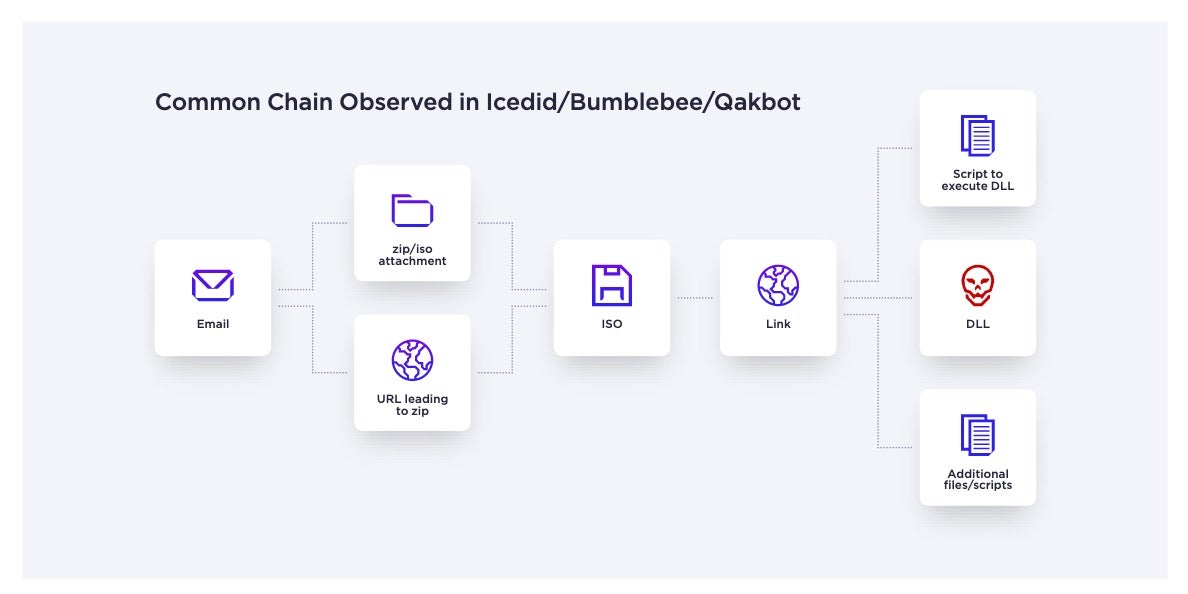

トランスフォーマー | Bumblebee Downloader、IcedID、Qakbot

2022 年 3 月に初めて特定された Bumblebee ダウンローダは、高度な初期アクセス ファシリテータとして複数の脅威グループに採用されています。 Bumblebee を使用すると、攻撃者は企業環境への初期アクセスを得て、高度なサイバー攻撃を仕掛けることができます。 このダウンローダは、Qakbot と同じ感染チェーンも共有しています。 IcedID マルウェアとともに過去 1 年間に何度も登場した別のツールキットです。

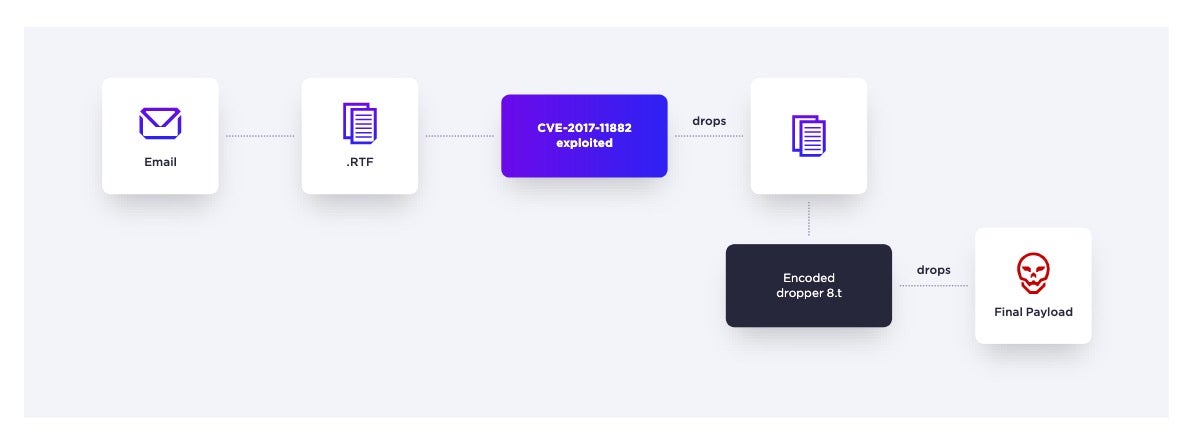

ウクライナを標的とした攻撃|Royal Road Document Builder を使用

ロシアのウクライナ侵攻は、ワイパー マルウェアの使用の増加など、2022 年の脅威ランドスケープに大きな変化をもたらしました。 Royal Road Document Builder は、ウクライナ国民だけでなく、ウクライナ国外に拠点を置く組織にも広く影響を与えました。

SentinelLabs の分析によると、これらのサイバー攻撃の背後にいる攻撃者は、フィッシング メールを使用してこれらの悪意のあるドキュメントを配信し、Bisonal バックドアを悪用する、中国政府が支援するサイバー スパイ グループの一部であることが示されています。

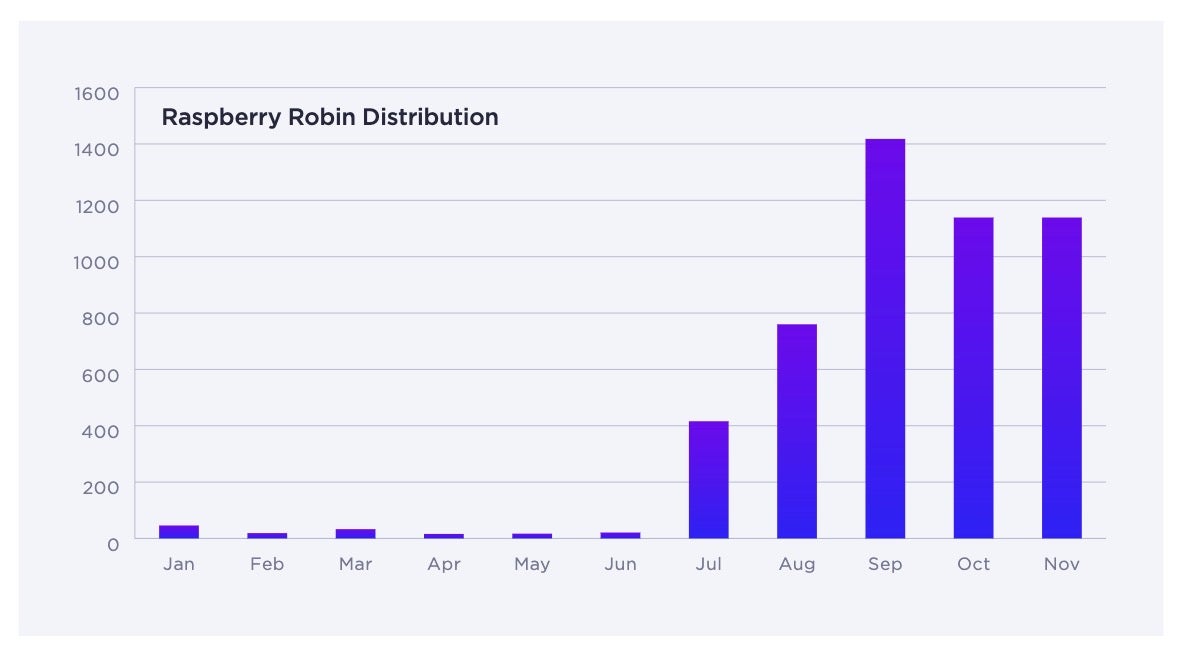

2022 年まで続くRaspberry Robin ワーム

攻撃者は昨年、Raspberry Robin の使用を加速化させて、感染したエンドポイントに複数の種類のマルウェアとランサムウェアを配信しています。 QNAP または LNK ワームとしても知られる Raspberry Robin は、第 2 段階のマルウェアの配信メカニズムとして攻撃に使用される自己増殖型ワームです。 2022 年後半に脅威アクターの間での使用が急増し、昨年最も急速に成長した脅威ファミリになりました。

SocGholish の拡大と多様化

過去 12 か月間、非常に活発に活動していた SocGholish は、既知の防御に対抗するためのインフラストラクチャを拡大し、著しい多様化を遂げました。 2022 年を通して、SocGholish は毎月平均 18 のマルウェア ステージング サーバーを公開しました。 脅威グループは、JavaScript ベースのフレームワークを使用して、主にソーシャル エンジニアリング戦術を中心に展開するキャンペーンで、標的のシステムへの初期アクセスを取得しています。 SocGholish は、脅威ランドスケープにおいて、企業が Web サーバー、Web サイト、DNS レコードの整合性を定期的に監査する必要性を強調することとなりました。

継続的なDLL サイドローディング攻撃の脅威

Qakbot、Sliver Framework、Temp.Hex、FIN7、LockBit などの主要な脅威グループやマルウェア ファミリは、2022 年から攻撃において悪意のあるペイロードを実行するために DLL ファイルをサイドローディングする方法の増加において主導的となっています。この戦術により、サイバー犯罪者は、対象のデバイスにマルウェアをインストールする際に、第一世代の EDR ソリューションとレガシーなウイルス対策製品による防御を回避することができます。

まとめ

2022 年は、セキュリティ チームとセキュリティ ソフトウェアによる対策に対応するために、攻撃者が新しい手法に投資しながら、機能するものを引き続き使用しているということが示されました。

新しい脆弱性、攻撃ベクトル、マルウェアの種類について傾向を特定して共有することは、サイバー攻撃者の一歩先を行くための鍵となります。 新しい脅威は間違いなく出現し続けますが、企業がリスクを軽減し、防御を強化する方法はたくさんあります。 過去、現在、そして新興の脅威アクターについて共有される情報が多いほど、企業はサイバーセキュリティの課題に対処するために必要な人、プロセスとテクノロジをより適切に実装できるようになります。

2023 年に向けて、攻撃者は攻撃方法とツールをさらにアップグレードし続け、攻撃ベクトルを刷新し、新しい脆弱性を発見し続けていくでしょう。 効果的な対策のために戦略を確立させ、綿密で継続的な監視を行うことで、堅牢な脅威検知とインシデント対応機能を使用し企業の社内チームの防御を強化が可能となります。