日々進化する脅威状況に対応するために、多くの組織が従来型の階層型ネットワーク防御からゼロトラストセキュリティモデルに移行してきています。85%の組織が、既にゼロトラス対応の指針を定義している中で、どこから始めればよいかわからないことはよくあることです。ゼロトラストに移行することで、組織は「決してすべてを信頼することなく、常に検証していく」アプローチに従っていくことになります。これにより、エンドポイント、ユーザーID、アプリケーション、企業ネットワークが、デフォルト状態で信頼されていることがなくなります。SentinelOneでは、組織のゼロトラストセキュリティモデルへの移行の成功に尽力しています。

クレデンシャルスタッフィング攻撃とランサムウェア攻撃の台頭に伴い、エンドポイントとIDの2つが、組織のデータにアクセスするために最も一般的に悪用される攻撃ベクトルとなっています。

これら2つを悪用する攻撃により、組織は「デフォルト状態で信頼されている」アプローチを再考するようになりました。インサイダークレデンシャルは、権限昇格したアクセスに利用できるため、攻撃者にとってはとても魅力的なターゲットです。企業ネットワークの外部から発信される攻撃とは対照的に、攻撃者はIDやエンドポイントに与えられた「暗黙の信頼」を利用して、組織のネットワーク内を横方向に移動できるようになるのます。

今日の多くのお客様が、エンドポイントとIDセキュリティソリューションを相互接続して、侵害されたユーザーを完全に可視化しています。これは多くの場合、セキュリティ情報イベント管理(SIEM)やユーザーエンティティ動作分析(UEBA)のソリューションを介して行われています。

ただし、これにはいくつかの欠点があります。

- スケーラビリティに制約

- システム統合のセットアップとメンテナンスが必要

- 自動修復のための自動化の範囲に制限

- 攻撃を再構築するために事後のログとイベントに依存している結果、リアルタイムの脅威検知とインシデント対応が欠如

- 攻撃の進行を阻止するための防止機能が欠如、自動化された応答と回復が欠如

多くの組織がゼロトラストモデルに移行するにつれて、すべての資産の信頼を継続的に検証し、明示的なジャストインタイムアクセスを提供する方法について理解しようとしています。これを実現するために、組織は、データの取り込み、データの分析と処理、そして集中管理されたインシデント対応という問題を解決できる最新のセキュリティプラットフォームとして、拡張された脅威検知とインシデント対応(XDR)の導入を検討しているのです。

ゼロトラストモデルの採用

従来のモデルでは、組織のネットワークの外部から発生する脅威を緩和することに焦点を当てていましたが、ゼロトラストでは、脅威がネットワークの内部と外部の両方に存在する可能性があることを認識しています。従来型のセキュリティモデルでは、デフォルトで、影響範囲内のエンドポイントとIDを信頼してしまいます。対照的に、ゼロトラストでは、すべてのエンドポイントとIDについて「決して信頼せず、常に検証する」という原則に従います。

ゼロトラストの採用に成功することで、組織はリスクベースのアクセス制御を実行し、すべてのアクセス決定に最小特権アクセスの概念を活用できます。ゼロトラストの概念をうまく採用した組織は、資産をより効果的に保護し、サイバー脅威への対応をより迅速に行うことができます。最終的に、ゼロトラストを採用することで、組織はリスクを軽減し、平均検知時間(MTTD)と平均対応時間(MTTR)を削減できます。

ゼロトラストのためのセンチネルワン

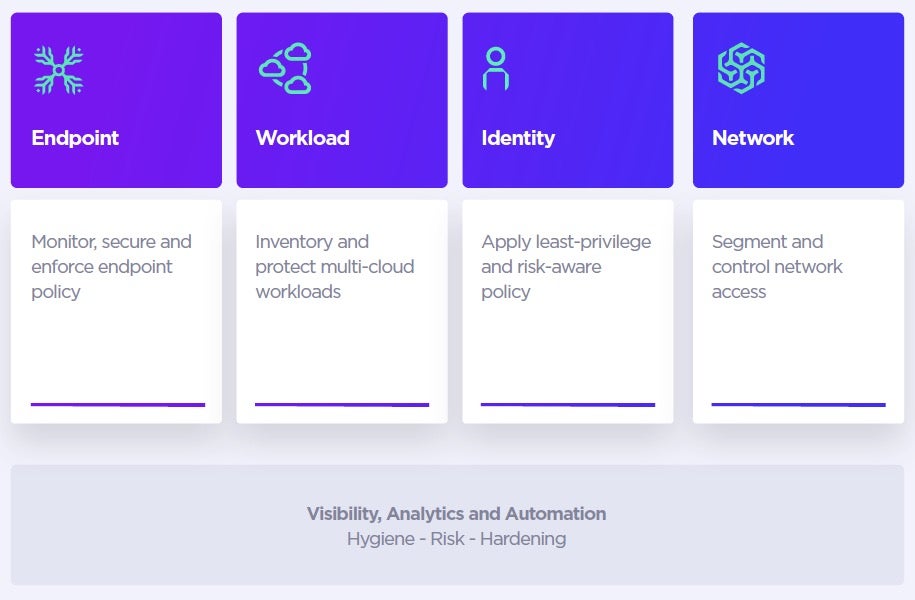

SentinelOne Singularity XDRなら、エンドポイント、ユーザーID、クラウドアプリケーション、そしてネットワーク全体に対して、可視性、分析とインシデント対応機能を拡張することができるので、組織のゼロトラストセキュリティモデルの強化が可能となります。

これを実現するために、SentinelOneでは、お客様が選んだ、Identity and Access Management(IAM)、Cloud Application Security Broker(CASB)に加えてNetwork Detection Response(NDR)の主要なソリューションと提携できるようにすることで、最高のゼロトラストセキュリティモデルの提供が可能となっています。

「組織は最善のソリューションの導入を検討しているため、オープンエコシステムはゼロトラスト戦略にとって重要です」 SentinelOneのエコシステム製品管理ディレクターであるDavidBaldwin氏。

AzureAD統合によるユーザーIDの保護

SentinelOneは、Microsoft Intelligent Security Associationのメンバーです。Azure ActiveDirectory用のSentinelOneアプリを一般提供を発表できることを嬉しく思います。 SentinelOne Singularity XDRプラットフォームは、主要なエンタープライズIDとアクセス管理のソリューションであるMicrosoft Azure Active Directory(Azure AD)を統合することで、エンドポイントとIDにゼロトラスト機能を提供します。このシステム統合により、組織は、セキュリティ専門家がサイバー脅威に迅速に対応するのに役立つ自律型のインシデント対応機能のメリットを享受することができるようになります。

Microsoftのプログラム管理担当副社長であるSueBohnは次のように話しています。「KaseyaやSUNBURSTのようなグローバルなサイバー攻撃攻撃は、従来型のセキュリティアーキテクチャを最新化することが如何に重要かを常に認識させてくれます。SentinelOneとAzureActive Directoryの統合により、組織は主要なエンドポイントソリューションとIDソリューションを組み合わせたゼロトラストセキュリティモデルを採用できるようになります。」

SentinelOneの最高製品責任者であるRajRajamaniは、次のように語っています。「主要なエンドポイントソリューションとIDソリューションを統合することは、顧客がゼロトラストプログラムを開発し成熟させていくために大いに役立ちます。」

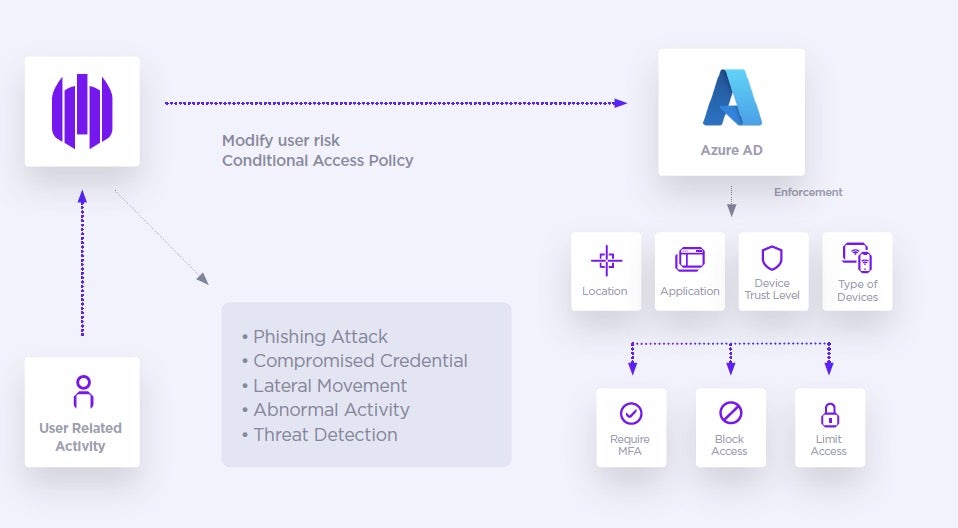

SentinelOne App for Azure Active Directoryを介して、エンドポイントが侵害されると、影響を受けるユーザーID情報がAzure ADとリアルタイムで共有され、組織の条件付きアクセスポリシーで企業のリソースやサービスへのアクセスを防ぐことができます。

SentinelOneとMicrosoftを使用すると、組織は、条件付きアクセスのエンドポイントセキュリティとID管理を統合することで、ゼロトラストを実現できるようになります。シームレスな統合により、SentinelOne Singularity XDRをMicrosoft Azure ADに接続して、IDポリシーを適用し、脅威に自動的に対応できるようになります。

この強力な統合により、両社のお客様は、次のことが可能になります。

- 侵害されたエンドポイントで認証されたユーザーIDにMFAを適用するユーザーが侵害されたエンドポイントで認証された場合、MFAを適用できます。

- 侵害されたユーザーIDのアクセスをブロックする侵害されたエンドポイントで認証されたユーザーの企業リソースとサービスへのリアルタイムアクセスをブロックします。

- 侵害されたユーザーIDへのアクセスを制限するユーザーが侵害されたエンドポイントを使用している場合は、企業情報へのアクセスを制限します。

- SingularityとAzureActiveDirectory間の接続に手間がかかりません。複雑なAPI作業や手動のメンテナンスが必要ありません。

エンドポイントポリシーの監視、保護と実施

現在、エンドポイントは、ワークステーション、ラップトップ、モバイルデバイス、サーバーのいずれであるかに関係なく、構成、パッチステータス、オペレーティングシステムが異なることが多いため、セキュリティポリシーを適用するために、一貫性のないアプローチをとらざる得ないことにつながっています。この問題は、BYOD(Bring-Your-Own-Endpoint)の台頭に加えて、リモートとハイブリッドの作業慣行の台頭によって、従来型のネットワーク制御では可視性が喪失されてしまうため、さらに悪化しています。

エンドポイントにゼロトラストを採用することにより、ネットワークからいつでもエンドポイントを監視、分離、保護、制御、削除する手段が提供されるので、組織は、これらのリスクを軽減することが可能になります。ゼロトラストエコシステムに統合することで、エンドポイントは、エンドポイントのID、正常性、コンプライアンスステータスなど、ネットワークアクセスを許可するかどうかを決定する際に役立つトラストシグナルを提供できるようになります。

SentinelOne Singularity XDR Protectionは、次世代の防御機能とEndpoint Detection Response(EDR)機能を単一のプラットフォームと単一のエージェントに組み合わせたものです。

ingularityを導入することで組織は次のようなメリットが享受できるようになります。

- 堅牢な防御と制御

実行可能ファイルから抽出されたさまざまな静的属性を調べ、シグネチャへの依存を排除し、ファイルベースの脅威の優れた検出を提供することで脅威検知できるするようにトレーニングされた静的AIモデルによりレガシーAVソリューションを置き換えます。

- Storyline™による脅威検知

BehavioralAIを使用した脅威検知が、ファイルレス攻撃、横移動、ルートキットのアクティブな実行などの脅威をリアルタイムで評価し、人間の介入なしに忠実度の高い検知機能を提供します。個々のイベントは、コンテキストが豊富なストーリーラインに自動的に関連付けられ、最初から最後まで攻撃します。

- 自動修復

特許取得済みのワンクリック修復が、リアルタイムで保護アクションをトリガーする完全に自律的なインシデント対応により脅威への対処を自動化します。SentinelOneは、エンドポイントの状態、管理ステータス、デバイスをコンプライアンスに準拠させるためにエンドポイントを自動的に隔離または修正する機能を有しています。

- Singularity 条件付きポリシー

組織は、セキュリティとユーザーの生産性のバランスを取るのに苦労しています。セキュリティ構成を見ると、通常、セキュリティが侵害されているかどうかに関係なく、すべてのエンドポイントを同等に扱います。Singularity Conditional Policyを使用すると、組織は、エンドポイントが危険にさらされているかどうかに応じて、リアルタイムのセキュリティ施行を変更できます。

- デバイスセキュリティの強化と制御

SentinelOneのDevice Control Suiteは、USB、Bluetooth、Bluetooth Low Energy通信を制限することにより、組織がデータ損失の防止をより強化することが可能になります。管理者は、エンドポイントクラス(例として、USBマスストレージエンドポイント)によって制限すること可能です。これにより、内部脅威やデータ損失の潜在的な攻撃対象領域が大幅に減少します。

クラウドのワークロードとアプリケーションの保護

Forresterによると、「パブリッククラウドの移行やその他の破壊的なITの変更が、ゼロトラストセキュリティモデルを実現するための優れた手段としてうまく機能することがよくあります。」

クラウドワークロード向けのゼロトラストソリューションでは、プライベート、パブリック、ハイブリッド、マルチクラウド環境を保護するための反復可能で一貫性のあるアプローチを提供する必要があります。パブリッククラウド環境に関係なく、クラウド攻撃対象領域を監視するのは組織の責任です。クラウド攻撃対象領域は、ユーザーエンドポイントと同様に侵害に対してとても脆弱です。

- ランタイム保護

仮想マシン(VM)とコンテナー化されたワークロードのランタイム保護とEDRです。組織は、単一のエージェントを使用して、単一のコンソールからハイブリッド、プライベート、マルチクラウドのワークロードの管理と保護が可能になります。ワークロードのヘルスステータスはリアルタイムで利用可能であり、影響を受けるワークロードを自動的にコンプライアンス状態に戻すことができます。

- 自動化されたアプリケーション制御

アプリケーション制御は、検証された初期VMまたはコンテナーイメージに存在しない新しいコードに対してデフォルト拒否の姿勢を採用することにより、ワークロードの不変の性質を維持できるようにします。これにより、イメージ自体が強化されるだけでなく、攻撃者が侵害や横方向の移動に使用される可能性のある任意のコードを実行することをも防ぎます。

- クラウドアプリケーションアクセス制御

クラウドアプリケーションアクセス制御は、クラウドワークロードとサービスへのアクセスに対するデフォルト拒否ポリシーを有効にします。クラウドサービスはデフォルトで拒否され、シャドーITとシャドウクラウドの使用量が削減されます。承認されたエンドポイントのみがクラウドリソースにアクセスし、セキュリティチームによる例外によって管理できます。

ネットワークアクセスのセグメント化と制御

在宅勤務の台頭によりネットワークは進化し、ネットワーク境界に対する私たちの認識も進化しました。管理対象ネットワークは、単一の場所に含まれなくなりました。これらは、デバイス、クラウドワークロード、およびモバイルデバイスが企業リソースにアクセスする場所ならどこにでも存在します。

Singularityを使用すると、組織は次の方法でネットワークをより適切に確認および制御できます。

- 攻撃対象領域の可視性と制御

ネットワークの可視性を高めるために、SentinelOne Singularity Rangerは、エンドポイントを分散ネットワークセンサーに変換し、企業の攻撃対象領域をリアルタイムで監視します。 SentinelOneエージェントは、ネットワーク上のすべてのIP対応エンドポイントに対して能動的にフィンガープリントとインベントリのの作成を行い、異常な通信と未解決の脆弱性について特定します。Rangerを使用することで、エージェントを自動的に展開したり、デバイスを保護されたエンドポイントから分離したりすることで、SentinelOneで保護されていないデバイスからのリスクを軽減できます。このようにしてRangerは、攻撃対象領域を効果的に減らすことが可能になります。

- ゼロトラストネットワークアクセス

SentinelOneとZscalerやCloudflareとのシステム統合では、SentinelOneからのデバイス信号を使用してZTNAアクセスの決定を通知することが可能になります。エンドポイントが管理されており、SentinelOneエージェントがインストールされているかどうかなど、エンドポイントに関する情報が、ZscalerとCloudflareに提供されます。この情報は、IDプロバイダーからのコンテキストに関連する情報と組み合わされて、特定の時点におけるネットワークアクセスの可否を決定できるようにします。

- マイクロセグメンテーション

SentinelOneとGuardicoreの統合により、エンドポイントやクラウドワークロードから生成されたネットワークデータなど、ネットワークアクティビティの可視性が一元化されます。 SentinelOneエージェントはメタデータをGuardicoreに報告し、Guardicoreコンソールで詳細な可視性とネットワークトポロジを作成して、意思決定、フォレンジック、およびマイクロセグメンテーションポリシーを作成します。ポリシーはGuardicoreからエクスポートが可能で、SentinelOneのネイティブファイアウォールコントロールがポリシーを適用できるようになります。 Guardicoreは、セグメンテーションとマイクロセグメンテーションポリシーを定義し、SentinelOneAPIを使用してそれらをエージェントに適用できます。

- ネットワーク検知と対応

SentinelOneは、Vectra AI、Awake Security(Arista Networks)、Fidelisなどの多数のNDRソリューションとシステム統合されています。SentinelOneのEDRとパートナーNDR機能の組み合わせにより、管理対象エンドポイントと非管理対象エンドポイントの両方の可視性、脅威権威とインシデント対応機能が提供されます。NDRは関連するネットワークアクティビティをより広範な攻撃マップに接続する一方で、SentinelOneは、デバイス名、最後にログインしたユーザー、オペレーティングシステムの詳細、その他のエンドポイントの特性など、管理対象エンドポイントからの情報を強化することにより、コンテキスト認識を提供します。これにより、包括的な脅威の検知と迅速かつ効果的なインシデント対応、エンドポイントの封じ込めに加えてフォレンジック分析機能が提供されます。

まとめ

SentinelOneは、他の主要ベンダーと提携することで、この分野で初めてのゼロトラストプラットフォームを構築しました。組織には、統合されたセキュリティプラットフォームに統合できるさまざまな利用可能なベンダーがあり、組織は大規模なデータ取り込み、データ分析、および一元化された自律応答機能の恩恵を受けることができます。

SentinelOne for Zero Trustについて詳しい情報については、以下のページをご覧ください。