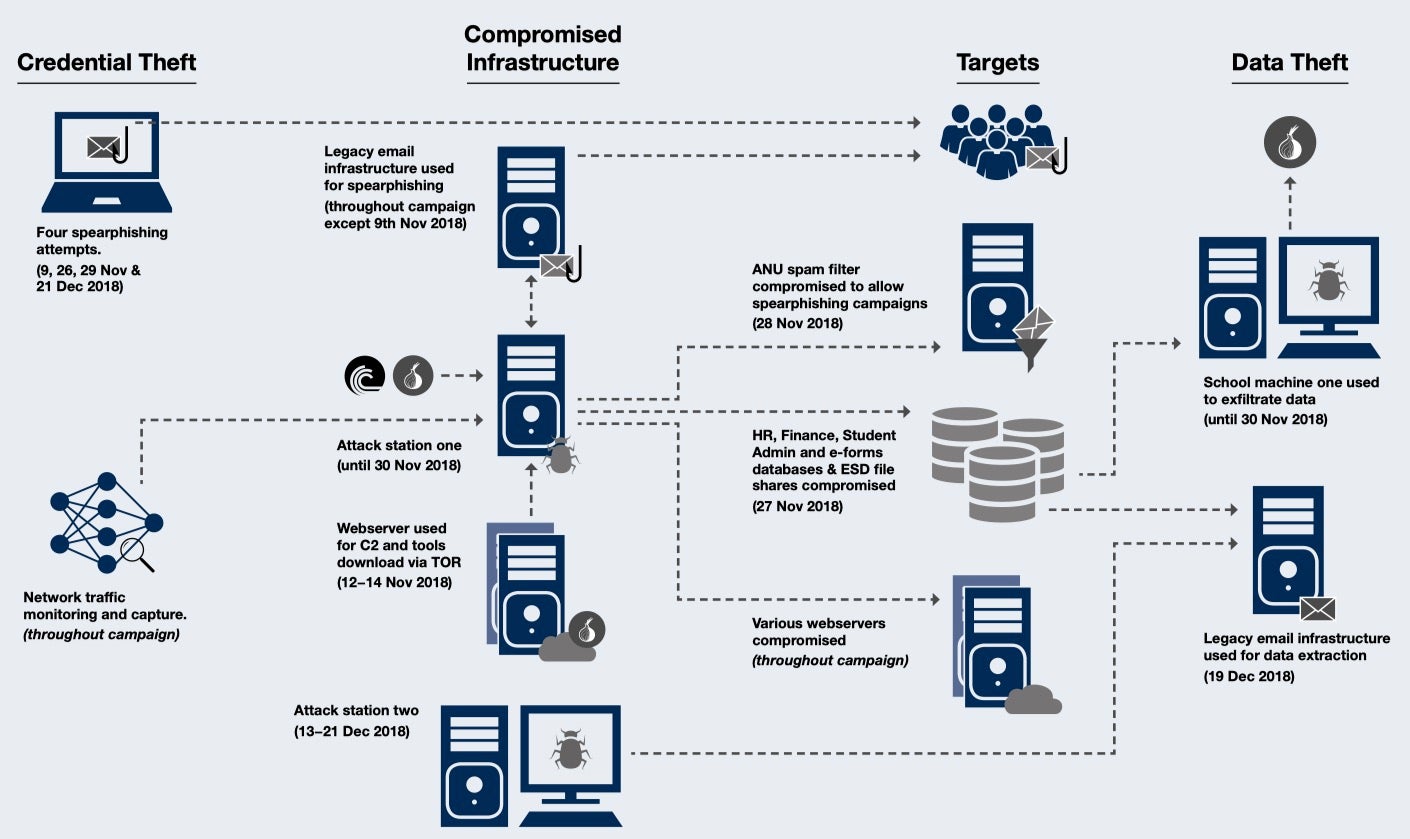

2019 年 11 月に、高度な技術を持った-おそらく国家犯罪組織が- オーストラリア国立大学 (ANU)のネットワークに 侵入しました。攻撃者が検知されなかった滞留時間は約 6 週間で した。このような長い期間を与えられた攻撃者は、ラテラルムーブメントやカスタマイズ済み のマルウェアをダウンロードし、さらにスピアフィッシングキャンペーンを行い、19 年分ほ どの人事、財務管理、学生管理の記録の宝庫から未知の量のデータを流出させました。 2020 年 6 月に発見された攻撃の詳細は、先日、大学の情報セキュリティ最高責任者室から発 表されました。ここでは、彼らの徹底した報告書に基づいてすべての CISO が学ぶことができ る ANU のサイバー攻撃における主要な教訓をおさらいします。

1. 手遅れになるまで待つな|旧アンチウィルスの入替え

ANU への侵害で CISO にとって最も衝撃的だった教訓は、 今日のサイバー犯罪組織のスキルに対応し対抗するには、(アンチウイルス等の)セキュリティの更新を待っていてはいけないということです。

ANU:「いくつかのケースで、犯罪組織はキャンペーン中に使用された共通性の高いマルウェアのシグネチャを変更することで、検知を回避することができました。また、マルウェアといくつかのツールは、侵入が確立された後に ANU のネットワーク内で構築されました。これは、ダウンロードされた個々のコンポーネントは大学のエンドポイントプロテクション検知のトリガーにならなかったことを意味します」

昨年まで ANU が使用していたレガシーなアンチウイルスソフトは、攻撃者には敵いませんでした。実際、そのようなシステムはレッドチームの活動によって定期的にかわされており、かわし方は広く知られており、ハッカーのフォーラムで取引されています。レガシーなアンチウイルスソフトは、偶発的または素人の侵入行為以外の何かに対する防御はほぼ不可能で、できるだけ早く他の製品に置き替える必要があります。

2. フィッシングは王道|ユーザーではなく、悪い振舞いをブロック

ユーザーは常にフィッシングやスピアフィッシング攻撃を受けやすいです。企業は、フィッシング・キャンペーンを認識するために人間の行動に頼るのではなく、機械学習を活用してエンドポイントの悪質な行動を検知し、ブロックする必要があります。

ANU: 「犯罪組織のキャンペーンは、シニアスタッフのメールボックスに送信されたスピアフィッシングメールから始まりました。ログによると、このメールは読まれただけですが、メールに含まれている悪意のあるコードは受信者が任意のリンクをクリックしたり、添付ファイルをダウンロードして開いたりする必要はありませんでした。この「インタラクションレス(操作不要)」攻撃は、シニアスタッフの認証情報が複数の外部ウェブアドレスに送信される結果となりました。

ユーザーを責めるのはやめましょう。しかしながら今回の ANU 攻撃でフィッシングが使われたのには理由があり、圧倒的に最も一般的な攻撃手法となっています。人間は、コンピュータとは違い、物事を達成しなくてはなりません。攻撃者も被害者と同じように人間であり、目的を達成するために使用するツール、戦術、手順を行動に基づいてモデル化することができます。

インタラクションなし(操作不要)のフィッシングメールは、興味深いかつ心配な疑問を提起しています。ANU は、国家全体を保護しようと、他のサイバー犯罪組織を助ける可能性があるため、攻撃の詳細を公表していません。可能性として考えられるものとして、リモートコンフィッシングは王道|ユーザーではなく、悪い振舞いをブロック 6テンツの読込みによるもの、パッチが適用されていないメールクライアントソフトウェア、もしくはソフトウェアやオペレーティングシステム自体のゼロデイ脆弱性などがあります。

ここでの教訓は、フィッシング対策トレーニングやユーザーレベルの自己防衛は、初めてのスピアフィッシング攻撃から組織を守るのには役に立たないということです。つまり、プロセスが信頼されているかどうかに関わらず、悪意のある行動を認識してアラートを出すことができるセキュリティソリューションに重点を置くことが、フィッシングの脅威に対処するための唯一の確実な方法だということです。

3. 目に見えないものを可視化|自社のネットワークを知る

ネットワークに何が接続されているかを理解することが重要です。ANU 攻撃において、サイバー犯罪組織は、学内のセキュリティ監査から外れた、あまり知られていないネットワークデバイスを探し出し、発見しました。

ANU: 「犯罪組織は、検知されないように活動を行う為に、感染した ANU のマシン、ツール、ネットワーク接続からなる隠れたエコシステムを構築しました。感染したマシンの中には、ネットワークへの足がかりとなるものもあります。他には、いわゆる攻撃ステーションのように、ネットワークをマッピングし、興味のあるターゲットを特定し、ツールを実行し、他のマシンを感染させるための活動拠点として犯罪組織に提供していました。」

複数のサイトと複数のサブネットワークにまたがる広大な組織では、ネットワークをマッピングし、何が接続されているかだけでなく、何が保護されていないかを判断できるような方法でデバイスを判別することが唯一の効果的なソリューションとなります。多くの現在のネットワーク・マッピング・ソリューションには、リソースを多く消費する、もしくは「ノイズの多い」追加マッピングデバイスを必要とするなどの実装上の問題があります。

追加を負担することなく、既存のセキュリティインフラを利用したソリューションを検討してください。

4. ノック、ノック、誰かいる?|2 要素認証と多要素認証を実施

どんなに強力なパスワードでも、頻繁に変更しても、権限を持つユーザが使用しているという裏付の証拠もなしに、誰かが知っていることだけに頼っているだけでは、常に攻撃者に機会を与えることになります。

ANU:「フォレンジックでは、この段階でパスワードクラッキングツールが広範囲に使用されていたことも証拠として示しています。カスタマイズされているコードとパスワードクラッキングの組み合わせは、上記の管理データベースまたはそのホストシステムへのアクセスを得るためのメカニズムであった可能性が非常に高いです。」

今日では従業員の間でスマートフォンがほぼ一般的に使用されているため、追加デバイスを介して認証にアカウントアクセスをリンクさせることは、現代の企業では標準的な手法となっています。騙されないというわけでも、常に便利というわけでもありませんが、モバイル認証機能アプリを使って配信される期間限定のワンタイムパスワードを使って利用する 2 要素認証は、もっとも簡単なパスワードリスト型攻撃やその他のパスワードハイジャックからアカウントを保護することができます。より厳格な管理をしたいのであれば、YubiKey などのハードウェア認証デバイスや、必要に応じて同様のものを検討してください。

5. トラフィックに留意する |エンドポイントファイアウォール制御を利用

エンドポイントでどのようなトラフィックを許可したり、許可しなかったりするかを制御するポリシーがないと、攻撃者はエンドポイントを侵害した後、データを自由に流出させる可能性があります。

ANU:「犯罪組織は、ANU のネットワークから盗まれたデータやユーザ情報を取り出すために、様々な方法を使っていました。これは、電子メールを介してか、または他の感染したインターネットにつながった機器経由でした。」

効果的なエンドポイント・ファイアウォール制御は、企業ネットワークの内外を問わず、すべてのエンドポイントの不正なデータ転送をブロックすることができます。ANU 攻撃では、サイバー犯罪組織は商用ツールを操作して複数のデータベースを照会し、レコードを抽出した後、PDF ファイル形式でネットワーク上の別のマシンにデータを送信してデータを流出させました。

ファイアウォール制御を導入すると、エンドポイントからの特定の種類のトラフィックを許可または禁止する明示的なポリシーを設定することで、この種のデータ漏洩のリスクを低減することができます。このようなポリシーを設定することで、ANU への侵害で使用されたような不正なデータ転送を防ぐことができたかもしれません。

6. 容易に実施可能な脆弱性対応|勝利のためのパッチ

パッチ適用は古くからあるセキュリティ防御策ですが、BlueKeep や Eternalblue のような脆弱性が野放しになっている今、その重要性はますます高まっています。

ANU:「犯罪組織はまた、公にルーティング可能な IP アドレスを持つ学校内のマシンへの(リモートデスクトップを介した)アクセスを得ました。機器の老朽化とそのオペレーティングシステムの緩さにより、犯罪組織がこのマシンを侵害した理由のようです。」

サイバー犯罪組織は、Windows 7 やパッチが適用されていない Windows 10、Linux、macOS などのレガシーOS のマシンの脆弱性をスキャンして悪用するためのツールを持っています。多くの部門が運用上または予算上の理由から老朽化したハードウェアやソフトウェアを交換するのに苦労していますが、そのような部門は、財源に動機づけられたサイバー犯罪者から出来る限り多くの情報を 集めているだけの APT グループまで、さまざまなサイバー犯罪組織に対して脆弱なままです。

7. クライアントをコンソールする|リモートでデバイスのログ取得

優れたセキュリティ体制には、デバイスで何が起きているかだけでなく、過去に何が起きたかを知ることが必要です。デバイスのアクティビティを安全な遠隔地にログを取得することは、脅威のハンティングとインシデント対応の両方に不可欠です。

ANU: 「この犯罪組織はキャンペーン中、操作上特別なセキュリティを実施した為、検証の証拠をほとんど残しませんでした。ログ、ディスク、ファイルの消去が今回の攻撃で何度も実施された操作でした。」

ANU のインシデント対応チームは、事後に大規模のフォレンジック調査を行いましたが、脆弱性のあるマシンの検知ログが削除されていたことが大きなさまたげになりました。最新のエンドポイントの検知とインシデント対応は、ローカルのデバイスでどのようなアクションが行われたかに関係なく、管理者とセキュリティチームがすべてのエンドポイントからのログにアクセスできる集中管理されたデバイス管理コンソールにバックアップされるべきです。

同様に、ローカルデバイスに改ざん防止エージェントなどの適切なソリューションをインストールすることで、攻撃者のカスタマイズされたツールとマルウェアが、評価を利用したシグネチャ検知エンジンに検知されようがされまいが、悪質な振る舞いによってアラートをあげる事ができます。

まとめ

ANU が、インシデント対応の詳細な報告書を公開したことは称賛されるべきことです。これが、侵害に苦しむ他の組織に注意を喚起することを期待します。このような透明性があってこそ 私たちは、攻撃者がどのように企業や組織のセキュリティを適応させ、回避するかについての知識を共有する事が可能になります。

ANUには防衛力がないわけではありませんでしたし、リソースがないわけでもありません。公共機関でも民間企業であっても、彼らと同じような組織がたくさんあります。攻撃者はとっくの昔に、過去の古い AV Suite ソリューションを回避する方法を学んでおり、そのメッセージは U レポートで明らかになっています。レガシーなハードウェア、ソフトウェア、不透明なネットワーク構造の組み合わせが、サイバー犯罪組織の手中に渡った事が今回の大きな要因です。この報告書を受けて、これらの教訓を学び、攻撃者への防御力を上げることは、私たち全員の責務です。