サイバー脅威について唯一予測できることは、以前よりもさらに急速な変化を遂げているということでしょう。世界中の企業がサイバー攻撃の急増をちょうどこの 1 年で目の当たりにし、被害の深刻さと攻撃の種類の両面で高度化してきているのです。それでは、過去 12 か月の脅威関連の統計をいくつか見てみましょう。

- 5社のうち3 社を超える企業がソフトウェア サプライ チェーン攻撃の標的

- 93%のケースにおいて 攻撃者が企業のネットワーク境界を侵害して機密リソースにアクセス

- Business Email Compromise (BEC)攻撃は、2016 年以降、企業に 430 億ドルを超える損害

- 2022 年上半期、世界中のランサムウェア攻撃は合計2 億 3,600万ドル超

このような脅威の現状を振り返ると、高度で持続的な脅威 (APT)と金銭目的のサイバー犯罪者が成功を収めていることが明らかです。これらの最新の脅威で重要な要素となっているのは、横移動もしくは横方向への攻撃の拡散です。これは、侵害されたネットワーク内でどのように攻撃者が動いているかという意味です。この手法を使って、攻撃者は足がかりを確保し、ネットワークの残りの部分を横方向に移動して、身代金のために機密資産とデータを見つけ、盗み、暗号化することができます。それでは、どのような対策を打つ必要があるのでしょうか?

サイバー攻撃のライフサイクルの調査

攻撃者は、攻撃ライフサイクルまたはキル チェーンと呼ばれる定義済みのプロセスを使用して、侵害した環境内で旅を続けていきます。サイバー攻撃のライフサイクルは通常、次のようなフェーズで定義されています。

- 偵察/計画 – プロセスを開始するために、攻撃者はターゲットを選択し、ターゲットのネットワーク インフラストラクチャ、ユーザーとシステムに関するデータを含め、できる限り多くの調査を行います。この情報を収集することで、攻撃アクターはターゲットをより適切に悪用し、見つかった脆弱性を活用できます。

- クレデンシャル ダンピング – 標的に対して偵察を行った後、攻撃者は環境への初期侵入に集中します。攻撃者が不正な手段で正当な資格情報を取得し、できるだけ多くのホストを侵害するフェーズです。

- 一覧化 – このフェーズで、攻撃者はアクセス権を既に取得しており、環境内のどこにいるのか、どのようなアクセス権を持っているのか、どこから移動を開始できるのかを迅速に把握する必要があります。このタイミングで、直接クエリを実行して、マシン名、ネットワーク リソースなどを抽出します。

- 横移動アクセス – これは攻撃者の視点から見ると、攻撃ライフサイクルで最も重要な部分となっています。攻撃者は必要なものを手に入れると、悪意のあるツールを使用してネットワーク全体に足場を拡大し始め、権限を継続的にアップグレードし、重要なデータやシステムにアクセスし、マルウェアやツールセットを配布します。

- ミッションの完了 – マルウェアやツールセットの展開後、最新の攻撃者は機密データを暗号化する前に盗み出し、被害者をより有効に悪用するフェーズとなっています。

滞留時間短縮の課題

サイバー攻撃キャンペーンにおける、「滞留時間」とは、最初の侵害から攻撃者の検出までの時間の長さを指します。ある調査に拠る と、脅威アクターはより効率的に攻撃を行うようになっており、攻撃にかかる全体の平均時間は、以前よりも大幅に短縮されています。数週間から数か月の滞留時間はもう過去のものです。現在、企業にとっての主な課題となっているのは、サイバー脅威の存在をできるだけ早く検知することなのです。多くの脅威キャンペーン、特にランサムウェア キャンペーンは数時間しか経過しておらず、多くの場合、攻撃アクターはすでに被害者のネットワーク内にいて、次の展開を待ち受けています。

残念ながら、従来の SIEM (セキュリティ情報およびイベント管理プラットフォーム)、NGAV(次世代型ウイルス対策ソフト)や、マルウェア対策ソフトなどのセキュリティ ソリューションは、最新の脅威アクターを十分な速さで効率的に検知することができません。滞在時間の短縮と高度なハッカーの手口に対しては、より強力なサイバーセキュリティ戦略による、迅速かつ正確な脅威検知が最重要となっているのです。

自律型の脅威検知による横移動の阻止

それでは、手遅れになる前にどの程度の速さで脅威検知を行う必要があるのでしょうか? 先ほど説明したサイバー攻撃の各フェーズを念頭に考えると、脅威アクターは横方向によって侵害したネットワークの奥深くまで移動していない段階である、偵察と資格情報のダンピング フェーズが、脅威検知にとって最も重要なタイミングと言えます。攻撃アクターが通常のネットワーク トラフィックで気づかれないように身を潜め、「Living Off The Land」つまりはOSの正規のツールやプロセスを使用して足場を拡大する前の段階です。

多くの場合、十分な時間とリソースさえあれば、攻撃者は簡単に目的を達成することができます。この場合、防御するための主な達成目標は、攻撃者が横移動フェーズに到達して重大な損害を与える前に阻止することにあります。脅威アクターがますます巧妙化するにつれて、初期侵入から横移動までの時間はどんどんと短縮されてきており、より迅速な検知の所要時間がさらに重要になっています。

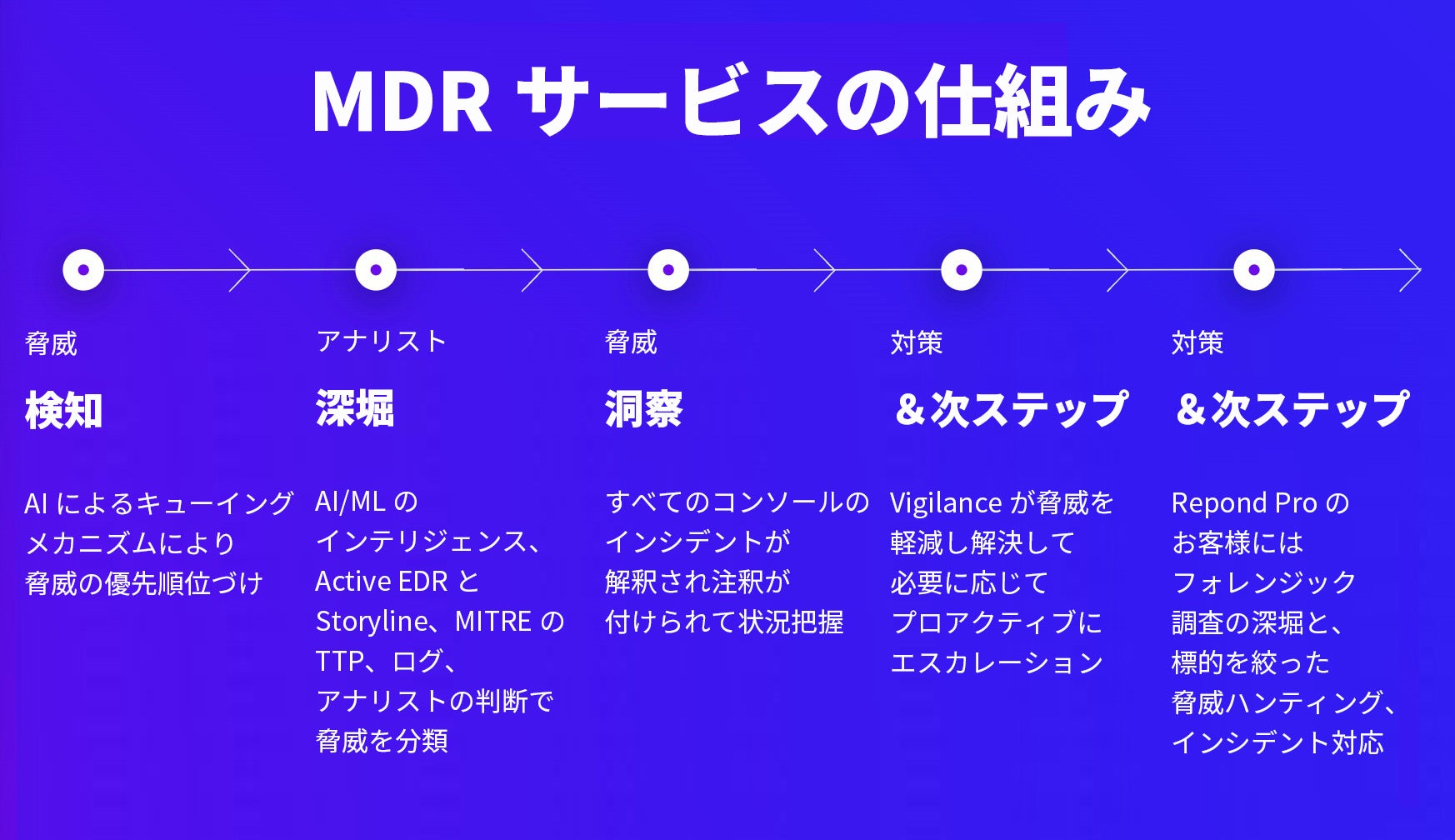

攻撃が発生した場合、組織が脅威を検知してインシデント対応できる速度で、攻撃者がミッションを完了できるかどうかが決まります。これこそが、SentinelOne が提供するグローバルな MDR サービスであるVigilance MDRサービスに組織が 依存している理由です。Vigilance Respond なら、SentinelOne の特許取得済み自律型の EDR を利用して、人間のチームが成せるよりも遥かに高い精度でネットワークをサイバー攻撃から瞬時に防御します。Vigilance は、お客様の環境を 24 時間 365 日監視し、高度な脅威を探し出し、より迅速な平均応答時間 (MTTR) を実現します。

Vigilance MDRサービスがサイバーキルチェーンをどのように阻止するのか

マシン速度で脅威検知を実現する技術をベースに専任のアナリストが提供するVigilance MDRサービスは、世界中の企業から厚い信頼を集めています。24 時間体制で稼働する Vigilance MDR サービスにより、組織は今日の絶え間なく変化する脅威の状況に即座に、しかも大規模に適応し、侵入と横移動の間に存在する脅威検知のギャップを埋め、攻撃者が標的のシステムに深く拡散し始める前に無力化することができます。 Vigilance MDRサービスは、ビジネスを確実に保護するために次のサービスを提供します。

- APT に対するアクティブな脅威キャンペーン ハンティング

- 新たな脅威に対するアラートと修復のガイダンス

- インシデントベースのトリアージとハンティング

- 24 時間 365 日の監視、トリアージ、対応

- セキュリティ評価 (Vigilance Respond Pro)

- デジタル フォレンジック調査とマルウェア分析 (Vigilance Respond Pro)

まとめ

今日の攻撃者はこれまで以上に高速に攻撃を仕掛けてきています。しかし、そのことは、決して企業が攻撃者に先んじることができないという意味ではありません。マシン速度の脅威検知の技術をベースに専任のアナリストが提供するVigilance MDRサービスなら、攻撃者が環境内を横移動して機密データを盗み出して暗号化する前に、組織を確実に保護することが可能になります。

SentinelOneのVigilance MDRサービスについて詳しい内容については、お問合せフォームにてご連絡いただくか、デモのお申し込みをしていただけると幸いです。