要約

EDRの世界では、MITRE ATT&CKが共通の言語になりつつあります。そして、製品がSOCに対してどの程度対策に有効な情報をたらすか評価するためのデファクトスタンダードとなっています。 MITRE ATT&CKでは、バイデン選挙で、DNC(民主党全国委員会: Democratic National Committee)を攻撃したことで悪名高い脅威アクターであるAPT29(別名COZY BEAR:国際的なサイバー犯罪集団のコード)の攻撃手口(TTP:戦術、テクニック、手順)を使って評価を実施しています。このことは、多くのEDRツールが高度な技術に必ずしも完全に対応できていないことを示しています。 CISO(最高情報セキュリティ責任者)は、MITREによるシミュレーションの各段階で、どの製品が最も多く情報を取得し、コンテキストを提供できるのかについて慎重に評価する必要があります。本ブログでは、MITREのATT&CK Round2におけるSentinelOneのパフォーマンスについて次のポイントを解説します。

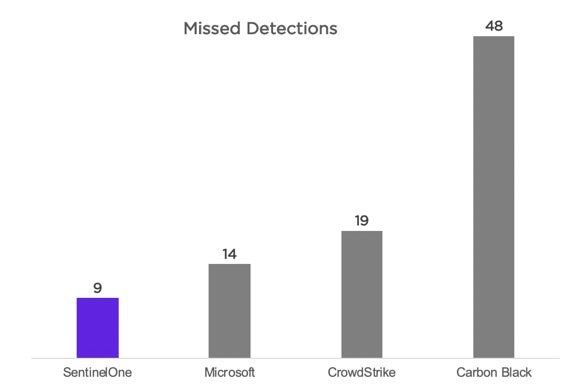

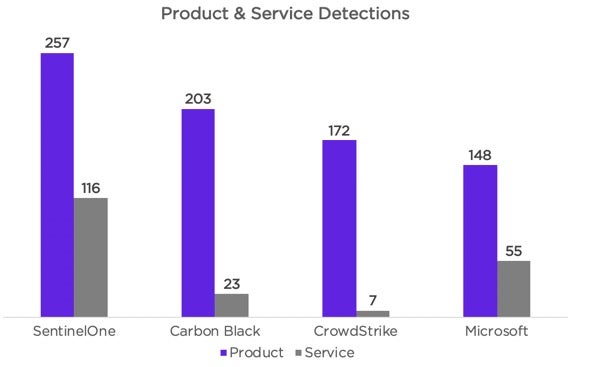

- SentinelOneの製品は、評価に参加した企業の中で検知漏れの数が最小でした。SentinelOneの製品が、MITRE ATT&CKフレームワークに対して、最も幅広いカバレッジを提供していることが証明されました。EDR製品は、主に、攻撃に関する表示、分析および反応の能力によって測定されます。SentinelOneの製品は、他のどのベンダーの製品よりも多くのインサイトとコンテキストを提供しました。

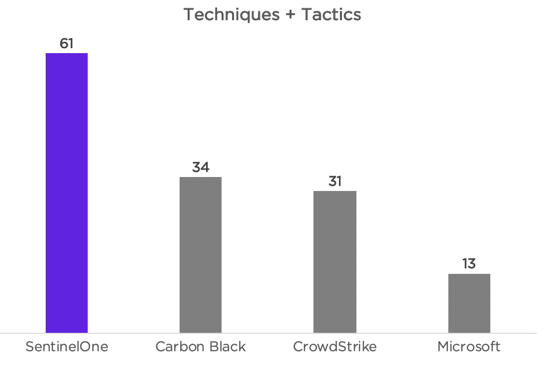

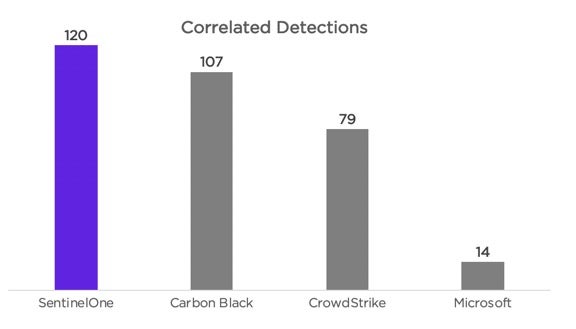

- SentinelOneの製品は、最も多くのTTPの組み合わせによる質の高い脅威検知と、最も多くの相関分析による脅威検知を達成しました。つまり、SentinelOneの製品は、対策に有効な脅威検知を最も多く提供しているのです。MITREによって、EDRの価値とROIの重要な指標として、SentinelOneの製品が、MITRE ATT&CKの戦術(SentinelOneの結果は良好)とテクニック(SentinelOneの結果は最高)のアクティビティに対して優れた対応力(属性情報の付加:アトリビューション)を有していることが確認されました。SentinelOneの製品なら、他のどのベンダーの製品よりも優れたMITRE ATT&CKのTTPへのアトリビューションを発揮します。

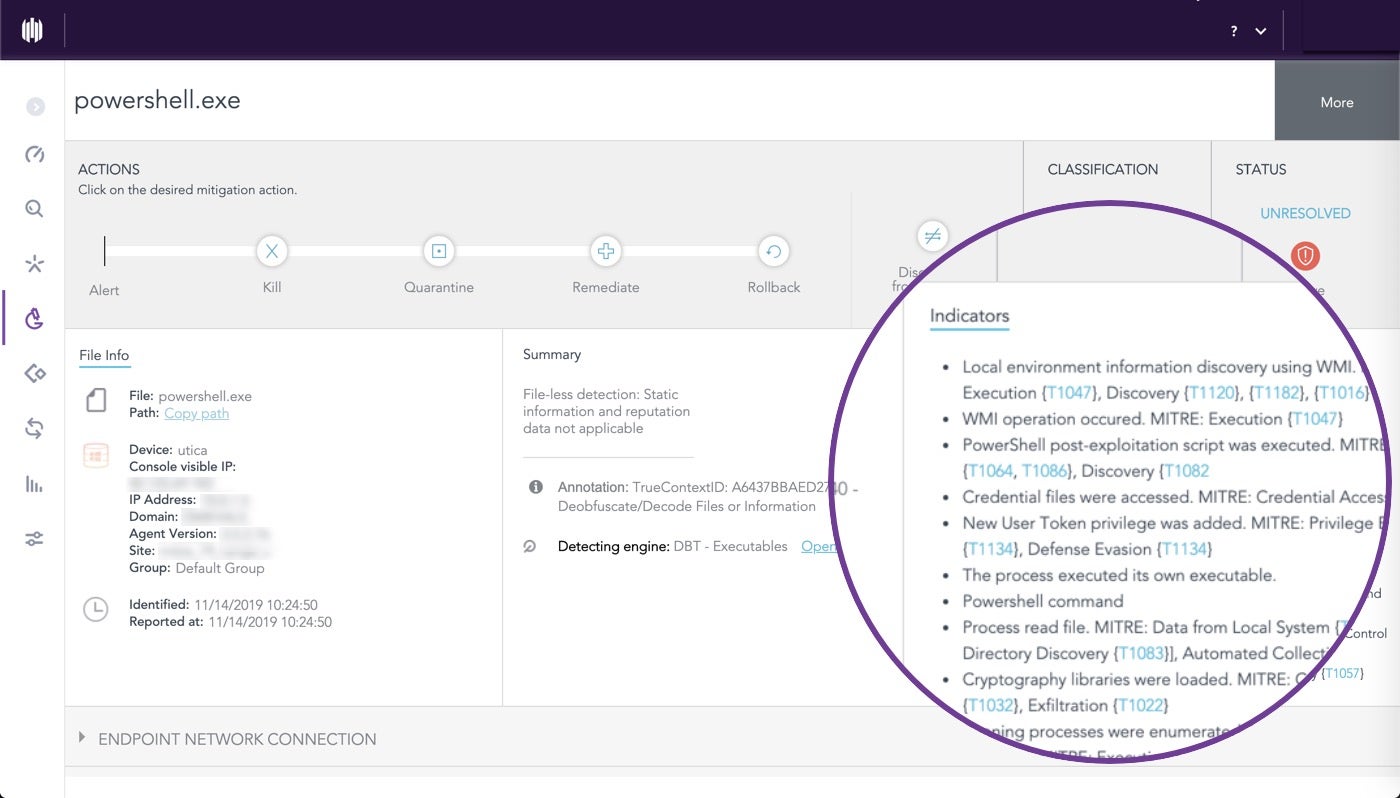

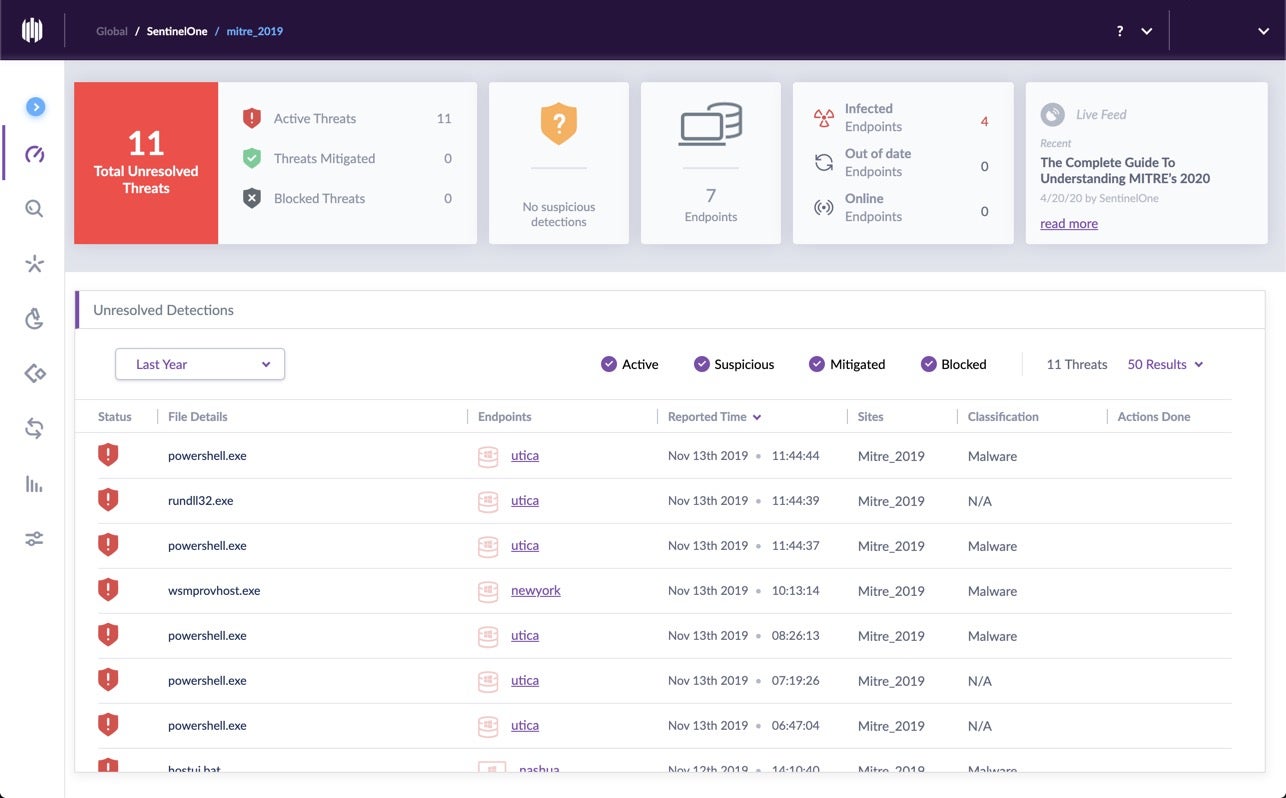

- SentinelOneの製品は、3日間のテストで数百にのぼるデータポイントを自動的に11の相関分析のコンソールアラートにグループ化しました。 SentinelOneの製品は、関連するアクティビティを、自動的に攻撃キャンペーンのレベルでインサイトを提供する統合アラートに関連付けます。これにより、従来必要だったマニュアル作業の量が減り、アラート疲れが軽減され、アラートに対応するために今まで大きな障壁となっていたスキルセットの問題が解消されます。 SentinelOneの製品なら、それまで多大な時間と労力を費やしていたのと同等レベルの可視性が、自動的にアラートの一部として集約され提供されるのです。

- 人手を介さないと達成できないMSSP(マネージドセキュリティサービスプロバイダ)スコアが、不十分なソフトウェア製品の機能を補うものであってはなりません。 SentinelOneの場合、製品のみで達成可能な脅威検知の数が最も多く、並行して、人手を介して達成する「MSSP」による脅威検知の数も最も多く、とても幸いなことに両方で最高スコアを獲得しています。これは、製品自体が堅牢なので、マネージドディテクションレスポンス(MDR)サービスなしでスタンドアロンでも効果を発揮できることを意味しています。 SentinelOneでは、ワールドクラスのVigilance MDRサービスをオプションで提供しています。お客様がSentinelOneから直接サービスを望む場合に選択することも可能ですし、お客様が、SentinelOneの製品を利用してサービスを提供しているMSSPを選択することも可能です。この場合、MSSPは、他の製品を利用するよりも質の高いサービスを提供しつつ社内SOCのコストを大幅に削減することが可能となっています。

少ない労力でより多くのことを実行できる能力を提供し、アナリストの作業をより簡単でやりがいのある仕事に変え、本番環境に悪影響を与えることなく運用できる優れた製品は、CISOやSecOpsのプロフェッショナルの注目の的です。

評価結果の詳細…

2020年4月21日(火)に2020年のMITRE ATT&CKの結果がリリースされています。予想どおり演習結果に基づいた解釈でした。MITERテストに対するコンサルティングは、組織がサイバー脅威に備えるため、とりわけ敵対者に直面した場合のサイバーセキュリティソリューションのパフォーマンスを評価するために採用できる1つの選択肢です。

SentinelOneの2020年4月20日のブログでは、MITREテストの背後にある理論的根拠と方法論を掘り下げています。MITRE ATT&CKを理解するのにとても役立ちます。このMITREテストを理解する上で重要なのは、ここでは、MITREフレームワークのすべてをテストするのではなく、ラボでの3日間にわたる2つの特定の攻撃フローに焦点を当てているという点です。演習では、135のサブステップがあると伝えられました。

注意すべき点

最初に、このテストに関連して記載されている内容は、すべてを鵜呑みにすべきではないということを警告しておきます。すべてに対して疑問を投げかけて、データを確認するように心がけてください。SentinelOneに対して期待していただきたいことはデータの提示です。それが何を意味するのか、是非、ご自身で理解できるようにしていただくため、可能な限り役立てていただきたいと考えています。提供価値と設計原則ついては正確に解説します。つまり、これら2つの領域の内容からご自身で結論を導き出していただくための土台となる情報提供なのです。

1.百聞は一見にしかず:最低限必要なのはカバレッジ

優れたEDRソリューションのパワーの源は、クラウドの力を利用して経済的な方法でデータを大規模に利用して相関分析する能力にあります。オペレーターに幅広い可視性を提供するために、関連するすべてのデータのキャプチャが可能となっている必要があります。とりわけすべてのイベントをキャプチャするデータこそがEDRの重要な構成要素なのです。

下のグラフが示すように、SentinelOneはラウンド2のすべての参加者の中で検知漏れの数が最小でした。

2.コンテキストはデータを有効活用するための鍵

SentinelOneの製品が悪意のあるコードをより早期に頻繁に特定して停止させるかという点だけでなく、どの程度データのオーバーロードの問題を解決できるかという点において、MITRE ATT&CKの評価結果が、SentinelOneプラットフォームの有効性を明確に示していると確信しています。MITRE ATT&CKの評価では、「テクニック」と「戦術」がデータ精度の重要な指標となっています。

1.テクニック:これは、関連性があり対策に有効となるデータの縮図です。何が起こったのか、なぜ起こったのか、そして決定的にはどのように起こったのかを示す経緯(ストーリー)を伝えるために、完全にコンテキスト化されたデータポイントです。

2.戦術: これは次のレベルの階層であり、最終的な目標(永続性、データの出力、回避など)を達成するための脅威アクターのステップを示すテクニックのカテゴリを表しています。要するに、「WHAT」と「WHY」です。

これらの2つの分類の脅威検知がMITREフレームワークの中核となっており、コンテキストを作成する上で最も価値があります。MITREによって公表された結果によると、第2ラウンド評価のすべての参加者の中で、SentinelOneは「テクニック」と「戦術」で最も高い評価を獲得しました。

ガートナー社のEndpoint ProtectionのアナリストであるPaul Webberの言葉を借りると、今日のセキュリティ製品は、強力な脅威検知により僅かな兆候をも捉える必要があります。これは、MITREのATT&CK評価で証明されているように、まさにSentinelOneが実現していることです。スタンドアロン製品としてのSentinelOneは、攻撃の対策に有効なコンテキストを特定して実行するのに効果的です。

MITRE ATT&CKとは?のブログで説明したように、相関分析は、テクニックと戦術の検知に適用される検知モディファイアの1つです。相関分析とは、データ間の関係性の構築することであり、これはマシンレベルのスピードで完了します。そのため、アナリストはマニュアル作業でデータをつなぎ合わせることで、貴重な時間を無駄にする必要がありません。SentinelOneは、MITRE ATT&CK Round2で最も数多く種類の相関モディファイアの評価を獲得しました。

攻撃を防御する側にとって、データが多ければ多いほど良いという段階はもう過去のものです。代って関連データからのコンテキストが必要になってきています。SOCにとって理想的なのは、すべてのデータが事前にインデックス化され、対策に有効なストーリーラインのアラートに割り当てられていて、明確な経緯(ストーリー)が把握できている状態だ考えています。MITER ATT&CK Round 2テストでは、全体で僅か11のアラートがSentinelOneコンソールによってキャプチャされています。

お客様は、攻撃ごとに、まるでジグソーパズルを解くような作業となるような自ら対処しなければならない3,000個ものテレメトリデータも、135種類ものコンテキスト化されていないアラートも望んではいません。アナリストが一目で何が起こっているのかを簡単に見分けることができる、きちんとしたパッケージに組み立てられた簡単なジグソーパズルを望んでいるのです。

SentinelOneのデータ取り込み機能では、特許取得済みのAIエンジンと組み合わせることで、わかりやすいアイコンと豊富なコンテキストでストーリーラインを組み立てて表示し、マシンレベルのスピードで自律的に対策を有効化するデータをキャプチャしています。

3.製品のみで複雑な問題も解決

お客様が自社のSOC、あるいはお客様が契約しているMSSP経由で、もう一段上の階層の完璧な対策を実現するために、もしくは、SOCの運用をSentinelOneに直接アウトソーシングするために、SentinelOneではオプションで、Vigilance MDRサービスを提供しています。SentinelOneのテクノロジーとグローバルに拠点を置くエキスパートのMDRアナリストを組み合わせることで、網羅的で包括的なカバレッジが実現されていることがここで明確に証明されています。

ForresterのEDRWaveアナリストであるJoshZelonisとの会話をここで要約すると、果たしてMDRがまるで松葉杖のように製品の弱点を補完するものなのか?それともさらなる付加価値を提供するものなのか?お客様がきちんと質問をして確認しておく必要があるということです。

MITREのATT&CKデータは、SentinelOneが(Vigiliance MDRサービスを利用しなくても)製品だけで最高レベルの脅威検知を実現していることを明らかにしています。さらに、SentinelOne製品を利用したVigilance MDRサービスでは、最も数多くのMSSPによる脅威検知を達成しています。これが可能なのは、レベル4のVigilance Ninjas(SentinelOneのアナリスト)が分析して標的型攻撃を特定できるように豊富なイベント/シグナルのデータセットをエージェントがキャプチャしているからです。

SentinelOne Vigilance MDRサービスの顧客体験では、お客様が選択する通知の方法にも依りますが、11のアラートに対して電子メールまたは電話のみでした。MITRE ATT&CKシミュレーションである、製品が対策を実行しない脅威検知のみのポリシーであったとしても、Vigilance MDRサービスでは、20分以内に攻撃を停止させて修復を完了させることが可能です。

SentinelOne Vigilance MDRサービスの顧客体験では、お客様が選択する通知の方法にも依りますが、11のアラートに対して電子メールまたは電話のみでした。MITRE ATT&CKシミュレーションである、製品が対策を実行しない脅威検知のみのポリシーであったとしても、Vigilance MDRサービスでは、20分以内に攻撃を停止させて修復を完了させることが可能です。

SentinelOneのプラットフォームが、MSSPによるスコアに依存せずにツールがスタンドアロンで高いスコアを獲得しており、さらなるセキュリティの強化が必要な場合にも追加のソリューションでMDRが提供可能だということは特筆すべき点です。

MITER2020のまとめ

優れたセキュリティ製品は、次のような点でCISOやSecOpsのエキスパートにとって注目の的となることでしょう。

- 退屈なルーチン業務から解放されてより興味深い仕事に時間をシフト

- 他のセキュリティスタックとのシステム統合

- より多くのマニュアル作業を自動化

- リアルタイムで攻撃者に勝利

- 自動化されたクリーンアップとリカバリのためのきめ細かい修復機能

- 網羅的に高度な攻撃まで対処が可能な包括的な予防策

MITER ATT&CK Round 2におけるSentinelOneのパフォーマンスが、可視性とAIを組み合わせることで強力なEDRソリューションが実現されることを強く示しています。シミュレーションにおけるデータ出力で証明されているように、SentinelOneは脅威検知に優れており、さらに重要なことに、データを完全にインデックス化され相関化されたストーリーに、自律的にマッピングして相関分析することが可能です。特許取得済みの振る舞いAIを搭載したSentinelOneのStorylineTMテクノロジーは、市場に出回っている他のすべてのベンダーと一線を画しています。

今まで会話をさせていただいたすべてのCISOが、基本的に求めているのは、社内での摩擦や、複雑性、あるいはコストを増加させることなく、より多くを可視化するだけでなくより多くの対策を実施可能なソリューションなのです。とりわけ高度な標的型の攻撃者は迅速に行動しています。SentinelOneなら、CISOとセキュリティチームが、ハイパフォーマンスのクラウドネイティブEDRプラットフォームに信頼を置くことができます。製品主導のアプローチにより、マシンレベルのスピードでデータの意味を理解し整理し対策を実施することで、攻撃者の一歩先を行くことできることが証明されているからです。

SentinelOne Singuarlityプラットフォームが、組織の目標の達成にどのように役立つのか、詳細については、こちらからお問い合わせください。また無償の製品デモはこちらお問い合わせください。