MITER Engenuity ATT&CKの第4ラウンドの評価結果の発表が間近に迫っています。発表に先立ち、世界中の参加ベンダーが、評価結果を使ったプロモーションの準備に躍起になっています。MITER Engenuityは、「勝者」を宣言するようなレポートではありません。つまり、参加ベンダー各社とそのサイバーセキュリティの技術に対して、全体的なスコアやランキングの評価を行わない点を明確にしています。そして、そういったスコアやランキングに代わり、サイバー攻撃のステップの各段階において、各社のセキュリティ製品やサービスが、どのような脅威検知を行ったか、非常に透明性の高いレポートを公開しています。レポートでは、可視性と脅威検知について4つの異なるカテゴリに基づいて評価結果を公表しています。

ところが、各社が、自らを「勝利者」としてプロモーションしようとして、独自の解釈や位置付けブログやプレスリリースを行っているため、公開された結果をきちんと確認して把握するのは難しくなってしまっています。各ベンダーによる独自の位置付けは、セキュリティチームにとっては、本当に必要な情報にはなりえません。MITER Engenuityレポートは、あくまでもセキュリティの目標を進捗させるために利用するための情報です。

本ブログでは、最新のMITRE Engenuity ATT&CK評価について知っておくべきこと、その評価がビジネスにとって何を意味するか、そしてセキュリティツールをよりよく理解して活用するために、どのように実装すべきか解説します。

ATT&CKフレームワーク

MITERは、EDR(エンドポイントの脅威検知とインシデント対応)の分野において、最早、共通言語になっており、事実上、SOC(セキュリティオペレーションチーム)が、有効な対策を講じるために、製品の能力を評価するためのデファクトスタンダードとなっています。MITER Engenuityでは、この3年間にわたり、サイバーセキュリティ製品に対して、第三者による評価を実施することで、一般企業や政府機関がセキュリティ脅威に対抗するために、脅威検知の機能を向上させるためのより良い意思決定を行えるように評価結果を提供してきました。評価では、ATT&CKフレームワークを利用し、ATT&CKフレームワークのコンテキストにおいて、実際のサイバー攻撃に対して、自動的な脅威検知とインシデント対応する能力について、さまざまなベンダーを評価してきました。

MITER Engenuity ATT&CK Enterprise 第4ラウンドのテスト

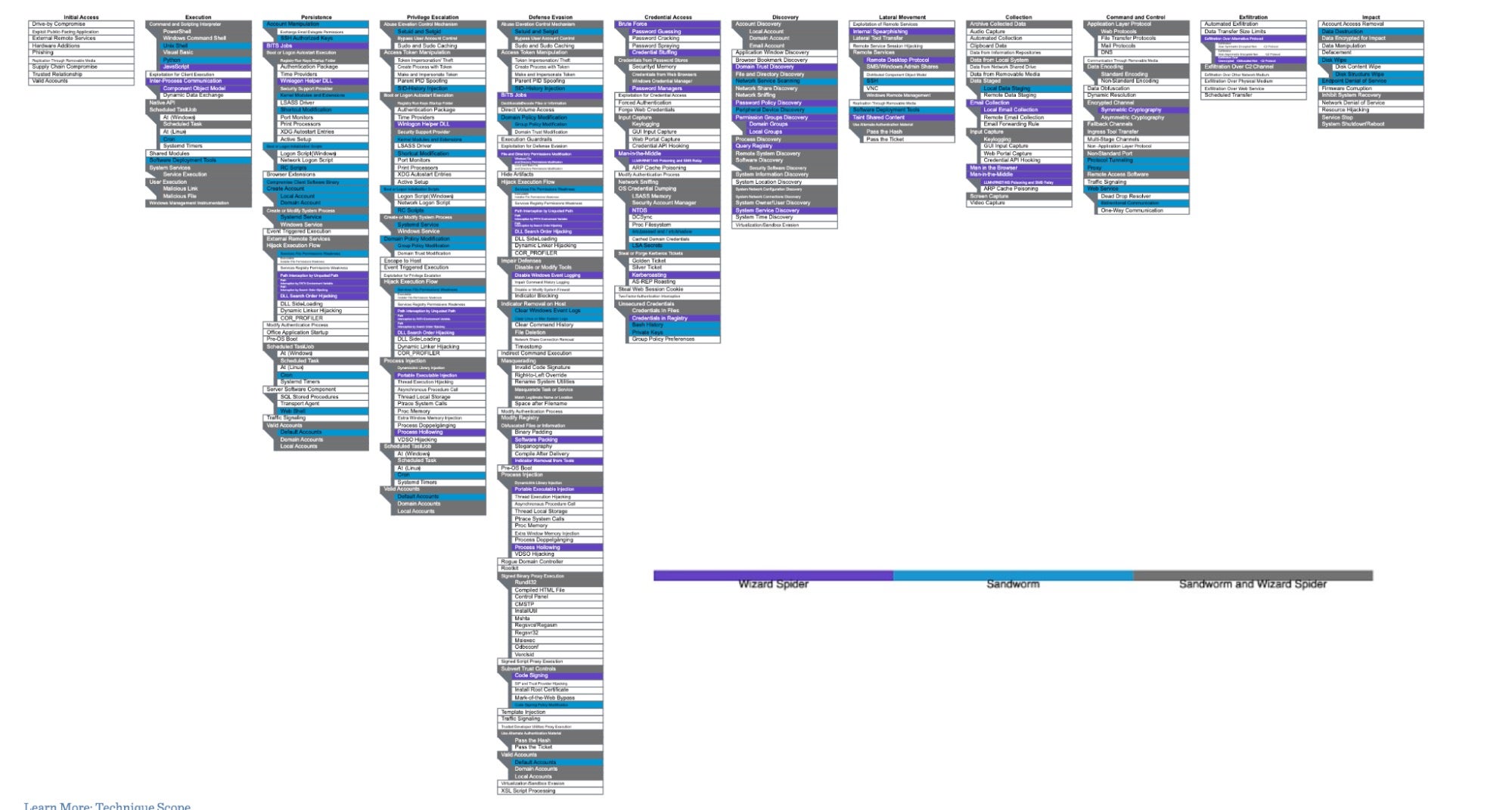

最新の評価は「Enterprise 4」評価と呼ばれています。MITRE Engenuityでは、MITER ATT&CK®ナレッジベースの視点から見た評価のために、2種類の脅威アクターであるWizardSpiderとSandwormを取り上げています。これらの2つの脅威アクターは、複雑さと市場との関連性、MITRE Engenuityのスタッフが攻撃を適切にシミュレーションできるかどうかで選択されています。

- Wizard Spiderは、2018年8月から、大企業から病院に至るまでさまざまな組織に対してランサムウェアキャンペーンを実施している金銭目的の犯罪グループです。

- Sandwormは、2015年と2016年のウクライナの電力会社を標的とした攻撃や、 2017年のNotPetya攻撃など、注目すべき攻撃を実行していることでよく知られているロシアの破壊的な脅威グループです。

評価チームは、 Data Encrypted For Impact(T1486)手法を悪用する2つの脅威グループのシミュレーションでテストを行うことにしました。Wizard Spiderは、広く知られているRyukマルウェア(S0446)を含むランサムウェア攻撃でデータ暗号化を行っています。一方、Sandwormは、データの破壊に対して暗号化を行っています。おそらく最も有名なのは、ランサムウェア攻撃になりすましたNotPetyaマルウェア(S0368)です。今年の評価で共通しているのは「攻撃でデータの暗号化を行う」点ですが、いずれのグループについても、セキュリティ侵害の後のさまざまなデータ窃取について多数の報告がされています。

Enterprise 4評価のテクニックの範囲

最初にWizard SpiderとSandwormの評価の共通点について解説すると、各サブステップにおける脅威検知では、アナリストに提供される最上位概念のコンテキストを表す脅威検知のカテゴリが示されています。あるベンダーが、脅威検知のカテゴリの範囲で最上位概念のコンテキストの、「テクニック」において点数が与えられると、そのベンダーは「戦術」や「一般」、その他において点数が与えられません。これにより、ベンダーが受け取った「点数」は、複雑性が取り除かれ単純化されています。

本ラウンドの評価では、保護についての評価も含まれています。これは、前回の評価から導入されたもので、主要なテクニックと戦術が特定されログに記録されるだけでなく、各ベンダーのブロックする能力が判断されています。悪意のある振る舞いを検知する機能は重要ですが、今日、サイバー脅威が高度化している中で、長期間にわたる100%の防御は持続不可能であるという認識を踏まえると、ブロックする機能に対する評価が好まれることがあります。

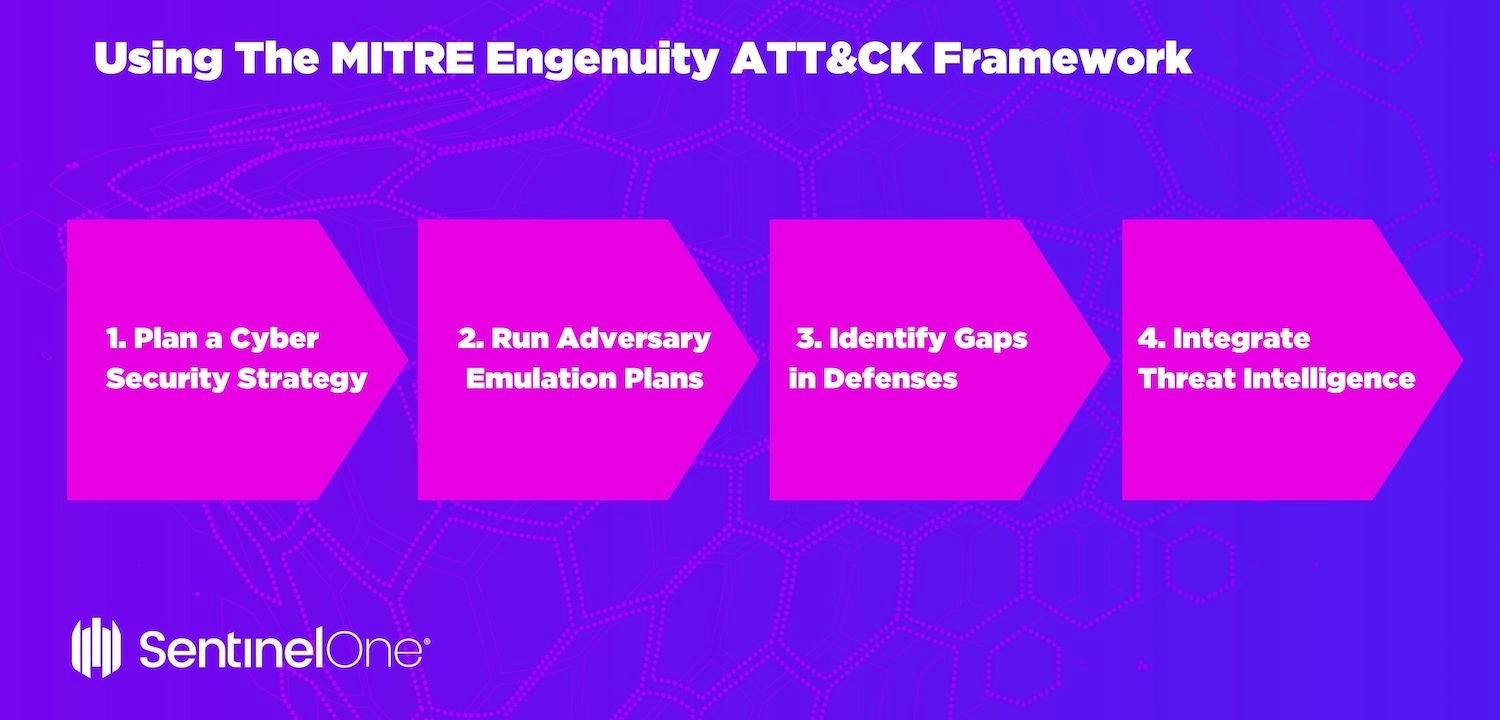

組織のセキュリティ目標を推進するためのMITRE Engenuity ATT&CK評価の実装

ATT&CKフレームワークは、ステークホルダーとサイバー攻撃の防御チーム、ベンダーにとって共通の用語集となっており、サイバーセキュリティの運用にインテリジェンスを適用するのに役立っています。CISO(最高情報セキュリティ責任者)とセキュリティチームは、次に挙げるATT&CKフレームワークのベストプラクティスを活用することで、セキュリティ対策の体制を改善できるようになります。

1.サイバーセキュリティ戦略の立案

ATT&CKを活用して、サイバーセキュリティ戦略を計画します。自組織のタイプに対して利用されることがわかっている攻撃手法に対抗するための防御の指針を立案して、自組織のネットワーク内でATT&CK手法が使用された痕跡を検知するためのセキュリティの監視体制を立案します。

2.攻撃シミュレーション計画の実行

攻撃シミュレーション計画で、ATT&CKを使用して、レッドチームのパフォーマンスを向上させます。レッドチームは、特定の脅威の戦術とテクニックを定義するための一貫性のある高度に組織化されたアプローチを策定、展開して、システム環境を論理的に評価して、防御が期待どおりに機能するかどうかを確認できるようになります。

3.防御におけるギャップの特定

ATT&CKマトリックスは、ブルーチームが潜在的、もしくは既に進行中のサイバー攻撃のコンポーネントをよりよく理解して、防御のギャップを特定し、それらのギャップのソリューションを実装するのに役立ちます。ATT&CKのドキュメントでは、攻撃の傾向がより強くなっているテクニックに対して、どのように改善するのか、補完的に管理して行くのか提案がされています。

4.脅威インテリジェンスの統合

ATT&CKを組織に実装すると、サイバー攻撃に対する防御の運用において、脅威インテリジェンスを効果的に統合できるようになります。脅威を特定のサイバー攻撃者のテクニックにマッピングして、ギャップが存在するかどうかを理解し、リスクを判断し、それらに対処するための実装計画を策定できます。

結果をきちんと解釈し正しく理解するために各ベンダーの打ち出しの裏を読む

評価結果のデータに対して実践的にアプローチをすれば、各ベンダーの誇大広告の言いなりにならずに、組織のセキュリティについて十分な情報に基づいた意思決定を行えるようになります。「勝者」を宣言するようなレポートではありません。つまり、参加ベンダー各社とそのサイバーセキュリティの技術に対して、全体的なスコアやランキングの評価を行わない点を明確にしています。これは、ベンダーが製品の見栄えを良くするためにデータから導き出した非常に作為的な統計データよりも望ましいものです。ATT&CK評価に関連して、今まで非常に興味深く疑わしいベンダー独自のメッセージを数多く見てきました。そういった疑わしいメッセージに惑わされることなく、きちんと理解しておきたいのは、以下のような製品の機能だと見ています。

- 可視性こそが最も優れたEDRとXDRの基盤

優れたEDRとXDRの基盤となるのは、クラウドを活用するよりも経済的な方法で大規模にデータを収集し相関分析する能力です。SecOps(セキュリティオペレーション)チームに幅広い可視性を提供するためには、関連するすべてのデータを(ほとんど、もしくはまったく見逃すことなく)取り込む必要があります。特にすべてのイベントを取り込むデータ基盤こそが、EDRにとって、最低限必要となる構成要素でありMITRE Engenuityの評価指標の鍵であると捉える必要があります。

- 攻撃シミュレーション結果の競合比較において、自動化された相関分析とコンテキスト化が最も重要

相関分析とは、最小単位のデータポイントの間にある相関性を明確にするためのプロセスです。相関分析は、できれば高速なマシンのスピードでマシン上で実行されることが望ましいでしょう。そうすれば、アナリストは、データとデータの間にある相関性を手作業で分析するのに膨大な時間を無駄にする必要がなくなります。さらに、相関分析は、必要に応じて、元データのコンテキストレベルで長期間利用できるようにしておく必要があります

- SOC(セキュリティオペレーション)チームの負担を軽減するにはアラートの統合化が重要

情報過多に直面しているSOCと最新のIR(インシデント対応)チームの課題は、より多くのシグナルと、より少ないノイズです。インシデントに関して、すべてのテレメトリ(遠隔の直接アクセスできないデバイスによる観測)データからアラートを受け取り、すでに大きな負担のかかっているSOCチームを疲れさせるのではなく、製品が自動的にデータポイントを統合させたアラートをグループ化できるようにするのです。理想的には、製品が関連する振る舞いを統合化されたアラートに関連付けて、攻撃キャンペーンレベルで洞察を提供するのです。これにより、必要となる手作業の量が減り、アラート疲れが軽減され、アラートに対応するためのスキルセットの問題が大きく解消されます。これらすべてが、封じ込め時間の短縮と全体のインシデント対応に必要な時間の短縮という形で、SOCにより良い結果をもたらします。

- 脅威検知のアラートの遅延が致命的であり攻撃による物理的な損害を最大化させてしまう可能性

攻撃を検知するにせよ、攻撃を無効化するにせよ、時間が重要な要素となります。1時間にどれだけのデータを盗取できるか一度でも自問したことがありますか?評価中に生じた脅威検知の遅延は、多くの場合、EDR自体では疑わしい振る舞いを確認できずに、アナリストが手作業で疑わしい振る舞いを確認する必要が生じていることを意味します。その際、EDRは通常、アナリストチームやサンドボックスなどのサードパーティサービスにデータを送信する必要があります。サンドボックスはデータを分析し、必要に応じてアラートを出します。このプロセスの多くの重要な部分が手作業で行われるため、作業に追われているうちにサイバー攻撃者が実際に損害を与えてしまう可能性があります。高速で行われる昨今のサイバー攻撃には、人的作業のスピードに影響を受けることなく、マシンのスピードによる自動化で対抗する必要があります。

今後の展望

SentinelOneでは、敵の行動を説明する共通のサイバーセキュリティ言語を入念に定義し、継続的に拡張するためにMITREEngenuityが行っている活動を熱心にサポートし続けています。セキュリティの最前線にいる人々にとって、ATT&CK Evaluationsは、短期間でお金を稼いだり、大混乱を引き起こしたり、他人のライフワークを盗み取うとしたりする悪意のあるサイバー攻撃者からインフラストラクチャと資産をを防御するために非常に重要な共通の言語であり力の源泉でもあるのです。

SentinelOneが、MITRE Engenuity ATT&CK®エンタープライズ評価の第4ラウンドの結果を発表するのを心待ちにしています。それまでの間、 SentinelOne Singularityプラットフォームが組織目標の達成にどのように役立つかについて詳しく知りたい場合は、詳細についてお問い合わせいただくかデモのリクエストをお願いいたします。