最近のデータが示しているように、企業がマルウェアに感染するきっかけは依然としてフィッシングメールが一番多く、またビジネスメール詐欺(BEC)が最も多くの経済的損失を組織に与えています。典型的なフィッシングやスピアフィッシング攻撃は偽造アドレスでなりすましをしますが、より高度な攻撃は、正規のメールを乗っ取ったうえで既存のメールのやり取りにフィッシングメールを紛れ込ませます。SentinelLabsの研究者がValakマルウェアを分析した際にも、「リプライチェーン攻撃」、「ハイジャックされたメールリプライチェーン」、「スレッドハイジャックスパム」などの名前で知られているこの手法が散見されました。この投稿では、Eメールリプライチェーン攻撃の仕組み、そしてこれらから身を守る方法を説明します。

Eメールリプライチェーン攻撃の仕組み

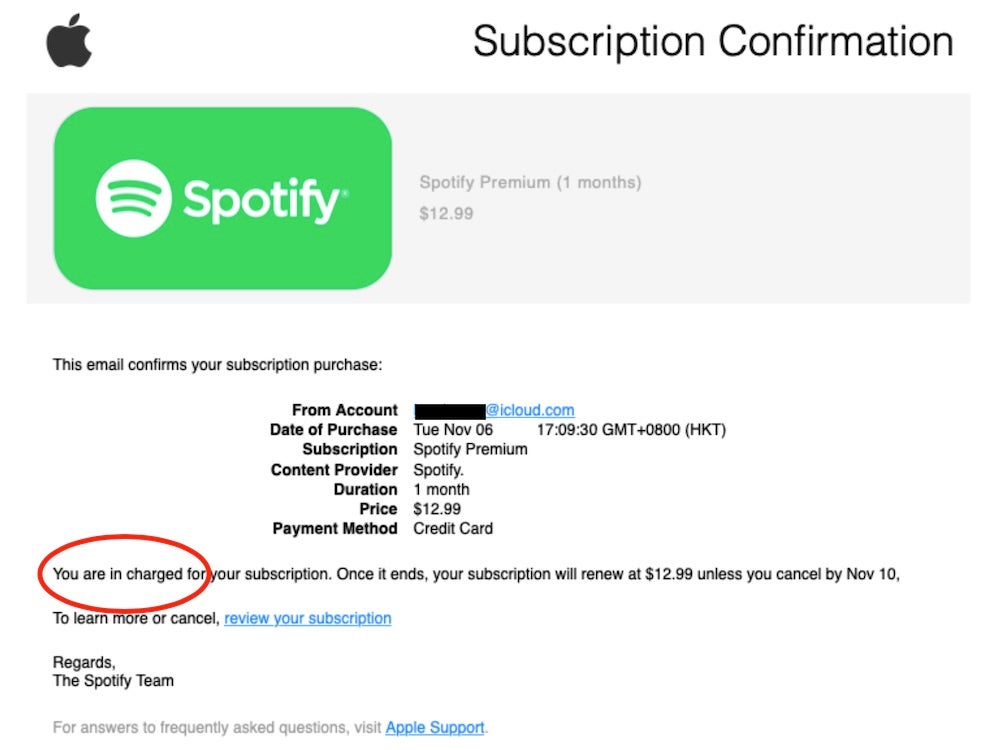

メールのリプライチェーンのハイジャックはメールアカウントの乗っ取りから始まります。ハッカーは、過去に成功した不正アクセスの情報、認証情報のダンプ、またはクレデンシャルスタッフィングやパスワードスプレー攻撃などを用いてメールアカウントにアクセスし、会話スレッドを観察して、マルウェアや危険なリンクをその会話の流れに差し込む機会を探します。

メールの受信者はその時点で既に相手を信頼しているため、この手法は特に効果的です。攻撃者は新しい参加者としてそのメールの会話に入ったり、誰かのメールアドレスになりすましたりはしません。元からいた参加者の正規アカウントからメールを送信するのです。

攻撃者はメールスレッド全体を見られるため、それまでの会話の内容に合わせてマルスパムメールを書くことができます。受信者はすでに送信者を信頼しているので、それらしい内容が書いてあれば悪意ある添付ファイルや危険なリンクをクリックする確率が高くなります。

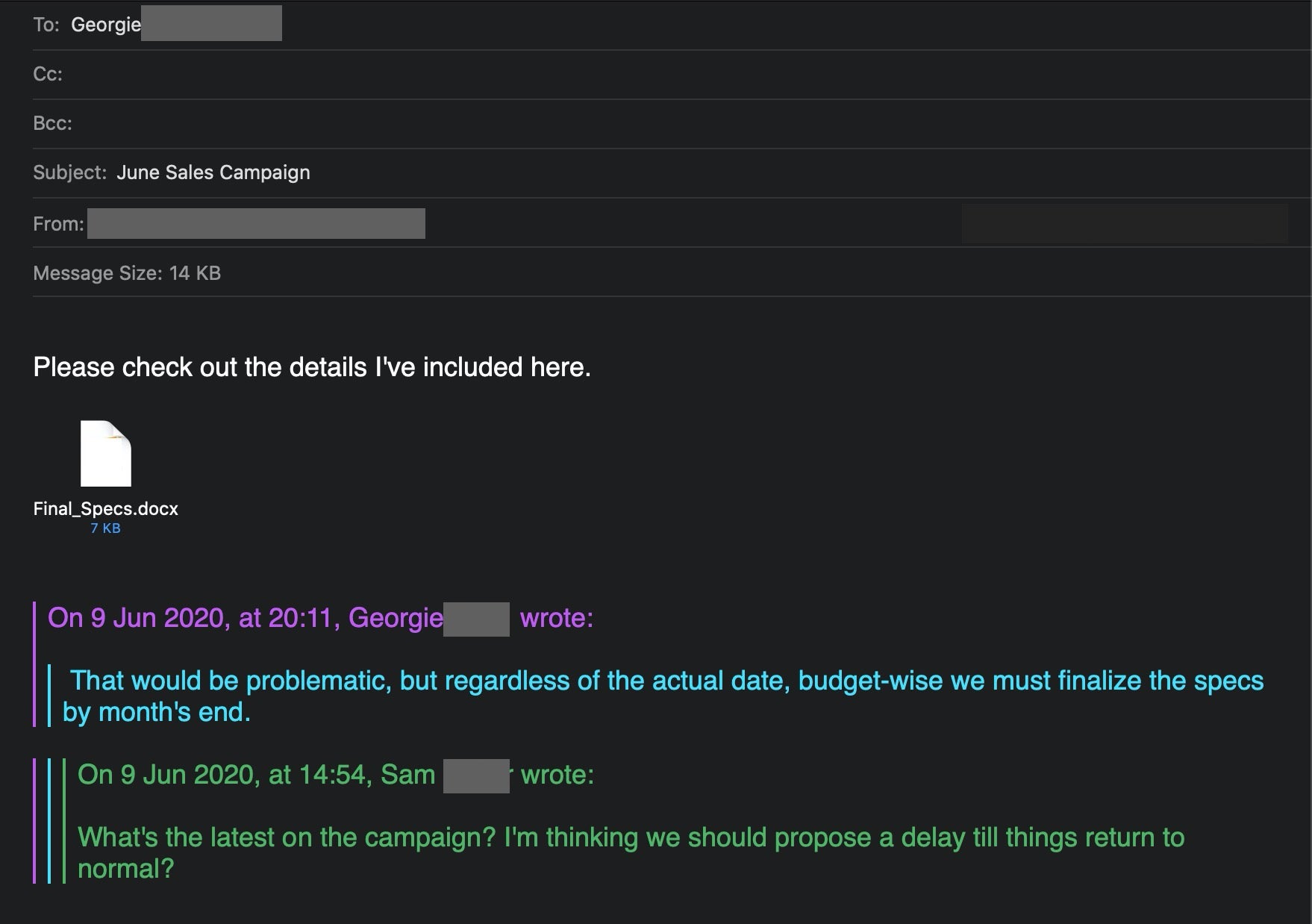

例をご紹介しましょう。例えば、「Sam」さんのアカウントが侵害されます。そして攻撃者はSamさんと「Georgie」さんやその他の人たちが新しい販売キャンペーンについて話し合っているメールを盗み見ます。攻撃者はこの内容を踏まえて、それらしく見えるドキュメント(悪意のあるもの)をGeorgieに送ります。

アカウント所有者から侵害の事実や行動の痕跡を隠すため、ハッカーは多くの場合、メールの受信に別の受信トレイを使用します。

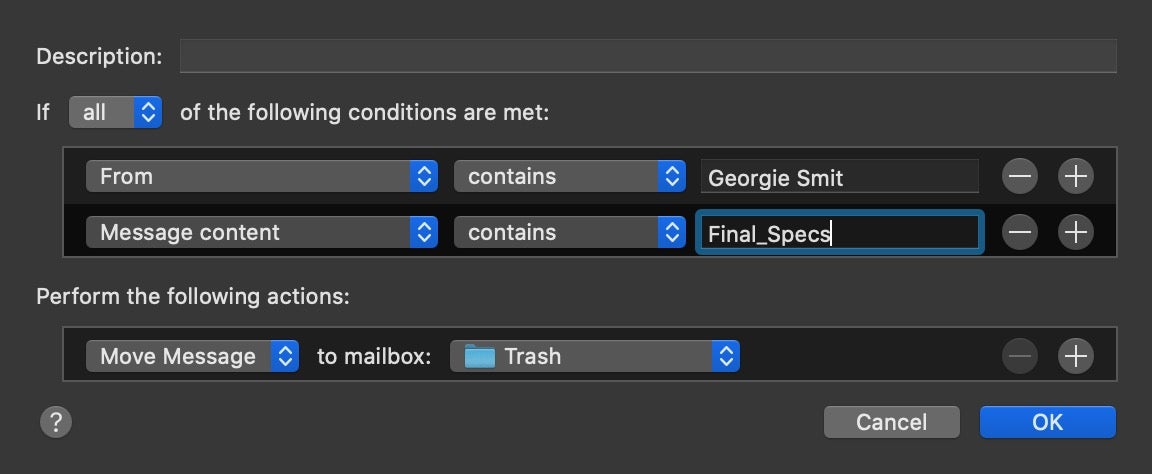

例えばメールクライアントのルールを使い、特定のメールを通常の受信トレイではなく他のフォルダ(ごみ箱フォルダなどの、アカウントオーナーが見る可能性の低いフォルダ)にルーティングします。この手法を使えば、GeorgieさんがSamさんのフィッシングメールに返信してもそのメールは別のフォルダにルーティングされるため、Samさんには気付かれません。

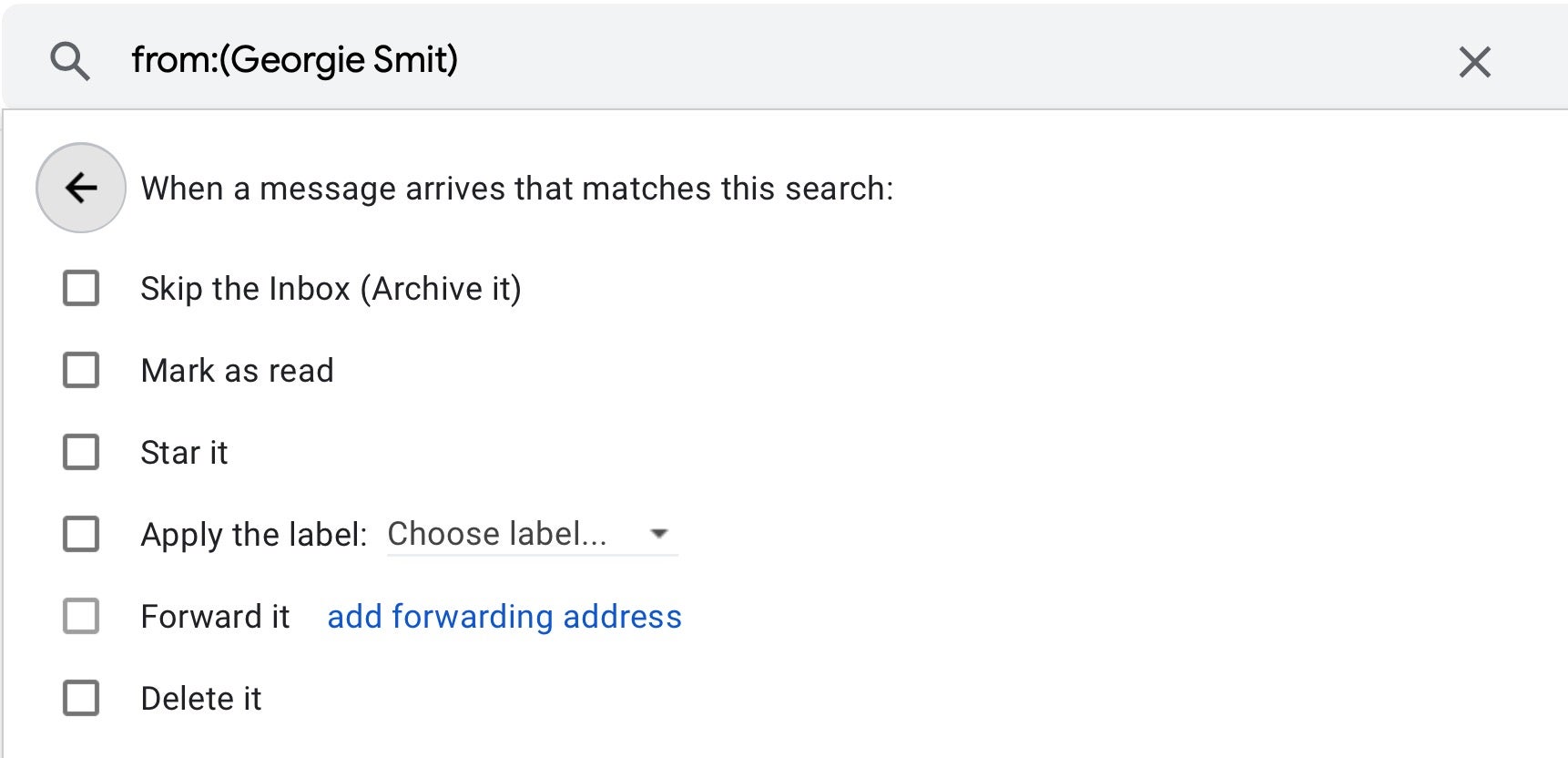

その他の手法では、ハッカーはアカウントを乗っ取ったあとにメールクライアントの設定を変更して、特定の人からのメールを別のアカウントに転送するようにします。

アカウントオーナーに気づかれないようにするもう1つのテクニックは、受信メール内の「フィッシング」や「ハッキング」などのキーワードをスキャンし、受信メールを削除するか、定型文を使って自動返信するルールを作成することです。そうすることで、不審に思ったり心配した同僚からの「ハッキングされていませんか?」などというメールを阻止します。

リプライチェーン攻撃を使用するマルウェアファミリ

Eメールリプライチェーン攻撃は2017年から見られるようになりました。2018年には、Gozi ISFB/Ursnifバンキング型トロイの木馬キャンペーンもこの手法を使い始めました。ただいくつかのケースでは本物らしく見せるためにメールチェーン自体を偽造し、また他のケースでは正規アカウントに不正アクセスして既存スレッドをハイジャックしたり、そこからスパムを送りつけたりしました。

悪意のある添付ファイルは、Officeマクロ経由でVBScriptとPowerShellを利用し、Emotet、Ursnif、その他のローダーやバンキング型トロイの木馬マルウェアなどのペイロードを配信します。

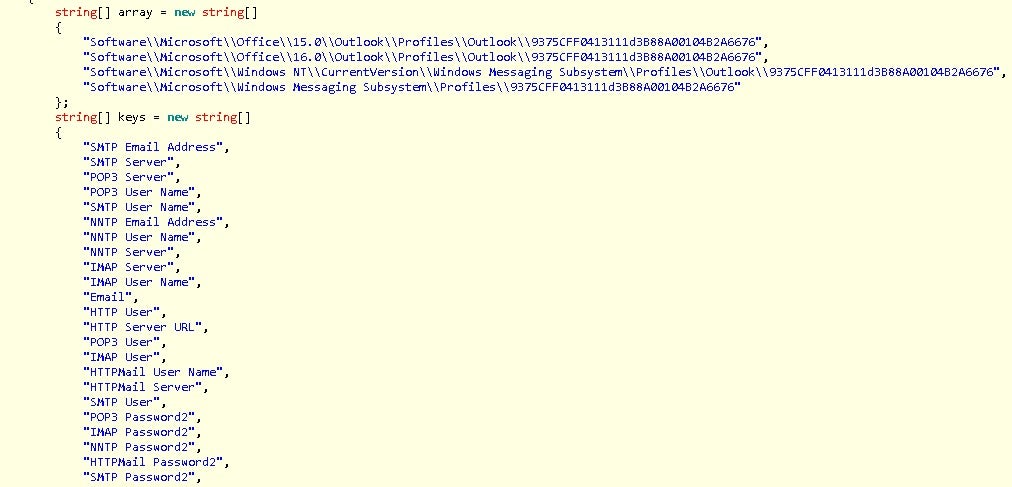

SentinelLabsの研究者は、Valakマルウェアが特殊なプラグインをどう使用してEメールリプライチェーン攻撃で用いる認証情報を盗んでいるかを解明しました。

研究者は以下のように指摘しています。

Eメールリプライチェーン攻撃が効果的な理由

スピアフィッシングやブランケットのスパムフィッシングキャンペーンは、依然として脅威アクターがよく用いる攻撃手法ですが、Eメールリプライチェーン攻撃はこれらよりもはるかに防御が困難です。

通常のフィッシング攻撃は以下のように文法の間違いや誤字脱字など、わかりやすいサインがあります。

また、マスを狙ったなりすましメールは、件名や本文が多くの受信者とって的外れな内容なのですぐに気付かれます。

標的型のスピアフィッシング攻撃でも、知らない送信者から来たメールのリンクはクリックしない、添付ファイルを開かない、迷惑メールに返信しないなどといった安全なメールの使い方のトレーニングを実施すれば、リスクを低減できます。しかしEメールリプライチェーン攻撃では、これまで悪意あるメールを見破るヒントとなっていた不審な点がないこともあります。

Eメールリプライチェーン攻撃は大抵、言語的な間違いのないよう丁寧に作成されています。そして既存のスレッドに正規アカウントから返信するので信用されやすく、十分なトレーニングを受けた慎重なユーザーでも騙されてしまうことがあります。

リプライチェーン攻撃を阻止する方法

送信者が信頼できる人で、正規のメールアドレスから送信されており、またこれまでのメールの内容を把握した上で巧妙に作成されたメールであれば、それがリプライチェーン攻撃だと見破ることは困難です。複数の信頼できる人との長い会話スレッド内(またはそう見せかけた会話スレッド内)に詐欺メールが差し込まれた場合は特にそうです。

しかしこういった詐欺に騙されないために、できることがいくつかあります。

1つ目は、リプライチェーン攻撃はアカウントの乗っ取りから始まるので、乗っ取りを防ぐためのセキュリティベストプラクティスを活用することです。ベストプラクティスには、2要素または多要素認証を用いる、各アカウントには異なるパスワード、および16文字以上のパスワードを使うことなどがあります。メールが知らないうちに転送や削除されないようメールクライアントの設定とメールルールを定期的に確認するようユーザーに推奨します。

2つ目は、可能な限りOfficeマクロの使用を禁止することです。悪意のある添付ファイルでデバイスを操る方法はこれ以外にもありますが、マクロは依然として一番よく利用される攻撃ベクトルです。

3つ目は知識を身に着けることです。知識は力です。ユーザーの意識向上トレーニングをより強化して、このブログ記事のような情報をユーザーに紹介しながらEメールリプライチェーン攻撃の仕組みを周知させます。メールユーザーが、フィッシング攻撃の仕組みと、それがどのように進化しているのかを熟知するようにします。重要なのは、添付ファイルやリンクをクリックするよう促されたときに、それが誰から送られてきたものでも十分注意して行動することの大切さをユーザーが理解することです。

4つ目、これは最も重要な点ですが、最新の信頼できるEDRセキュリティソリューションでエンドポイントを保護することです。適切なEDRは、添付ファイルやリンクに隠された悪意あるコードが攻撃を開始する前に阻止することができます。レピュテーションやYARAルールに依存する従来型のウイルス対策は最新のファイルレス攻撃やポリフォーミック型攻撃に対応できません。次世代のAIを活用した自動化プラットフォームは最新のサイバー脅威に対抗するために最低限必要な装備です。

まとめ

Eメールリプライチェーン攻撃は、脅威アクターが目的を達成するためのソーシャルエンジニアリング攻撃の一種です。ハードコードされた自然の法則が存在する物理的世界とは異なり、サイバー世界の法則は、ハードウェア、ソフトウェア、またはユーザーを操作すれば変更できてしまいます。しかしこれは攻撃側にだけでなく防御側にも言えることです。防御側がサイバー環境を完全に制御できていれば、攻撃の発生前や、組織に永続的な損害を与える前に阻止することができます。デバイスを保護し、ユーザーを教育し、スタッフを訓練して、犯罪者に目を付けられないようにしましょう。