例年より少し遅い6月にApple社のWorldWide Developer Conference(WWDC)がスタートしましたが、取り巻く状況もまた、もちろん例年とは異ななりました。年の半ばを過ぎる中、COVID-19が大きな問題になっていました。Appleの重大イベントは完全にバーチャルに変わり、全員が最前列の席でニュースや発表、Appleプラットフォームの今後の開発予定を聞きました。こうした中、macOSの次期バージョンのベータリリースが企業やセキュリティチームの主要な関心を集めました。この投稿では、macOSセキュリティに影響を与える最も重要な変更点についてまとめています。ご覧ください。

1.使用中のハードウェアは、macOS 11.0 Big Surをサポートしますか?

Big SurでmacOSに加えられた変更を利用するには、もちろん互換性のあるAppleハードウェアが必要です。macOS Big Surでサポートされる製品ラインは7つあり、サポート対象モデルは2013年以降のものです。

- Mac Pro、2013年以降

- MacBook Air、2013年以降

- MacBook Pro、2013年後半以降

- Mac Mini、2014年以降

- iMac、2014年以降

- MacBook、2015年以降

- iMac Pro、2017年以降

企業にとってこれが何を意味するのか

Macシリーズの旧式ハードウェアを使用している場合、リソースを大量に使うMojaveやCatalinaで、すでに問題が感じられているかもしれません。唯一の現実的な問題は、2020年末から2021年にかけて使用可能になるARMチップが発売される前に、macOSハードウェアのアップデートにコストをいくらかけるかです。

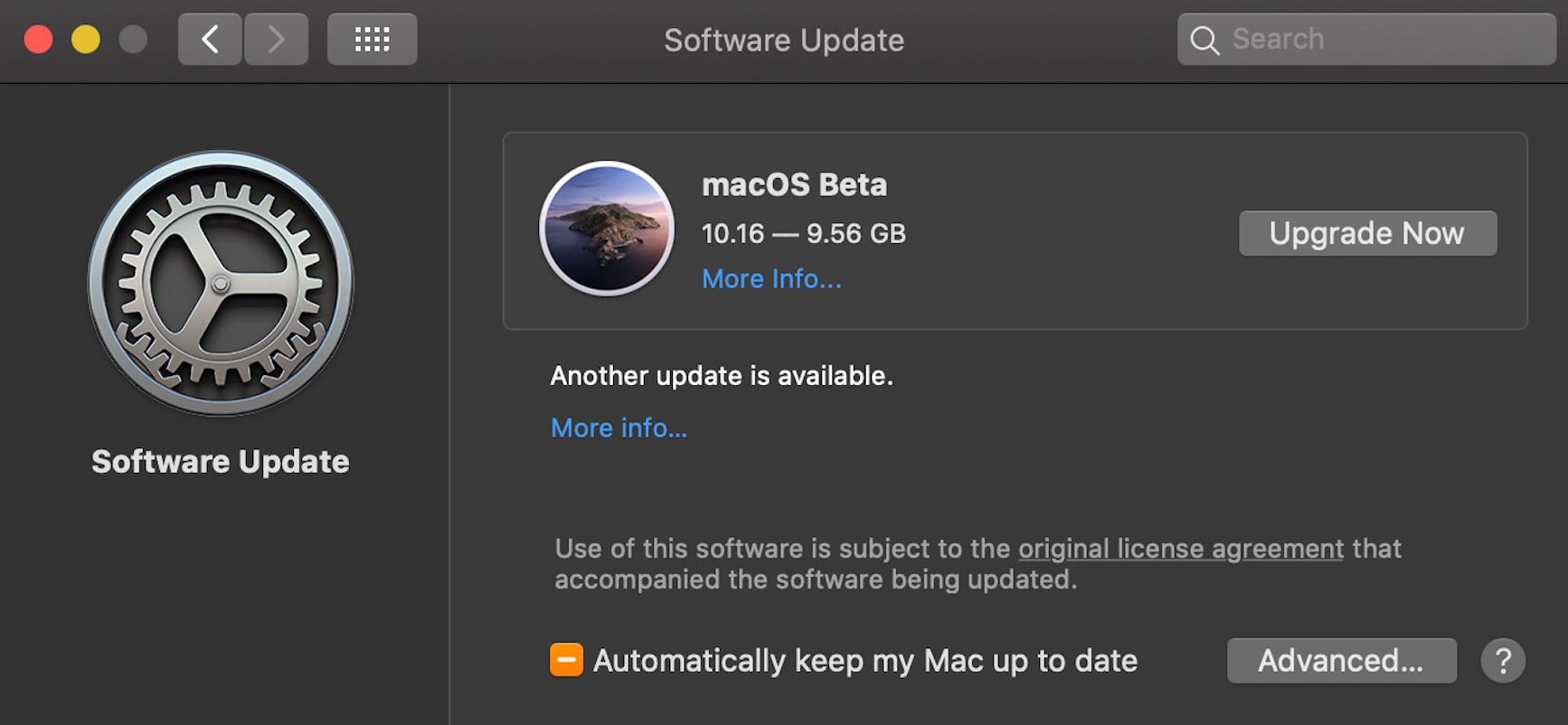

2.Big Surバージョン番号:macOS 10.16あるいは11.0ですか?

macOS Big Surベータの最初のリリースには2つの大きなショックがありましたが、どちらも月曜日のApple基調講演では明らかにされませんでした。一部の鋭い人が気付いた最初のショックは、macOS 10.15はmacOS 10.16によって置き換えられないというものでした。代わりに、Appleは最終的に20年続いたMac OS Xに終止符を打ち、現在名前ばかりかバージョン番号も終了しています。つまり、Big Surが最初のmacOS 11.0になるということです。

企業にとってこれが何を意味するのか

小さな変化ですが、Appleが認めているように多くの企業に影響が出ると予想されます。多くの企業のワークフローが10.x範囲でのバージョン番号をチェックするスクリプトに依存しているため、このようなスクリプトの多くはただちに動作しなくなります。

if [[ ${osvers_major} -ne 10 ]]; then

Apple自身のソフトウェアアップデートチェックでさえ、10台で数えており、最初のベータは10.16として提供されました(おそらくその他もそうで、実際多くの内部文書では「10.16」と言及されています)。

3.Kextsの継続

もうひとつの大きな驚きは、Appleが開発者やユーザーにできるだけ早くkextsから離れ、System ExtensionsやDriverKitへ移行するよう奨励していたにもかかわらず、大方の予想であった、カーネルエクステンションの廃止が起こらなかったことです。

kextsに大きく依存している組織には継続の可能性が残されていますが、Big Sur上のkextsや「kextコレクション」のロードやアンロードを管理するための新ツール、kmutilが用意されています。

企業にとってこれが何を意味するのか

組織はカーネルエクステンションに依存するソフトウェアの機能性を失うことなく、macOS Big Surにアップグレードできます。しかし、 kextutil や kextload は kmutil が置き換えており、その動作の仕方には変更や制限事項があります(詳細は、マニュアルのページをご覧ください)。

Appleは、開発者をkextsから引き離すような動きはないと明らかにしており、次のようにアドバイスしています:

SentinelOneのお客様には、今後登場するmacOS 4.4 エージェントではkexts を使用しないこと、macOS 10.15 CatalinaやmacOS Big Surと互換性があることが保証されています。

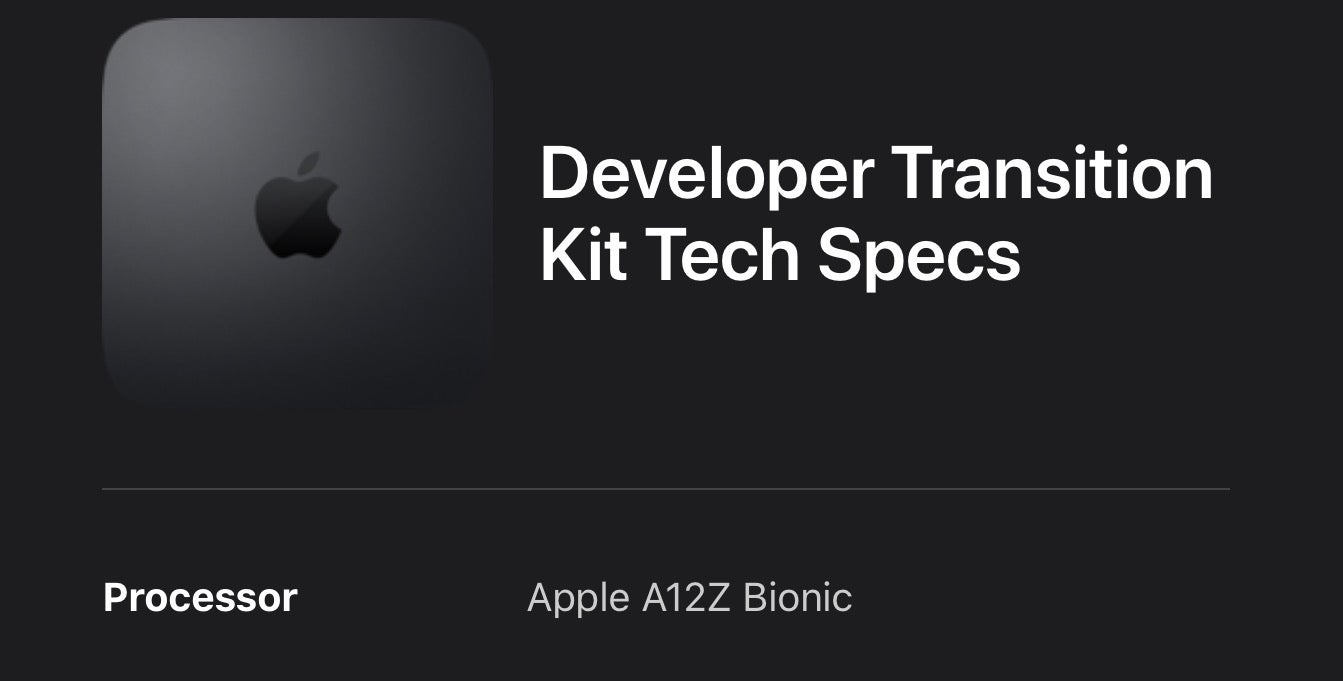

4.Rosetta 2、Appleシリコンおよびユニバーサルバイナリとの互換性

基調講演の終わりに述べられたひとつの大きな変更はメディアで広く予想されていたものです:すなわち、WWDC 2020で紹介された「Appleシリコン」と呼ばれるmacOS用のARMベースのチップセットへの移行です。現時点では、ARMベースのハードウェアはありませんが、Developer Transition Kitを使用することができ、Appleは2020年後半にARMベースのMacを出荷すると発表しています。

この移行をスムーズに行うために、AppleはPowerPCからIntelへの移行に寄与した旧友を復活させました:Rosettaこのソフトウェアレイヤー技術をRosetta 2として再創造し、これによってIntelアーキテクチャでコンパイルされた特定のクラスのソフトウェアをARM搭載デバイスで実行できるようにします。

しかし、Rosetta 2には問題が2つあります。第1の問題は、変換には必然的に時間がかかるため、どれほど巧妙な最適化を想定しても、Rosetta 2に依存するアプリケーションはIntelアーキテクチャにネイティブなものに比べると起動や実行が遅くなります。この問題を避けるために、Appleはマルチアーキテクチャをサポートするユニバーサルバイナリ(別名「Fat」)フォーマットを導入しました。このフォーマットを使って開発者は既存のmacOSアプリをポーティングしてAppleシリコンでネイティブに実行できます。Xcode 12以降を使うと、開発者は両マシン向けのアーキテクチャを含む「fat」バイナリを構築できます。ARMベースのMacはこのようなユニバーサルバイナリをコンパイルする必要がありません。

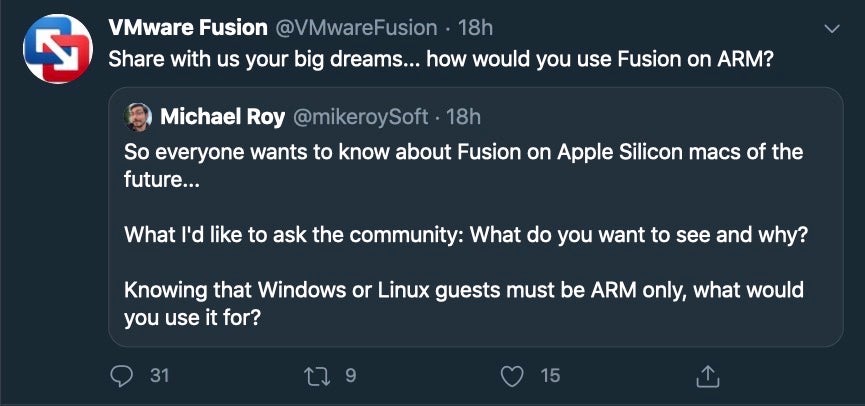

Rosetta 2の第2の問題は、IntelアーキテクチャでコンパイルされたすべてのソフトウェアをAppleシリコンで実行できる形式に変換しないことです。特に、Windowsの仮想化ソフトウェアやカーネルエクステンションはサポートされません。Rosetta 2によってカーネルエクステンションから解放されると期待する人は考え直す必要があるかもしれません。macOS上のWindows仮想マシンの将来ははっきりしませんが、すくなくともVMwareをまだ使用できます。

企業にとってこれが何を意味するのか

広く予想されていたARMへの移行はAppleが2年以上かけて予定していました。しかし、企業には直接的な影響はなく、中長期にわたってITチームはインベントリ調査を行い、ユニバーサルバイナリをネイティブに実行できるアプリや、Rosetta 2変換で労力のかかるアプリ、そして互換性のないアプリを確認する必要があります。

おそらく組織に影響を与える最大の選択肢は、前述のとおり、追加購入前に、いつハードウェアをアップグレードするのか、ARM搭載のMacがビジネスの利益に最善なのかを決定することです。

5.立ち入り禁止!暗号署名済のシステムボリューム

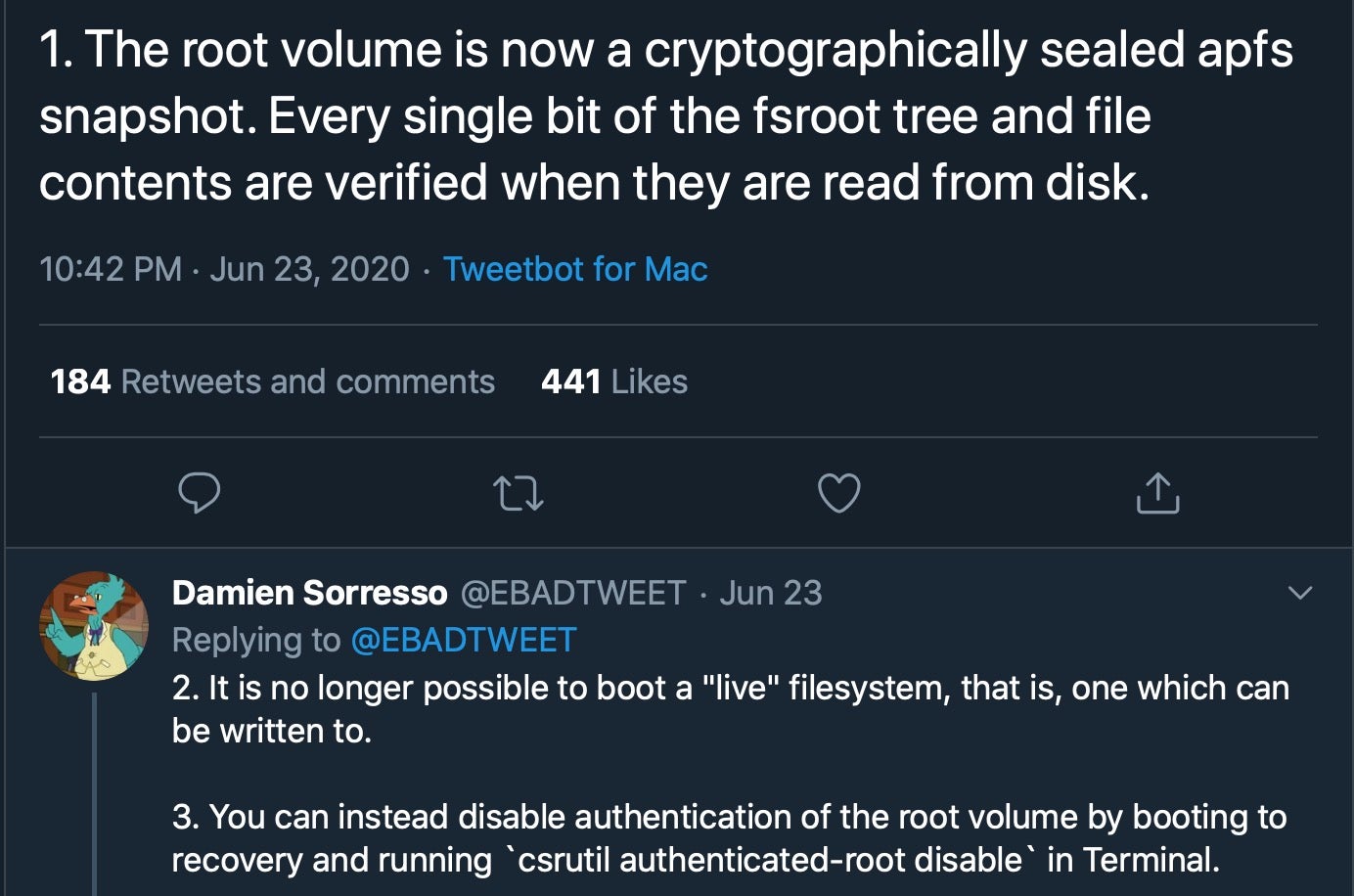

すでに取り上げた変更の他にも、それほど注意をひかなかった重要な変更があります。特に、macOS 11ではシステムボリュームへのサインインに暗号署名を導入しています。CatalinaでAppleはすでにアーキテクチャ上の変更を行い、ルートボリュームを2つに分割して、読み込み専用のシステムボリュームとして、そしてその他をデータボリュームとして使用しています。

現在、システムボリュームは暗号化を有効にすることで保護を強化し、オフライン攻撃や悪意ある妨害を防止します。

企業にとっての意味

Appleが以前macOS El Capitan 10.11においてSystem Integrity Protectionを導入して以来、システムの変更はおこなっていませんでしたが、今回のシステムボリューム強化はITやセキュリティチームにとっては、それほど問題にはなりません。

しかし、注意すべき点が2つあります。1つ目は、macOS 11上のシステムボリュームを暗号化するのにFileVaultはもう必要ないということです。データボリュームは、引き続きFileVaultの暗号化がオンになっている場合、それによって保護されます。

2つ目は、System Integrity Protectionをオフにすることによって、OSの「ライブ」バージョン(書き込み可能なファイルシステム)をブートしようとしてももう動作しないということです。保護を無効にして修正を行うことは起動していなくても可能です。しかし、「ライブ」修正はmacOS 11では削除されています。

6.ネットワークの変更

ネットワークやインターネット使用にも多数の変更があり、セキュリティやワークフローに影響を与える可能性のあるものを以下にまとめます。

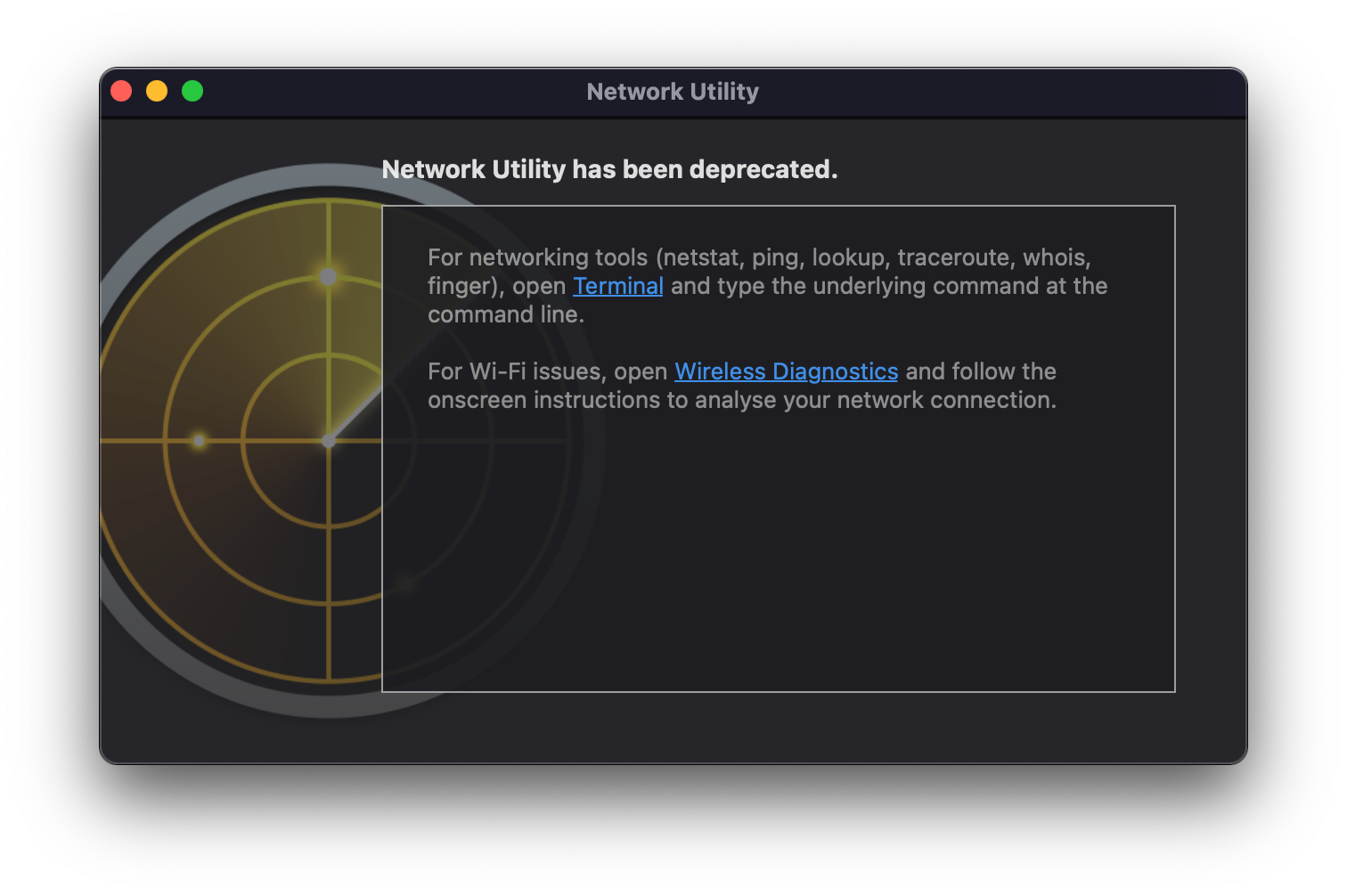

最初に、macrumorsの公開レポートでは、長年使用されているNetwork Utilityアプリが「廃止」されており、実際に現在では完全に動作しないことが確認されています。

Network Utilityには、Netstat、Ping、Traceroute、Port Scanningなど多くの有益なツールがあります。

Appleは便利なPrivacy TrackerやブロッカーもSafariに追加しており、ユーザーはサイトがどのようなトラッキングクッキーを使用しているのか、そしてSafariがそれブロックしたのかどうかを確認できます。この公開レポートで記述されているようにPrivacyツールバーボタンでは、内部からアクセスされる多くのポップアウトを伴うポップアップを通じて詳細なインサイトを提供します。

![]()

すべての人気のあるブラウザのエクステンションの不正使用を考慮して、セキュリティチームはmacOS Big Surの新しいWeb Extensions機能に注意すべきでしょう。。これによって、既存のChromeやFirefoxのエクステンションは、 xcrun ツールを搭載するSafari 14で使用するために変換できるようになります。Appleは、ブラウザエクステンションをApp Storeを通じて引き続き配布することでこの点に関するセキュリティ問題を改善しようと考えています。また、ブラウザでエクステンションを管理するための新しいユーザーコントロールもあります。

また、Safari 14は、報告によると デフォルトでHTTP/3が有効になっています。Appleのリリースノートによると、Big SurはSarariで実験的なHTTP/3のサポートを「開発者」メニューにある実験的な機能を通じて有効にしています。この機能は、以下に示すTerminalコマンドを使ってシステム全体で有効にすることができます。

defaults write -g CFNetworkHTTP3Override -int 3

コマンドラインについては以上です。次に述べるmacOS 11のネットワークの変更は networksetup ユティリティである /usr/sbin/networksetup. に関するものです。Big Surについては、このツールでは標準ユーザーがネットワーク設定を変更するのを許可しません。標準ユーザーは、Wifiをオン、オフに切り替えたり、ネットワーク設定を読み込んだりできますが、修正を行うには管理者ユーザーの名前とパスワードが必要です。

企業にとってこれが何を意味するのか

結局、こうした変更はネットワークセキュリティを強化するのに役立ちます。 networksetup コマンドラインツールへの変更は、標準ユーザーがSystem Preferencesアプリで持っている権限に従っており、ツール全体で一貫しているのは良いことです。

また、AppleのApp Storeで不正行為や悪用をタイムリーかつ効果的な方法で監視し、削除している限り、ブラウザエクステンションで増加する攻撃対象の大幅な拡大は予想されません。その責任はもちろんAppleにあり, 企業のセキュリティチームは、不正エクステンションの歴史およびどれほど多くのプライベートや機密のデータがブラウザアプリケーションを通じてやり取りされているのかを考慮すれば、MDMや類似の構成ツールを使ってブラウザエクステンションのインストールを阻止することについて一考する価値があると言えるでしょう。この点については、新しいプライバシーレポートツールがBig SurのSafari 14に追加されています。

最後にネットワークでは、Network Utilityアプリの削除は、ITチームにとってそれほど驚くべきことではありません。おそらく、GUIラッパーを提供するコマンドライン相当のツールはすでに使用されており、なくなってもそれを惜しむ声はあまり出ないと思います。

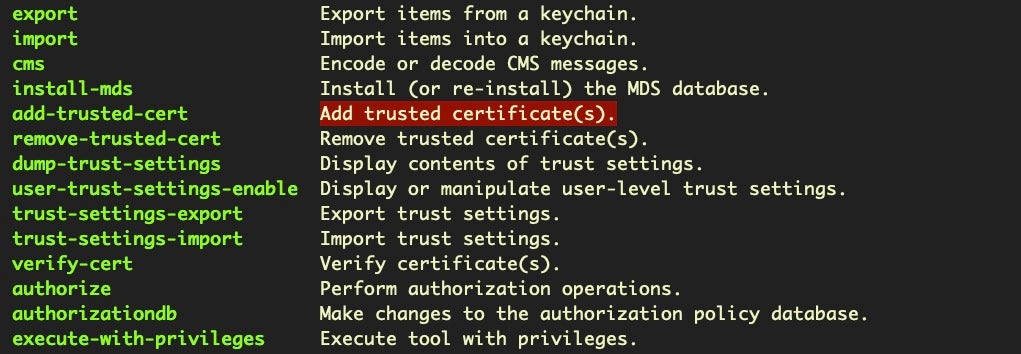

7.証明書の信頼: ルートでは不十分

macOS Catalina以前では、実効ユーザーがadd-trusted-certフラグ経由でルートとして実行されている場合、コマンドラインセキュリティツールはCatalinaインストールのマニュアルページに記載されているように証明書の信頼設定を変更するために使用できます。

macOS Big Surでは、UID 0で単に実行してもこれを変更するには、もはや十分ではありません。管理者パスワードの確認が必要です。

管理された企業環境に対して、Appleは証明書ペイロードが構成プロファイルを使用してルート証明書が配備されている場合、確認なしでも変更できるように許可しています。

企業にとってこれが何を意味するのか

この証明書の信頼設定の強化は歓迎すべきものであり、セキュリティコマンドラインツールを使用して信頼設定やSecTrustSettingsSetTrustSettings関数をコールする特権プロセスを変更する場合にワークフローに影響を与える可能性があります。

8.構成プロファイルの優遇

構成プロファイルはコマンドラインプロファイルツールまたはProfiles System Preferencesペーンを通じて管理され、これまでかなりの間macOSマルウェアによって悪用されてきました。主な犯人は、ブラウザーのホームページや検索設定を操作することを狙うアドウェア感染であり、他方では、不正DNS設定も確認されています。Appleが以前のOSリリースでのSafariブラウザ設定を停止する手段を採用した後は、プロファイルがアドウェアの優先的な標的になり始めました。

macOS Big Surにおいて、Appleはこうしたプロファイルの悪用を認めており、現在ではインストールのハードルを上げています。デバイスがMDMプログラムに登録されていない場合、プロファイルをインストールするには、ユーザーがSystem Preferencesアプリを使ってプロファイルインストールを手動で完了する必要があります。この場合、ウィンドウが表示されプロファイルの動作を説明します。

奇妙なことに、ユーザーがインストールを完了するまでに、8分のタイムアウトがあり、この時間内に完了しないとmacOS Big SurはSystem Preferencesからプロファイルを削除します。

企業にとってこれが何を意味するのか

企業はMDMソリューションを通じてのみプロファイルを使用すると思われますが、その場合、この変更はほとんど影響がありません。何らかの理由からプロファイルインストール用のスクリプトを手書きで作成する場合、ユーザートレーニングを実行し、8分以内に)、ステップを完了する方法を教える必要があります。

ソーシャルエンジニアリングによるプロファイルの不正使用はアドウェアやmacOSマルウェアのベンダーによって確実に試されますが、この変更はこの最悪の攻撃者を減らす効果があります。

9.アプリのセキュリティでは変更なし

WWDC 2020が終わるのはだいぶ先ですが、AppleがmacOS 11でのアプリセキュリティに対するアプローチを変更するという発表も提案もありません。セキュリティにフォーカスした多くの内部変更が行われる中、企業のセキュリティチームは主要な発展をずっと望んでいますが、まだ発表されていません。

macOS 11では、Appleは引き続きmacOS 10.xを通じて長年かけてゆっくり進化してきたモデルに依存しているように見えますが、静的シグネチャに依存してブロッキングや検知をおこなっている業界勢にいまだに遅れています。アプリのセキュリティモデルは以下のような外観です。

- 保護: コード署名ノータリゼーション、およびGatekeeper経由のシステムポリシーチェック

- 検知: XProtectにおける静的なYaraルールによるマルウェアブロッキング

- 削除: MRT.appにおける静的なシグネチャ検知による既知のマルウェア削除

企業にとってこれが何を意味するのか

Appleはセキュリティに大きな重点を置いており、Big Surの変更の一部は期待以上ですが、中には現実離れしていると思われるものもあります。Windowsでさえ現在では初歩的な振る舞い検知を備えています。そしてAppleではGatekeeper、XProtectおよびMRTという3種類のアプリに依存していますが、これらは時代遅れになってきています。

GatekeeperとNotarizationは、攻撃者が10.14から使い始めた単純なソーシャルエンジニアリングの手口によって弱くなっています。そして、こうした手口はますます巧妙になっています。XProtectの静的なYARAルールは、Appleがすでに知っている(Appleがシグネチャをアップデートする前に、まず一部のユーザーや組織が感染しなければならない)既知のマルウェアに依存しており、MRTアプリはアップデートされた時、ユーザーがログインする時、Macをリブートする時にだけ実行されます。つまり、Macが使用中はほとんど不可能です。

さらに、企業のセキュリティチームにとっては、これらのツールが行っていること、または行ったことについて見ることができません。macOSが更新され、、新しい名前や新しいバージョン番号が付けられ、多くの新機能があったとしても振る舞いベースのセキュリティプラットフォームによってMacを保護する必要があり、このプラットフォームは既知あるいは未知の不正行為に対して撃退、保護、報告をおこなうことができます。

まとめ

WWDC 2020はあと数日続きますが、なにか新しい発表があればこの投稿を更新します。これまで見てきたことから、macOS 11の展望は好ましいものであり、報告されている変更も歓迎されています。こうした変更の大半はセキュリティチームがmacOSのセキュリティ体制を改善できるようにするものであり、ほとんどのワークフローにとっては必要な変更はほんのわずかです。