今年もいよいよもうすぐEngenuity ATT&CK Evaluations 2021のテスト結果が発表されます。世界中の技術者が結果を心待ちにしています。SentinelOneでも、継続的にMITER Engenuityに対して総力を上げて取り組んでいます。アドバーサリーグループ(標的型攻撃の組織:攻撃者、敵対者)の振る舞いについて、共通のサイバーセキュリティの言葉を入念に定義し、継続的に拡張していくためです。 ATT&CK Evaluationsこそが、セキュリティの最前線にいる誰しもが、インフラストラクチャやIT資産を、悪意のある敵対者から徹底的に防御できるように導くユーニファイヤ(軍事用語:共通識別子)であり、フォースマルチプライヤー(軍事用語:戦力増強要素)なのです。短期間に粗稼ぎしたり、大混乱を引き起こしたり、大切なライフワークを窃取しようとしたり試みる攻撃者から組織を保護するために、MITRE ATT&CKは、とても重要になっています。MITRE ATT&CKの評価のみを宣伝に利用するよりもむしろ、「完全に製品の一部として採用している」ベンダーのみが、 防御とインシデント対応をより容易に、より迅速に、より効果的にすることができます。

本ブログでは、CISOや、SOCアナリスト、アーキテクトのために、SentinelOneがATT&CK Evaluations 2021を採用している内容について解説します。テスト結果が、組織にとってどのような意味をもたらすのか?セキュリティツールを、よりよく理解して使用するためにはどうすれば良いのか?ご理解いただけるはずです。

ATT&CKフレームワークとは?

チェスには、オープニング、ミドルゲーム、エンドゲームの3つの戦術的なゲームフェーズがあります。各ゲームフェーズ内では、ゲームを1つのフェーズから次のフェーズに進めるために、複数の動きを組み合わせていきます。さまざまなスキルレベルのプレーヤーが、チェックメイトに到達するための戦略実行段階において、高度なレベルのさまざまなテクニックを活用しています。

現実の世界では、敵に対抗するために、必ずツールを使用して、若干、異なる方法でチェスゲームを行っています。ツールが目的に対する方法論とアプローチを提供しているからです。正常な振る舞いと、異常な振る舞いが、それぞれがどのような意味を持つかを含めて、さまざまな攻撃パターンに織り込まれています。

ATT&CK評価を通じて、攻撃者が何をどのように、なぜ行うかを説明することができます。ATT&CK Evaluationsフレームワークとは、「攻撃サイクルのさまざまなフェーズと、攻撃者が標的とするプラットフォームが反映された、サイバー攻撃者の振る舞いに関する高度で洗練されたナレッジベースとモデル」です。その目的は、無数の組み合わせでコンポーネントが使用されている脅威アクターが、どのように振る舞うのるかを説明するために、共通の言語を提供することです。

さて、最初に説明する重要なコンセプトはフェーズです。敵対者は目的を達成するために複数のフェーズを実行します。一般的な例は以下の通りです。

初期アクセス→発見→横移動→収集→抽出

直線的な振る舞いとなっているこの例では、敵対者の究極的な戦略(目的)は、データを窃取することにあります。攻撃方法は、5つの戦術フェーズで説明できます。最初のアクセスとなるステップ1から、抽出のステップ5までのフェーズです。MITER Engenuity ATT&CK Evaluationsフレームワークは、現在、エンタープライズナビゲーターツールのX軸に表示される14の戦術で構成されています。([新しいレイヤーを作成]、[エンタープライズ]の順にクリックしていきます)。

その中で2番目に重要なコンセプトは振る舞いです。振る舞いとは、攻撃者が攻撃の各段階で行っている動きのことです。振る舞いは、各戦術フェーズで採用されている手法です。例として、最初のアクセス(上記の戦術#1)を達成するために、攻撃者は、パッチが適用されていないブラウザの欠陥を利用したり、侵害されたWebサイトへのリンクを含むフィッシングメールを送信したりする可能性があります。ATT&CKフレームワークは現在、14の戦術の下で編成された200以上のテクニック(ナビゲーターツールのY軸)で構成されています。

次のレベルは、敵が使用する手順です。手順は、各手法の最終的な仕組みです。

最終目標を達成するには、複数のテクニックを使用した最初の戦術が必要であり、その後に、敵の目的が達成されるまで、そのテクニックを使用した別の戦術が続きます。特定の手順に至るまでの一般的な戦術を階層化することで、TTP(戦術、テクニック、プロセス)を説明しています。

MITER Engenuity ATT&CK評価がなぜ重要か?

MITER Engenuity ATT&CK Evaluationsエミュレーションでは、敵の既知のTTPを模倣して構築され、管理されたラボ環境で実行されることで、各参加ベンダーの製品の有効性が判断されます。MITER Engenuityによると、

「(ATT&CK)評価では、敵対者のエミュレーションを使用します。これは、特定の敵対者のスタイルでテストする方法です。これにより、テストするATT&CK手法の関連するサブセットが選択できます。エミュレーションプランを生成するために、パブリック脅威インテリジェンスレポートを使用し、それをATT&CKにマッピングしてから、振る舞いを複製する方法を決定します。」

最初の侵害から攻撃の持続、横移動、データの漏えいなど、包括的で、成功性の高い攻撃のすべての段階を網羅する完全で論理的な攻撃手法をまとめるのがその目的です。

ATT&CKフレームワークなら、利害関係者、サイバー攻撃を防御する者、ベンダーに共通の用語集を提供し、サイバーセキュリティ運用にインテリジェンスをもたらすことができます。

次の3つの利点があります。

- 戦術とテクニックの組み合わせの観点から、敵のゲームプランについての洞察を得ることができます。

- 脅威の正確な性質を明確に伝え、より深い洞察でより迅速に対応できます。

- 典型的な敵が誰であり、彼らがどのように私たちを攻撃するかを理解することで、攻撃を鈍らせるための積極的な防御を設計することができます。

MITER Engenuityは、これが「中レベルの敵対者モデル」であると指摘しています。つまり、一般化されすぎたり、具体的すぎたりすることはありません。Lockheed MartinCyberKillChain®のような高レベルのモデルでも、敵対者の目標を示していますが、目標がどのように達成されるかについては具体的ではありません。逆に、エクスプロイトデータベースとマルウェアデータベースは、巨大なパズルでIoCの「ジグソーパズルのピース」を具体的に定義しています。しかし、攻撃者がそれらをどのように使用するかとは必ずしも関係がなく、通常、攻撃者が誰であるかを特定することもできません。MITER EngenuityのTTPモデルなら、戦術が段階的な中間目標、テクニックが各戦術の達成方法を表すことができます。

2021年のATT&CK評価

MITER Engenuityでは、評価中にベンダーと協力するため、MITRE Engenuityは実質的にレッドチームとなっています。そして、MITREEngenuityに脅威検知とインシデント対応を実施するベンダーはブルーチームとなっています。その結果、侵入者が実際の攻撃で使用する可能性のあるタイプのアプローチを、実際に観察された既知のTTPに基づいてエミュレートすることにより、セキュリティ制御をリアルタイムでテストすることができる「バイオレットチーム」が実現されています。

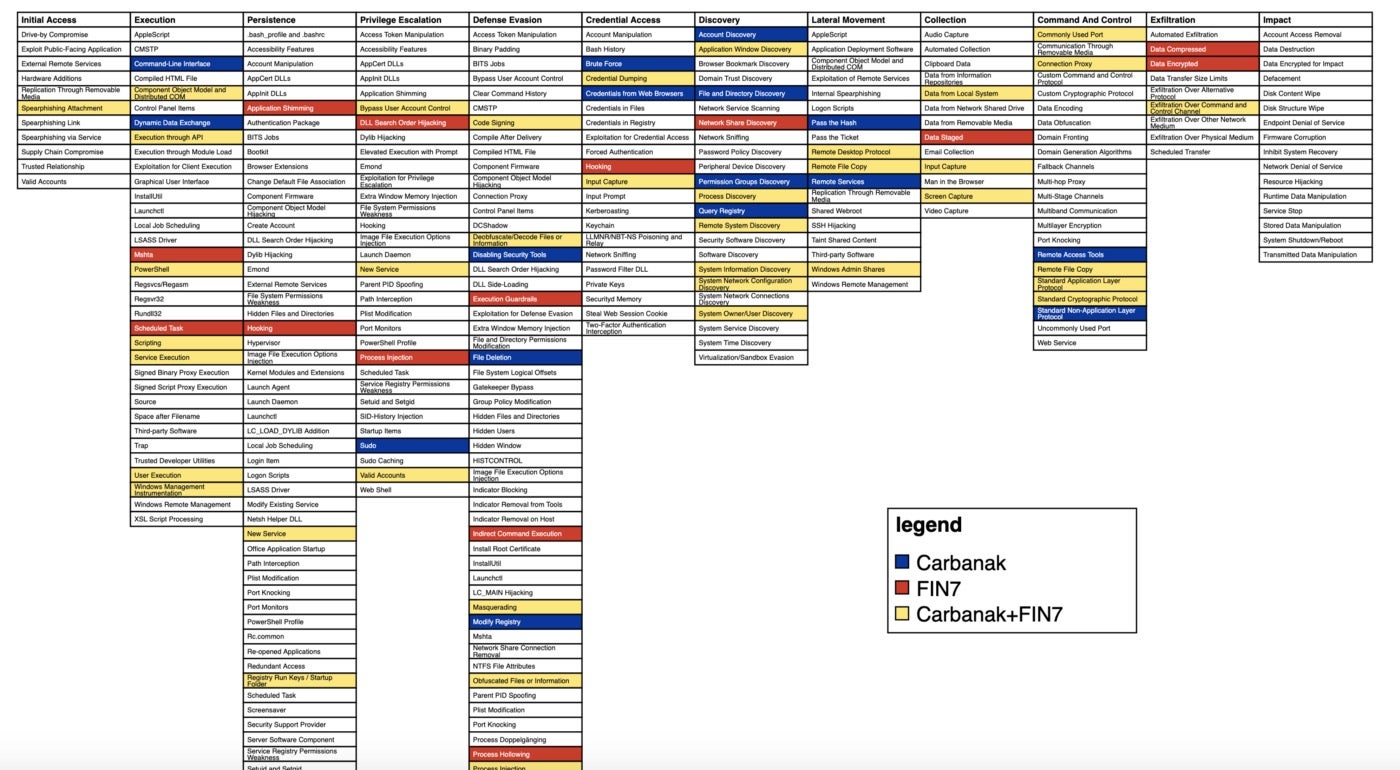

ATT&CK Evaluation 2019(テストの最初の年)はAPT3(Gothic Panda)に基づいており、ATT&CK Evaluation 2020はAPT29(Cozy Bear)に関連するTTPに焦点を当てていましたが、今年の評価は金融脅威グループCarbanakとFIN7のエミュレートに焦点を当てています。

CarbanakとFIN7はどちらも、広範囲にわたる影響の十分に文書化された歴史を持っています。Carbanakは、銀行および1,000人を超える個人顧客からの累積9億ドルの盗難で引用されています。FIN7は、世界中の被害者からの1,500万件を超える顧客のクレジットカードレコードの盗難に関与していると言われています。その悪意のある活動の背後にある主な目標は、デビットカード情報などの企業から金融資産を盗むこと、または財務部門の従業員のコンピューターを介して金融データにアクセスし、オフショア口座への電信送金を行うことです。

これらは既知の数字に過ぎません。報告されていない多くのインシデントが含まれています。

脅威検知の品質

ATT&CKは、ベンダーのパフォーマンスを評価しません。代わりに、評価は、各テストがそのステップを進むときに脅威検知がどのように行われたかに焦点を当てています。 SentinelOneは、数年間、MITREEngenuityが評価ガイドに示している内容に重点を置いてきました。すべての脅威検知が同レベルの品質であるとは限りません。 「テレメトリ」検知が、敵対者の振る舞いに関連する最小限の処理データです。これに対して、品質スペクトルの反対側である、「テクニック」検知の情報が豊富で、アナリストを一目で方向付けることができることは明らかです。組織にとって理想的なのは、一貫性のある技術によるさらなる脅威検知を、ツールの活用を行っていくことです。

このブログからご理解いただけることのひとつとして、ベンダーのツールが、敵対者の振る舞いに関連するリアルタイムのコンテキストを理想的な形で自動的に作成することで、アラートを可能な限り減らし、ツールに頼ることができるという点があります。ツールは、提供するテクニックの種類が幅広く、単一のインシデントアラートに集約できる手法が多いほど、セキュリティ機能を自動化することが可能です。これは、平均インシデント対応時間をできるだけゼロに近づけるためにとても重要です。

脅威検知タイプの詳細:

- 戦術とテクニック:これらは、ツールで生成された最高品質の脅威検知です。戦術は、(なぜ攻撃者がそのような振る舞いをしているのか?何を達成しようとしているのか?)「活動の意図」に関する情報をアナリストに提供します。 テクニックは、「アクションがどのように実行されたか」、「何が行われたか」を把握できる情報をアナリストに提供します。

- General&Telemetry:これらは、品質スケールをさらに下げた、本質的により単純な脅威検知です。一般的な脅威検知とテレメトリ検知は、それだけだと、アナリストに提供するコンテキストが少ないので、RAWデータであると考えることができます。ベンダーにテクニックが提供されると、多くの場合、テレメトリも提供されるということに注意してください。ただし、(ツールが十分なデータポイントを相互に関連付けることができないために)単純なテレメトリのみが提供される場合では、高度なテクニックを把握握できません。

- 構成の変更と遅延: これらはテストモディファイアです。構成の変更は、ベンダーがテストの途中で構成を「微調整」したことを示します。遅延は、処理の遅延が原因で、テスト監督者が脅威検知をすぐにできなかったことを示します。

理想的には、ベンダーはテストの途中で製品構成を変更せず、すべての脅威検知をリアルタイムで遅滞なく利用できるようにする必要があります。

2021 ATT&CK Evaluationsは、Linux環境でのテストと、保護テストの追加という2つの重要な進化ももたらしました。

最終結果は2021年4月20日に発表される予定です。それまでお待ちしております。チェスゲームの優勝者は誰になるのでしょうか?

ベンダーのポジショニングを把握してCISOが結果を理解するには?

実際には、CISOとして、さまざまなベンダーのポジショニングを把握することが課題となる可能性があります。ここでは、重要な指針をいつくか紹介します。

- 過度なミス、遅延、および構成の変更多くの脅威を見逃しているベンダーについては言うまでもありません。遅延が多いベンダーは、通常、ツールの通常のワークフローの範囲ではない別の手段を使用して脅威検知の評価点を取得しています。つまり、エンドユーザーが同じ作業を行う必要があるのです。構成の変更が多いベンダーは、テストの途中で脅威検知機能を変更する必要があったと思われます。変更があった理由や、テストで、実際にゲームがきちんとプレイできていたかどうか理解しておく必要があります。

- テレメトリの数が多いのにテクニックの種類が少ないベンダー

使用しているテクニックの種類が少ないのに、テレメトリの数が多いことを誇示しているベンダーには、イベントの相関分析が自動化されていないツールがあります。点と点を結んで線で見ようとする時の遅延が、インシデント対応の遅延につながり、より多くのリスクにつながります。

- 独自のスコアリングシステム

多くのベンダーが、実際には良くなかった結果を、統計と数値を使って見栄えを良くして繕っていますが、実質的にまったく意味がありません。「アラートごとのコンテキスト」や「100%検知」(明らかに検知漏れがあった場合)などの統計は馬鹿げています。テストレポート自体を見るべきです。

そうすれば、製品アーキテクチャに関して、製品を中心に見据えた考え方こそが、MITREEngenuityの目的に沿っているということを、CISOの皆様がご理解いただけるはずです。

- EDRの可視性とカバレッジ

優れたEDRソリューションのベースとなるのは、クラウドの力を活用することで、経済的な方法でデータを大規模に活用し相関分析させる能力です。SecOpsチームに幅広い可視性を提供するために、関連するすべてのデータを(ミスがほとんどまたはまったくない状態で)キャプチャする必要があります。特にすべてのイベントをキャプチャするデータは、EDRの構成要素であり、テーブルステークス(必須条件)であり、主要なMITREEngenuityメトリックスだと見ておく必要があります。

- マシンレベルで構築されたコンテキストと相関関係相関分析は、アトミックデータポイント間の関係を構築するプロセスです。相関分析がマシンによってマシンのスピードで実行されれば、アナリストは手動でデータをつなぎ合わせて貴重な時間を無駄にする必要がありません。さらに、この相関分析は、必要に応じて、元のコンテキストの状態のまま長期間アクセスできるようにする必要があります。

- コンソールアラートの統合シグナルが多く、ノイズが少ないことは、情報過多に直面しているSOCおよび最新のIRチームにとっての課題です。インシデント内のすべてのテレメトリでアラートを受け取り、すでに負担のかかっているSOCチームを疲れさせるのではなく、ソリューションがデータポイントを統合アラートに自動的にグループ化するようにします。理想的には、ソリューションは関連するアクティビティを統合アラートに関連付けて、キャンペーンレベルの洞察を提供できます。これにより、必要な手作業の量が減り、アラートの疲労が軽減され、アラートに応答するスキルセットの障壁が大幅に低下します。これらすべてが、封じ込め時間の短縮と応答時間の全体的な短縮という形で、SOCのより良い結果につながります。

ATT&CKフレームワークをCISOが組織内で有効活用するには?

CISOとセキュリティチームは、次のベストプラクティスを使用することで、セキュリティ体制を改善できます。

- サイバーセキュリティ戦略の策定: ATT&CKを使用してサイバーセキュリティ戦略を策定します。組織のタイプに対して使用されることが知られている手法に対抗するための防御を構築し、ネットワーク内のATT&CK手法による証拠を検知するためのセキュリティ監視を実現します。

- 敵対者エミュレーション計画の実行: ATT&CKを使用することで、レッドチームのパフォーマンスが向上できます。レッドチームは、特定の脅威の戦術と手法を定義するための一貫性のある高度に組織化されたアプローチを開発および展開し、環境を論理的に評価して、防御が期待どおりに機能するかどうかを確認できます。

- 防御のギャップの特定: ATT&CKマトリックスによって、ブルーチームが潜在的または進行中のサイバー攻撃のコンポーネントをよりよく理解し、防御のギャップを特定し、それらのギャップのソリューションを実装することができます。ATT&CKドキュメントが、活性化してきているテクニックのための修復方法と補完的な管理方法を提案しています。

- 脅威インテリジェンスの統合: ATT&CKなら、脅威インテリジェンスをサイバー防御の運用に効果的に統合できます。脅威を特定の攻撃者の手法にマッピングして、ギャップが存在するかどうかを理解し、リスクを判断し、それらに対処するための実装計画を作成できます。

まとめ

MITER Engenuity ATT&CK Evaluationsは、継続的にセキュリティ業界を前進させています。EDRの分野で待望されていた可視性と客観的なテスト結果をもたらしています。セキュリティのリーダー、そしてビジネスリーダーとして、数字だけゲームだけではなく、セキュリティチームの負担を軽減しながら、ベンダーが高い可視性と高品質の脅威検知をもたらせるかどうか、総合的に検討することが重要になります。

MITRE Engenuity ATT&CK Evaluations2021におけるSentinelOneのテスト結果の詳細を発表できることを嬉しく思います。SentinelOne Singularityプラットフォームが組織の目標の達成にどのように役立つかについて詳しく知りたい場合は、詳細についてお問い合わせいただくか、無料のデモをリクエストしてください。