2022年3月31日に結果が発表されたMITRE Engenuity ATT&CK® 評価では、30社のベンダーが参加してサイバー犯罪者グループのWizard SpiderとSandwormの攻撃シミュレーションが行われました。EDRの評価において、業界標準のテストとして広く受け入れられるようになったMITRE Engenuityテストで、 SentinelOneは、3年連続で他社をリードする結果を達成することができました。

Wizard SpiderとSandwormとは?

Wizard Spiderは、2018年8月以来、大企業から病院に至るまでさまざまな組織に対して、Ryuk やTrickBotのようなツールを利用してランサムウェア攻撃を実施してきた金銭目的のサイバー犯罪グループです。

Sandwormは、2015年と2016年のウクライナの電力会社を標的とした攻撃や、 2017年のNotPetya攻撃など、注目すべき攻撃を実行していることでよく知られているロシアの破壊的な脅威グループです。

MITREによると、これらの2つの脅威アクターは、複雑さと市場との関連性、MITRE Engenuityのスタッフが攻撃を適切にシミュレーションできるかどうかで選択されています。MITER Engenuityでは、SentinelOneの製品である Singularity XDRの、検知能力と保護能力が評価されています。

MITRE Engenuity ATT&CK®の4回目の評価におけるSentinelOneのパフォーマンス

パフォーマンスについてはデータに基づいて解説しましょう。

- SentinelOneは100%の保護を達成:(9種類のMITRE ATT&CKテストのうち9種類)

- SentinelOneは100%の検知を達成:(19段階の攻撃ステップのうち19段階)

- SentinelOneは100%リアルタイムの検知を達成:(検知の遅延時間ゼロ)

- SentinelOneは99%の可視性を達成:(109段階の攻撃サブステップのうち108段階)

- SentinelOneは99%のアナリティックカバレッジを達成:(109種類の検知のうち108種類)

自律的な保護機能により攻撃を即座に停止させて修復

SentinelOne Singularityは、最速で脅威を封じ込めることで、すべてのオペレーティングシステムで100%保護することができました。

セキュリティチームは、非常に高速で活動を行っている攻撃者のペースに追いつくことができる高速なテクノロジーを求めています。 MITERの保護テストでは、検知した内容を迅速に分析し、システムを保護するために自動修復を実行するベンダーの能力が決定づけられています。

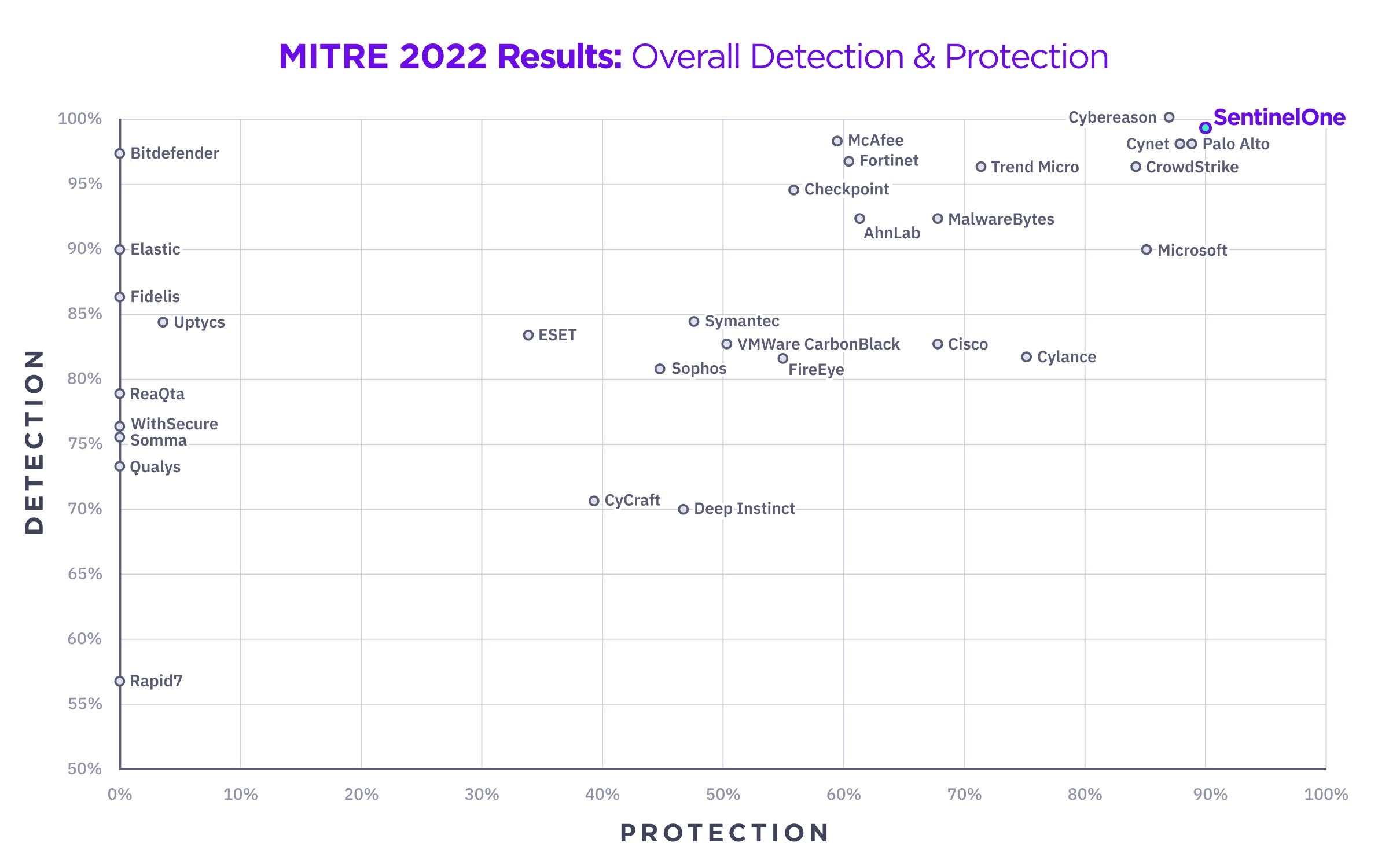

Wizard SpiderとSandwormのMITRE Engenuity ATT&CKでは、109段階のサブステップが網羅されています。脅威検知の全体数は、109段階のサブステップすべてで検知された攻撃ステップの総和です。保護の全体数は、攻撃手順のどのぐらい早い段階で脅威を検知して、その後の攻撃手順を食い止められるか測定しています。いずれもとても重要な測定結果です。エンドポイントの脅威検知がどの程度強力なのか示しているのです。以下のグラフには、2022年の参加ベンダーの全体的な脅威検知と保護のパフォーマンスが示されています。

SentinelOneが最も高速で保護を達成しました。 Singularity XDRは、MITRE ATT&CK Evaluationにおいて、リアルタイムの保護機能により、攻撃者がダメージを与えるキルチェーンの中で許した活動の数を最も少なくすることに成功しています。起こりうるあらゆる脅威を予防し保護し、ほとんどの攻撃者からお客様を安全を保とうとするSentinelOneの取り組みを、ATT&CKの結果が裏付けているのです。

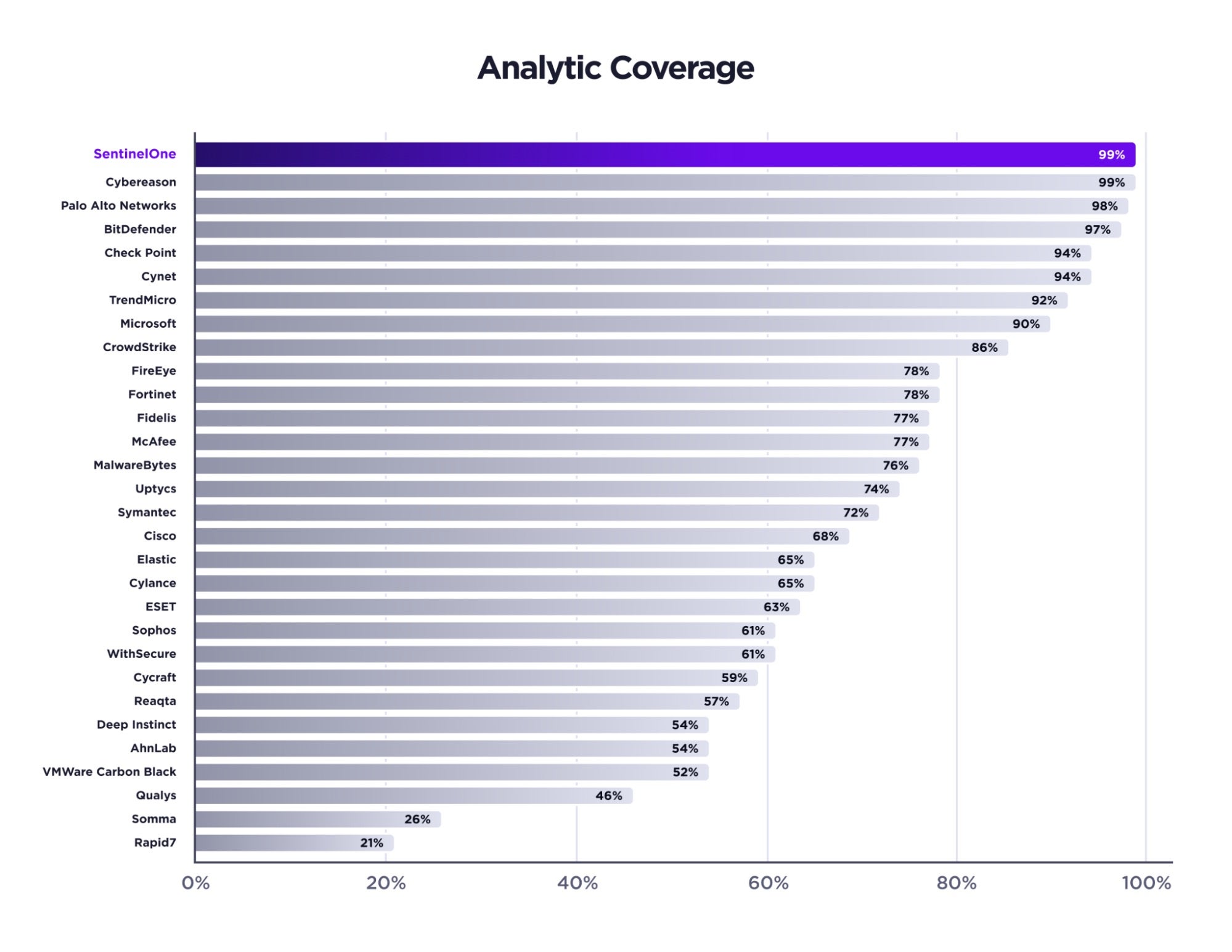

アナリティック検知こそが最も役立つ検知能力

アナリティック検知は、コンテキスト化と対策が実施可能なアラートの生成を行います。 SentinelOne Singularity XDRが、最高のアナリティックカバレッジを達成しました。

アナリティク検知とは、より広範なデータセットから構築されたコンテキスト化された検知結果であり、テクニックと戦術に関する検知を組み合わせたものです。これにより、何が、なぜ、どのように行われたかについて、詳細な表示画面が生成されています。高い忠実度で高品質の検知結果を得られるようになることで、セキュリティチームの時間を節約し、インシデント対応のスピードを最大限に高速化し、攻撃者がシステム環境内で次の攻撃のために滞留している期間により生じるリスクを最小化することが可能です。

あまりにも元データのアラートが多すぎて、調査し原因を究明しインシデント対応を行うのに十分な時間がないことに、SOCチームは、往々にして気づくことがあることでしょう。アラートを生成するための元データのアラートなど無意味なのです。元データのアラートは、使われることが滅多になく、重大な脅威が見過ごされる一因となります。あらかじめ組み立てられたコンテキストで対策が実行可能なアラートこそが、EDRの有効性と利用価値を最大化できます。

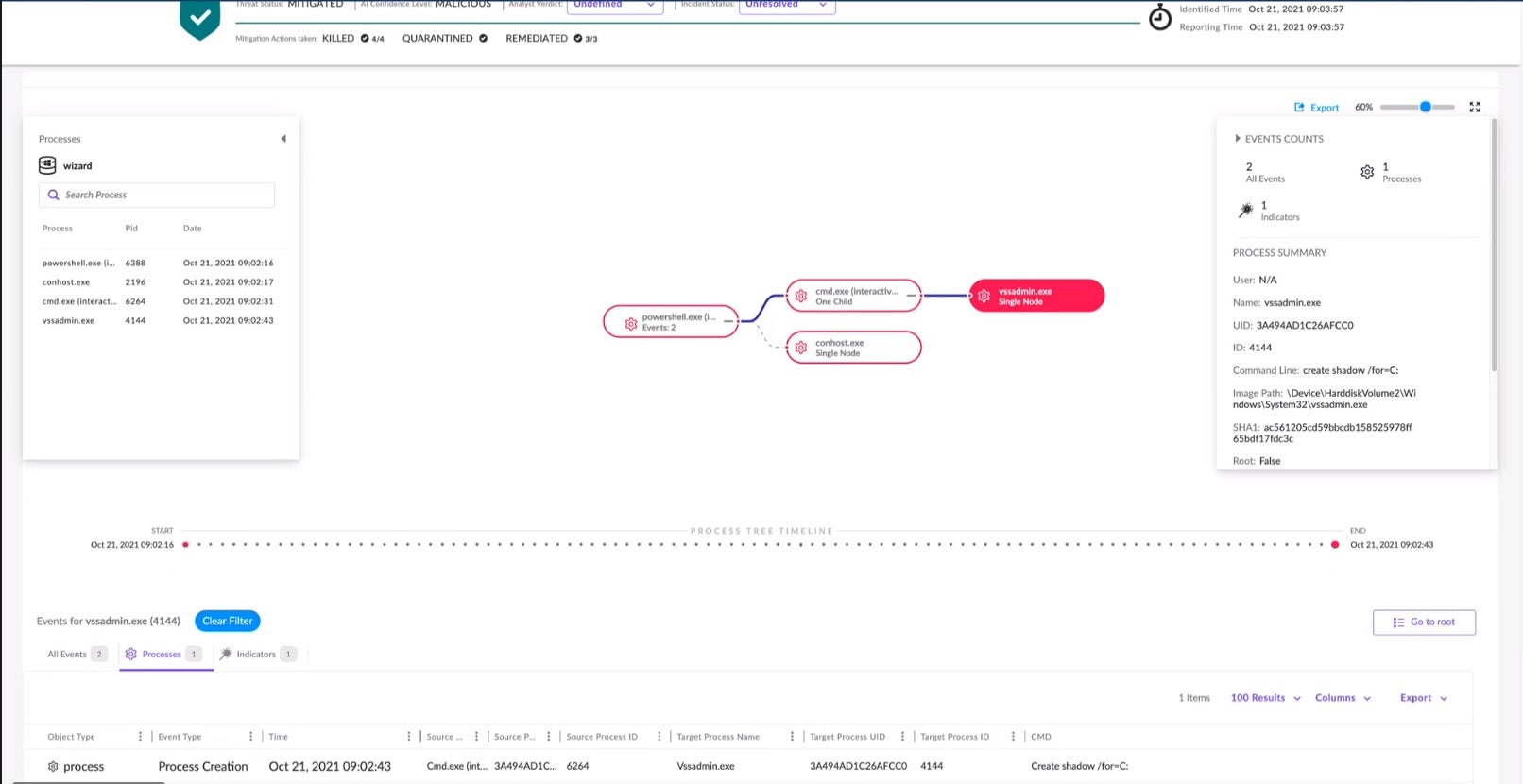

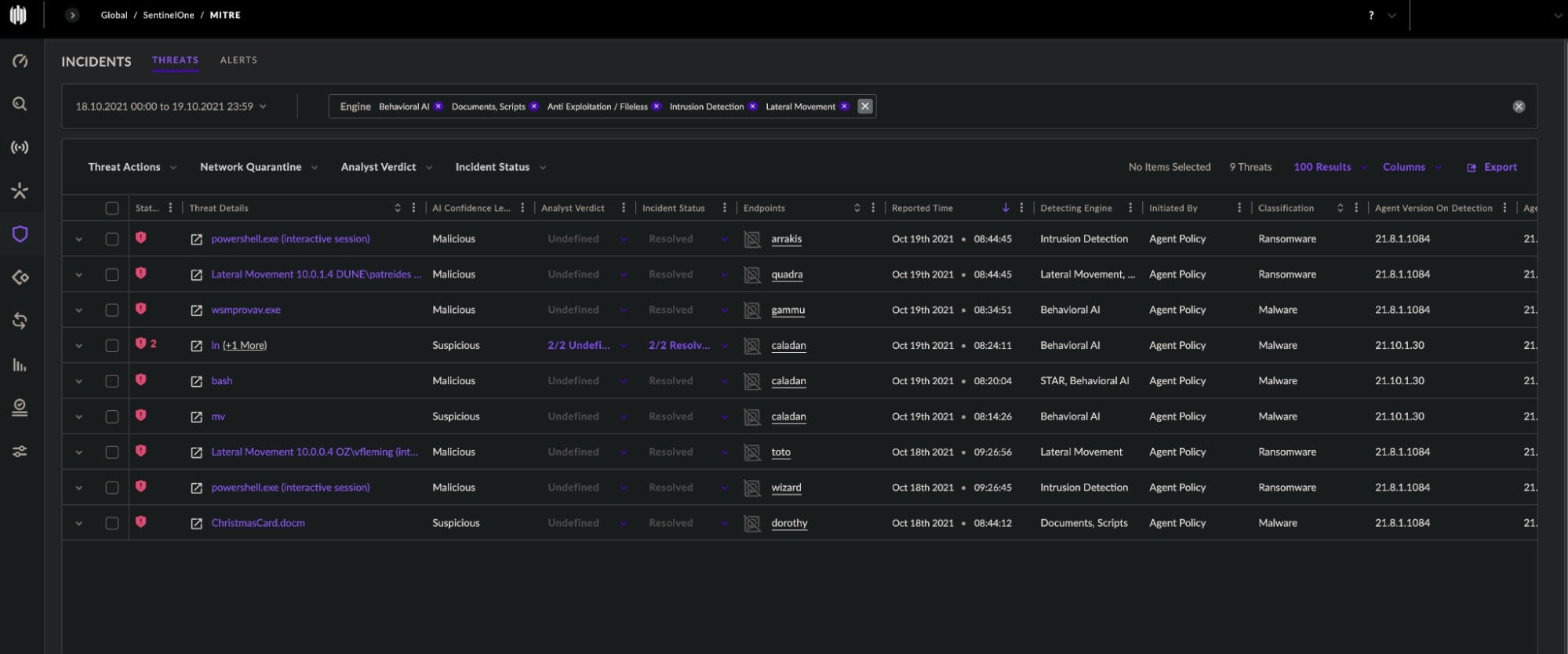

MITER Engenuity ATT&CK第4評価で使われたSentinelOne Singularity XDRのコンソール画面SentinelOneの特許取得済みのStorylineテクノロジーが、リアルタイムで発生するすべてのイベントを自動的にフィルタリングして、各アラートをインデックス化して、マッピングしてくれます。これらのプロセスは、すべてマシン常駐のエージェント側で行われるため、他社のようにすべてのプロセスが進行してしまった後、もう手遅れというタイミングで、過去に何が起こったのかを把握することしかできないテクノロジーや、そのようなテクノロジーに依存しているMDRサービスとは決定的な差があります。自律型サイバーセキュリティの真の実力とは、攻撃者の活動が実際に起きている攻撃対象領域の場所と時間に、リアルタイムに対処ができる点にあります。

MITER Engenuityが公開した結果によると、SentinelOneは、今年の評価において最も多くのアナリティック検知数を達成し、評価に参加したすべてのベンダーの中で過去3年間連続でトップの成績を収めています。

優れた可視性が検知されない脅威ゼロを実現

SentinelOneは、検知の遅延時間を生じさせずすべての検知を達成しました(19段階の攻撃ステップのうち19段階をカバーし、109段階の攻撃サブステップのうち108段階をカバーしています)。

可視性はEDR の重要な構成要素であり、MITRE Engenuityの結果全体で中核をなす評価指標です。企業が何が起こっているのかを把握し漏れなく脅威ハンティングを実施するためには、サイバーセキュリティのテクノロジーによる可視性の視点が必要になります。正確なデータに基づいて、デバイスの接続性やタイプに関係なく、何が起こったのか、どこで起こったのか、誰が起こったのかをエンドツーエンドで表示できる機能が必要になります。

ATT&CK評価において、SentinelOne Singularity XDRは、Wizard SpiderとSandwormが使用するTTPを19段階の攻撃ステップにグループ化し、すべてを検知することに成功しました。これにより、企業全体の包括的な状況を画面表示して、インシデントにおける攻撃者のシステム環境内における滞留時間を最小限に抑えることでリスクが軽減されています。

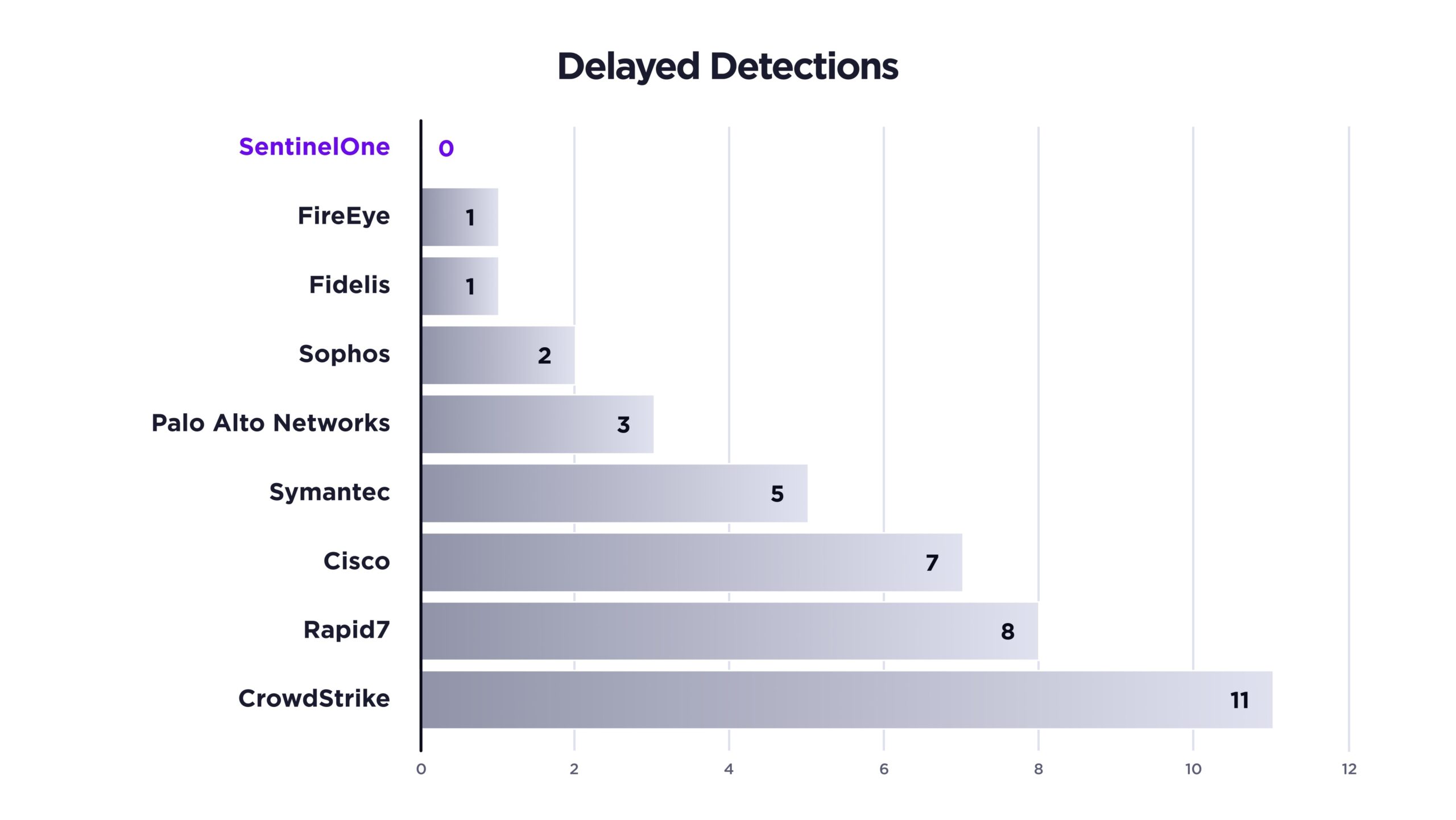

サイバーセキュリティの有効性を損なう検知の遅延

攻撃を検知するにせよその影響を軽減するにせよ時間が重要な要素となっています。攻撃への露出を削減したい組織は、セキュリティプログラムの一貫で、リアルタイムの脅威検知と自動修復を行う必要があります。

評価中に検知に対して遅延時間が生じたということは、評価したEDR製品が従来型のアプローチに依存しているということを示しており、その場合、製品自体では検知ができないため、アナリストが手作業で疑わしい活動を確認する必要があります。そういった製品は通常、さらなる調査のためにデータをクラウドに送信し、サンドボックス製品に送信して脅威かどうか確認をするか、もしくは他のサードパーティ製品を利用する必要があります。必然的生じるタイムラグは別として、結局が人が手作業で迅速に対応しなければならないということで、結果として攻撃者がその間に実質的な損害を与える可能性を高めてしまいます。

高速で行われる昨今のサイバー攻撃には、人的作業のスピードに影響を受けることなく、マシンのスピードによる自動化で対抗する必要があります。リアルタイムの検知は、迅速なインシデント対応と組織のリスク軽減につながります。

SentinelOneの自動化されたAIのアプローチにより、検知のための遅延時間を生じさせずに100%リアルタイムの脅威検知を実現しました。

シンプルさが効果を高めリスクを軽減

Singularity XDRは、2日間のテストを9種類のキャンペーンレベルのアラートに集約しました。

情報過多に直面しているSOCと最新のIR(インシデント対応)チームの課題は、より多くのシグナルと、より少ないノイズです。インシデントに関して、すべてのテレメトリ(遠隔の直接アクセスできないデバイスによる観測)データからアラートを受け取り、すでに大きな負担のかかっているSOCチームを疲れさせるのではなく、製品が自動的にデータポイントを統合させたアラートをグループ化できるようにするのです。そうすることで、少ないアラート数で検知結果が正確になります。これにより、必要な手作業の量が減り、アラート疲れが軽減され、アラートに対応するためのスキルセットの問題が大きく解消されます。

SentinelOneは、48時間の高度な攻撃キャンペーンの全体を通して数百ものデータポイントを統合し、攻撃を1つの完全なストーリーに関連付けて非常に明確な検知結果を出しました。 SentinelOneなら、アナリストが手作業でログを相互に関連付けたり、イベントを関連づけたりするのに必要な数時間、数日もしくは数週間の膨大な時間を節約し、数秒以内に包括的な洞察を得ることが可能です。

SentinelOne Singularity XDRは、2日間のテストで攻撃を9種類のキャンペーンレベルのコンソールアラートにまとめ、マシン速度で相関分析とコンテキスト化を行うことでSOCの負担を軽減するプラットフォームの実力を示すことに成功しました。

なぜSentinelOneなのか?なぜ重要なのか?

ATT&CK評価における過去4年間すべての結果は、SentinelOneの製品がいかに高度な脅威アクターの戦術とテクニック、手順(TTP)を、ATT&CKフレームワークに直接マッピングして、脅威検知するのかその高い能力を裏付けています。組織は、卓越した保護機能と検知機能、自律的かつワンクリックのインシデント対応という選択肢をすぐに利用することで、最先端のサイバー攻撃の阻止と封じ込めが可能になります。

結果データからも明らかなように、SentinelOneは可視性と検知に優れており、さらに重要なことに、 Storyline™テクノロジーを通じて、データを完全にインデックス化し相関分析されたストーリーに自律的に相関させてマッピングさせることができます。優れた可視性、対策につながるコンテキスト化、リアルタイムで攻撃者を打ち負かす能力、そして、導入するとすぐに使えるようになるSingularity XDR は、市場に出回っている他のすべてのベンダーとは一線を画しています。

MITER Engenuity ATT&CK®評価の第4ラウンドでのSentinelOneの結果の詳細については、 https://jp.sentinelone.com/lp/mitre/ をご覧ください。