脅威ハンターとしての主な使命は、エンドポイントの動作を理解し、高速で超高速の軽減アクションを使用して異常な動作をキャプチャすることです。Mitre ATT&CKフレームワークによってマッピングされたものなどの行動指標をシングルクリックでフリートで検索する機能が必要です。また、既知の攻撃の脅威ハントを自動化するか、独自の基準に従って行う必要があります。SentinelOneのStorylinesを使用すると、これまで以上に高速にすべてを実行できます。見てみましょう。

SentinelOneのStorylineとは?

SentinelOneのクエリ言語であるDeepVisibilityは、特許取得済みのStorylinesテクノロジーにより、迅速な脅威ハンティング機能を提供しています。各デバイスにインストールされた自律型のSentinelOneエージェントが、エンドポイントのインフラストラクチャーとリアルタイムの振る舞いモデルを構築しクラウドコンソールで、攻撃ステップをグラフィック表示します。そこにはストーリーラインIDが割り当てられており、Storylineのモデルに関連したイベントのグループがIDでクエリ検索が可能となっています。これにより、関連すると思われる異常なイベントを見つけた場合に、ストーリーラインIDを使用して、関連するすべてのプロセス、ファイル、スレッド、イベント、その他のデータを1回のクエリですばやく見つることができます。

Storylinesを使用することで、Deep Visibilityが完全にコンテキスト化されたデータをクエリに対して返すことが可能になっています。これにより、1回の検索で、脅威の背後にある根本原因を、把握したすべてのコンテキスト、相関、アクティビティとともに迅速に理解できるようになります。Storylineは、新しいテレメトリデータが取り込まれるとリアルタイムで継続的に更新され、アクティビティの全体像を提供します。

Storylinesを使用すると、脅威ハンターはエンドポイントで何が起こったかの全容を理解できます。これを使用して、簡単にハンティングし、一連のイベント全体を確認し、セキュリティチームの時間を節約します。

深い視認性による使いやすさ

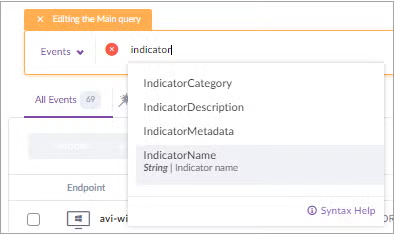

管理コンソールのグラフィカルユーザーインターフェイスでの脅威ハンティングは、強力で直感的です。SentinelOne Deep Visibilityクエリ言語は、他の多くのツールでおなじみのユーザーフレンドリーなSQLサブセットに基づいています。

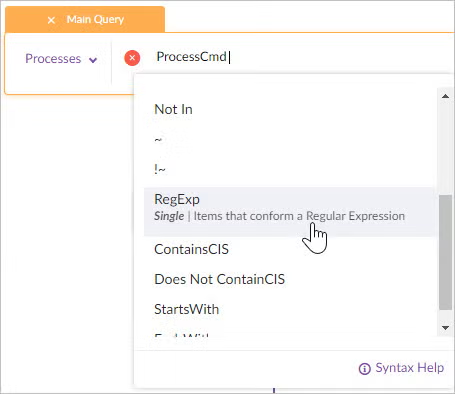

このインターフェイスは、完了の提案とワンクリックのコマンドパレットを使用して、正しい構文を構築するのに役立ちます。これにより、時間を節約でき、構文に慣れていない場合でも、脅威ハンターがクエリを作成する方法を覚えておく手間を省くことができます。

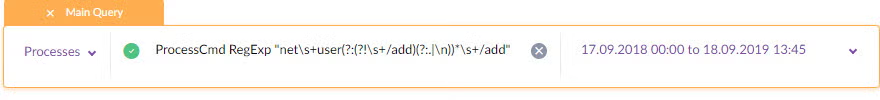

視覚的なインジケータは、構文が有効かどうかを示すため、不正なクエリがエラーを返すのを待つ時間を無駄にすることはありません。12か月にわたってクエリを実行して、ネットユーザーを追加したすべてのプロセスを返すことにより、一般的な「Living offtheLand」手法を検索してみましょう。

ユースケース:インシデントへの対応

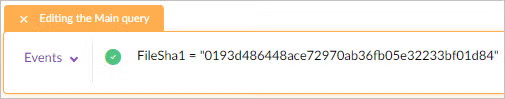

脅威インテリジェンスフィードに新しい侵入の痕跡(IOC)のレポートが表示されたとします。あなたの組織はそれにさらされていますか?環境全体でクエリを実行して見つけるのは、すばやく簡単です。

コンソールのフォレンジックビューで、検出のハッシュをコピーします。で可視性のビュー、クエリの検索フィールドに入力を開始し、コマンドパレットから適切なハッシュアルゴリズムを選択し、選択またはタイプ=。次に、ハッシュを貼り付けてクエリを完了します。

これは、SQLスタイルの構文の経験がほとんどまたはまったくないチームのメンバーでも、強力な脅威ハンティングクエリを簡単に作成できることです。

結果には、ファイルがインストールされたことのあるすべてのエンドポイントが表示されます。それはそれと同じくらい簡単です。

コーヒーを飲む間もなく結果を表示!

SentinelOneは1日に約100億のイベントを処理するため、巨大なデータセットをクエリすると、結果を何時間も待つことができないことを理解しています。Deep Visibilityは結果を非常に高速に返し、ストリーミングモードのおかげで、完全なクエリが完了する前にサブクエリの結果を確認することもできます。

Deep Visibilityクエリの結果には、すべてのSentinelOneエージェントからの詳細情報が表示され、パス、プロセスID、True ContextIDなどの属性が表示されます。

Deep Visibilityを使用すると、他のEDR製品よりも早くデータを消費し、データをより簡単にフィルタリングし、新しいドリルダウンクエリにピボットし、全体的なストーリーをはるかに迅速に理解できます。

MITRE ATT&CKフレームワーク対応の振る舞いインジケータによる高速なクエリ

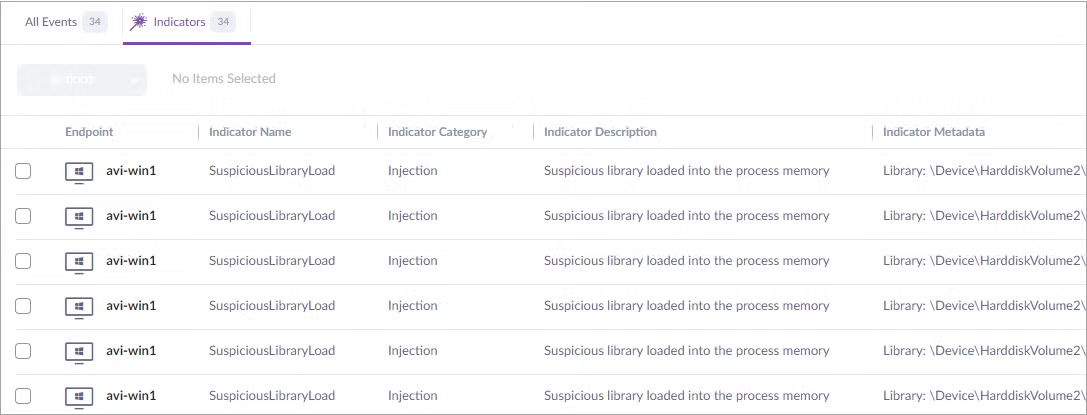

脅威ハンターとして、MITRE ATT&CKフレームワークへのクエリはおそらくあなたの頼りになるツールの1つになっています。SentinelOneのDeepVisibilityにより、MITRE ATT&CK TTPの検索が迅速かつ簡単になります。MITREのIDを入力するのと同じくらい簡単です。

たとえば、1つの簡単なクエリで、フリート全体でプロセスインジェクションの動作特性を持つプロセスまたはイベントを検索できます。

IndicatorDescription Contains "T1055"

プラットフォームごとに個別のクエリを作成する必要はありません。SentinelOneを使用すると、Windows、Linux、macOSのいずれを実行しているかに関係なく、1つのクエリですべてのエンドポイントから結果が返されます。

自動脅威ハンティングで攻撃者の一歩先へ

自動脅威ハンティングで攻撃者の一歩先へ

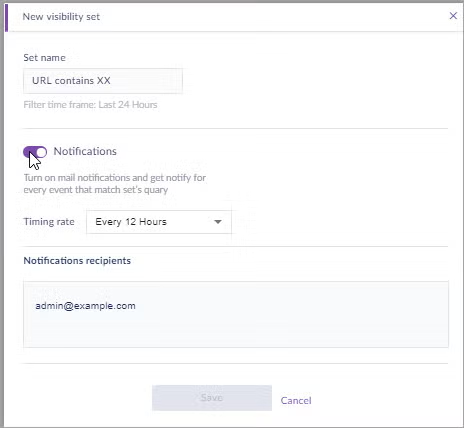

SentinelOneのDeepVisibilityなら、あらゆる方法でチームの負荷を軽減するように設計されているので、ウォッチリストで定義したスケジュールで実行されるカスタム脅威ハンティング検索を設定および実行するためのツールが提供されます。

ウォッチリストを使用すると、Deep Visibilityクエリを保存したり、新しいクエリを定義したり、クエリを定期的に実行したり、クエリが結果を返したときに通知を受け取ったりできます。あなたまたはあなたのチームが勤務していない間、あなたの組織は安全です。

ウォッチリストの作成はそれ自体が単純です。管理コンソールの[表示]ビューで、クエリを実行します。次に、[新しいセットを保存]をクリックし、ウォッチリストの名前を選択して、誰に通知するかを選択します。それでおしまい。脅威ハントは指定されたタイミング間隔で環境全体で実行され、受信者はすべての結果のアラートを受信します。

あらゆるレベルで深掘りされたインサイト

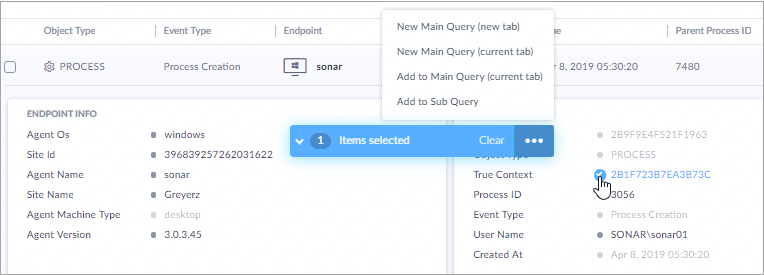

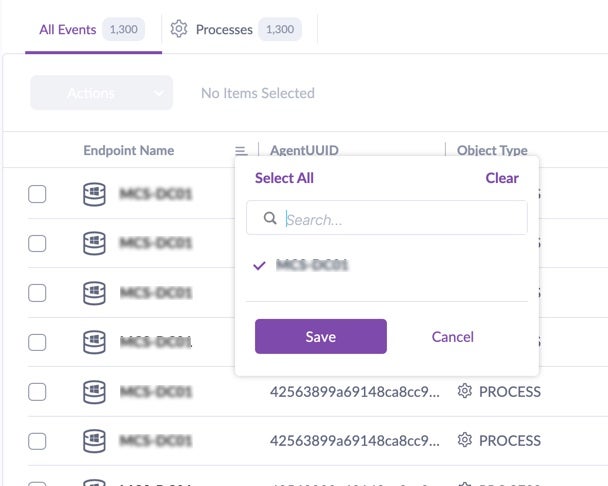

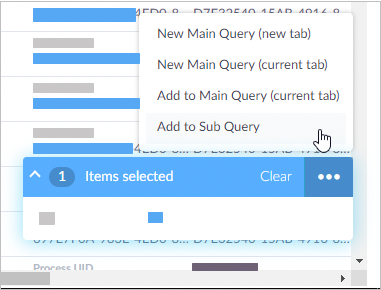

SentinelOneのDeepVisibilityは、粒度を重視して構築されています。DeepVisibilityクエリ結果から任意の情報をドリルダウンできます。各列には、一致するアイテムのアルファベット順のリストが表示されます。1つ以上のアイテムをフィルタリングできます。結果の行で、セルを展開して詳細を表示できます。ほとんどの詳細については、サブメニューを開いてさらにドリルダウンできます。または、選択した詳細を使用して新しいクエリを実行することもできます。

まとめ

脅威ハンティングを使用すると、アラートを生成する攻撃になる前の初期段階で疑わしい動作を見つけることができます。これは、アラートが生成される前に動作が疑わしいという高いレベルの信頼性を必要とする検出ツールの自動化されたルールを補足します。しかし、効果的な脅威ハンティングは、忙しいアナリストの作業を減らし、同時に組織、そのデータ、サービス、および顧客により多くのセキュリティを提供する必要があります。 SentinelOneのDeepVisibilityを使用すると、環境で発生したすべてのことについて深い洞察を得ることができます。ディープビジビリティは、可視性だけでなく、使いやすさ、スピード、コンテキストを提供し、脅威ハンティングをこれまで以上に効果的にします。詳細については、こちらからお問い合わせください。また無償の製品デモはこちらお問い合わせください。