Extended Detection and Response(XDR)は、ここ数か月の間にセキュリティベンダーやアナリストの間で大いに注目を集めるようになりました。これまでより広い範囲でハードウェアソリューションとソフトウェアソリューションを相互接続し、そこから脅威検知力を高めていくと予想され、SIEMが登場した後、単純なログ管理機能を超えていった初期の頃にとてもよく似ていると感じます。多くの従来型SIEM環境の場合と同様に、XDRの初期の顧客は、ツールへの投資とビジネス上の明確な成果とのバランスを取ろうと悪戦苦闘してきました。実際、ほとんどの企業は、一部ベンダーのXDRソリューションで要求されるデータ収集と分析に伴うコストや複雑さをまだ完全に考慮しきれていません。この問題をもっと詳しく調べ、SentinelOneが、XDRの効果的な導入にとって脅威となる最大で最も複雑な障害の1つ、大規模なデータ管理にうまく対処することでどのようにXDR環境を革命的に変化させるか、見てみましょう。

データは指数関数的に増加しています

IDCは、保存される総データ量が2025年までに世界全体で175ZBに達すると予測しています。2018年の33ZBから実に5倍の急増です。この業界の人々はもはやギガバイトという単位ではなく、1兆GBを表すゼタバイトを使用するようになりました。データを格納したDVDメディアを積み重ねていくと、月まで行って帰ってくる距離の12回分になります。それにしても、標的型攻撃から企業を保護するために、これだけのデータをどのように分類し、そのうちのどれくらいをセキュリティ上の意思決定の向上に利用できるでしょうか?では、データを少し掘り下げて調べてみましょう。

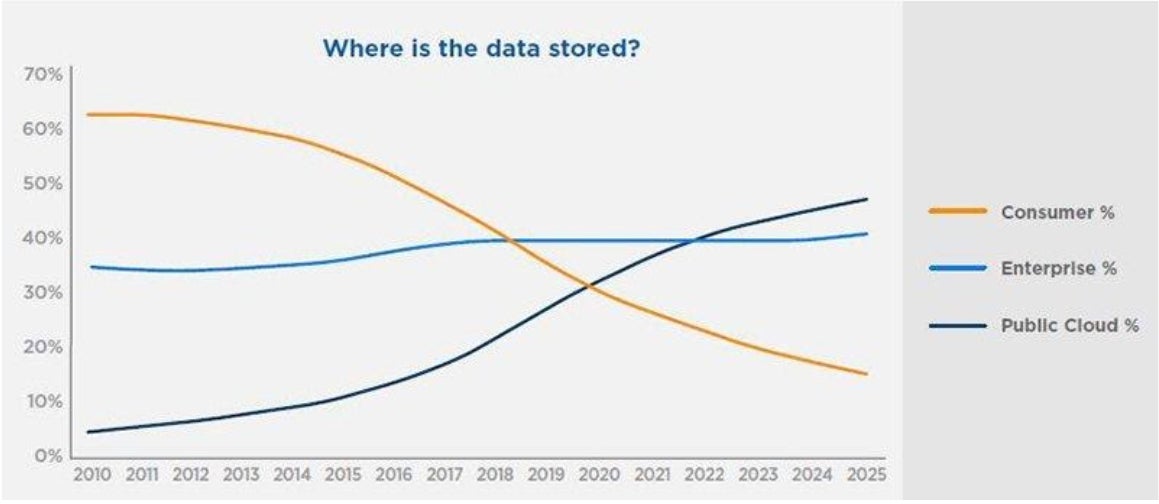

予測された175ZBのうち、およそ85%は、企業クラウド、パブリッククラウドのいずれかまたは兼用のデータストレージにあります。さらに重要な点としてIDCは、2025年までにこのデータの実に30%が、エンドポイントからIoTデバイスに至る「センサーでリアルタイムに取得された」テレメトリとして分類される、と予測しています。これは問題の重大さをよく表していますが、こうした膨大なデータを活用して自社のセキュリティ体制の改善を図ろうとする企業にとってはチャンスでもあります。

Source: IDC/Seagate DataAge Studyデータだけでは役に立たず、データの容量が増えるだけで自動的にその有用性も増大するわけでもないことを忘れてはなりません。有用な情報を得るには、データのコンテキスト化と分析が必要です。この点を理解していれば、「情報」が「知識」になるには、情報をいくつものポイント間で有意に結合する作業が必要で、それにはコンテキスト化されたデータを組み合わせて実用的な結論を導き出す機能が伴うとわかるでしょう。コンテキストの伴わないデータは多くの場合無用です。人間の脳にもその種の重要でないデータをすばやく排除する働きがあります。

効果的なデータ管理にはコンテキストが必須

今日、ほとんどの企業が、ユーザー、デバイス、アプリケーション、センサーからのアクティビティログなど、あらゆるポイントでテレメトリデータを山のように生み出しています。この「観察可能性の時代」には、何か重要な出来事には必ずそれに対応して発生した記録がある、という前提で行動できます。一般にはその種の記録はログまたはイベント、つまり実体、アクション、属性、場合によっては対応状況を示すトランザクションメッセージの形式を取ります。テレメトリの他の形式として、サンプルとして採取したまたは要約した測定値を含む単純な指標も考えられます。

私たちはこれまでの情報セキュリティ分野での経験から、きわめてありふれた無害なデータでさえ、調査や悪質さの検知から見ると何らかの関連性を持つ可能性がある、と理解しています。企業が、ステルス性の攻撃者が侵入に成功したずっと後で、起きている状況にはじめて気付く事態は珍しくありません。効果的なエンドポイント検知と保護プラットフォームがあれば、ほとんどの攻撃はそれが企業に影響を及ぼす前に阻止できますが、攻撃者のTTP(戦術、テクニック、手順)や考えられる動機、攻撃の範囲を効果的に特定したいなら、攻撃者が残したブレッドクラムの分析機能が必須です。

Singularity ActiveEDR/XDRでは、SentinelOneの特許取得済みStorylineテクノロジー独自の機能を活用して、バラバラのセキュリティイベントを綴じ合わせ、攻撃を1つのタイムラインに可視化します。これをさらに、MITRE ATT&CKのテクニック属性や、可能な場合には脅威アクターの詳細によって補強できます。

不正なデバイス/シャドーITから生み出される情報の盲点

企業で収集されるセンサーデータに含まれない情報からも多くの知識を得られます。攻撃者は常にチャンスを狙っており、セキュリティ運用チームが把握しているデバイスに限らず、あらゆる無防備なデバイスを標的にしてきます。IoT、クラウドトランスフォーメーション、コンテナ化されたワークロード、BYODを背景として企業内の攻撃対象領域が拡大する状況では、必然的に存在する盲点を徹底して最小化または排除しながら、テレメトリの情報源を拡大する必要も高まります。

企業は、データ収集ポイントでもある既存のセンサーグリッドを利用して、これまでより短時間でセキュリティカバレッジのギャップを特定し、保護する攻撃対象領域を広げることができます。既存センサーからのイベント量が変化し、その原因として考えられるポリシーの変更がない場合には、セキュリティ運用チームに対して、該当するデバイスが、構成の変更(悪質か無害かを問わない)によってロギングが無効にされたり減らされたりする状態に陥っていないことを保証するように通知できます。

Singularity Rangerは、企業のデバイスの稼働状態全体を可視化して、セキュリティ運用チームが管理対象外デバイスやリスクにさらされているデバイスを迅速に特定できるようにします。それらのデバイス固有の特性を取得すれば、保護能力に欠けたデバイスに注意を集中できます。次にRanger Deployで、リモートエージェントのインストールとサポート対象システムのポリシーの適用を実行すれば、企業の攻撃対象領域を減らしてセキュリティ体制を強化できます。

統合でアクセスのしやすさを改善

今日の企業が直面する大きな課題は、膨大な量のセンサーデータだけではありません。場所もプラットフォームもバラバラのデータサイロにアクセスしなければならないという問題のほうが深刻です。サイバーセキュリティのユースケースでは、これは長年、Security Information Event Management(SIEM)プラットフォームで対応すべきものとされてきました。このプラットフォームでは、ログやイベントが一般的なテレメトリソース、具体的にはファイアウォール、侵入検知プラットフォーム、従来型ウイルス対策ソリューション、重要なサーバー資産の簡潔なリストから収集されて保存されます。

Endpoint Detection & Response(EDR)の出現により、企業は保護対象のエンドポイントにある高忠実度で価値の高い膨大なリアルタイムイベントデータにアクセスできるようになりましたが、一般にこの種のデータはSIEMとは完全に別個のデータリポジトリに存在しています。現在は、PaaS/IaaSソリューションに移行する企業のワークロードが増えるにつれ、新しいセンサーからのデータが格納される、接続されていないデータサイロの存在が表面化するという状況です。

こうしたバラバラできわめて独自性の強い、一群のエンドポイント、クラウド、ネットワーク、セキュリティデータを1か所にまとめる作業には多額のコストがかかるため、そうするだけの価値を納得してもらうのは不可能とは言えないまでも通常は困難です。企業のセキュリティアーキテクチャーはますます多様化しているので、ベンダーに依存しないデータ分析モデルを脅威検知と保護体制に組み込んで万全を期すことはかつてなく重要になっています。

Singularity Marketplaceは、拡大し続けるSentinelOneセキュリティエコシステムのパートナーリストを、データ収集パイプライン、多様なエンタープライズの対応と修復オプションの両方に簡単に統合できるように保証します。

非常に多くのテレメトリソースが、固有の特性(異なる形式、内容、コンテキスト、濃度)を持つ各データソースと組み合わされた結果、今日の企業は、能力が試されるデータ問題に直面しています。ほとんどの企業では、このような膨大なデータを効果的に取得、構文解析、強化、標準化、保存、分析する作業は、コスト効果が高いとは判断されません。結果として、ほとんどの企業が、ビジネスプロセスの改善やセキュリティの有効性の強化に関連して認識された各データの価値に基づいて、処理すべきデータソースを適切に選択するという負担を強いられています。

セキュリティ運用の視点から見ると、すべてのデータは価値の面で同等ではありません。取得するのが非常に簡単なデータ(たとえば、WindowsのWMIログ)が、脅威検知やセキュリティインシデントトリアージの点では有用性が最も低いという状況もあり得ます。もっと頻繁に生じるのは、ネットワークフローデータ、メールトランザクションログ、DNS要求/応答イベント、認証アラートなどの企業内で最も容量の大きいログは、提供する価値は大きいが、その低いSN比のゆえにリアルタイムで収集して処理するには重すぎる、という状況です。ただし、高効率、高性能で拡張性に優れたデータ管理プラットフォームがある場合はこの限りではありません。

データの保持:効果的な脅威ハンティングの鍵

企業のセキュリティチームが直面している別の課題は、収集したテレメトリの長期的な保持と検索可能性にはコストがかかるという点です。価値の高いデータを大量に取得しても、それを30日後には順送りに廃棄せざるを得ないのであれば、履歴ハンティングのSecOpsユースケースでは絶対に役に立ちません。

現実に、ほとんどのベンダーがデータ保持期間を7~30日に限定しています。最近のSolarWindsのサプライチェーン攻撃について見ると、セキュリティコミュニティは何か月も前から悪質なアーティファクトや攻撃者のTTPについて注意喚起されていました。これは、多くの企業が、関連する時間枠全体に対して履歴ハンティングを実行できなかったという意味です。対応するログが、古くなってすでにプラットフォームに残っていなかったか、オフラインアーカイブに移されて攻撃の範囲のトリアージが難しくなっていたのです。

SentinelOne Singularityプラットフォームのお客様は、365日のライブ保持期間全体にわたってリアルタイムの脅威ハンティングを実行できます。これにより、SOCアナリストは、収集したイベントまる1年分を対象にアーティファクトと攻撃者のTTPを完全に可視化できます。

SentinelOneの特許取得済みSTAR™(Storyline Active Response)機能を使用して、自動ハンティングとアラートルールを作成できます。これらの自動化処理は、リアルタイムおよび履歴EDR、Deep Visibilityデータストアに保存されたサードパーティーのテレメトリのデータに基づいて起動します。既知の脅威アクターキャンペーンの自動検知向けに、関連する攻撃者のアーティファクト(IoC)を含むコンテンツパックが公開されています。さらに長期のデータ保持のために、HindSightと呼ばれる機能が提供される予定です。これによって、非常に長い期間にわたってデータを簡単にアーカイブでき、収集されたデータの範囲と期間全体で無制限に遡及できる脅威ハンティングが実現します。

覚えておいてほしいこと

大規模なデータ管理に伴う課題を解決するには、企業で生成され、収集され、分析されるデータを「民主化」するデータ管理戦略が必須です。

民主化の全般的なルールは次のとおりです。

- 1つのアプリケーションがデータ管理権限を独占する状況を作らない

- 複数のリポジトリでデータの複製を行うとコストがかさみ、管理不能になる

- バラバラのデータサイロを維持したままの状態では、脅威検知に失敗したり、セキュリティインシデントでのトリアージや詳細な調査で盲点が発生したりする原因となる

- 企業として納得できるコストと価値のバランスを取るためには、関連性の高いセンサーデータを収集して保存する容量を減らさざるを得ない、という判断は絶対にしない

XDRについてのこのブログシリーズの次の記事では、SentinelOne Data Platform(以前のScalyr Event Data Cloud)が提供する、他に類を見ない機能のいくつかに注目します。卓越したセンサー収集と処理能力、SN比の改善、いくつものソースにわたる有用性の高い脅威検知、処方的かつ実用的なインシデント対応統合によって、どのようにSentinelOneがXDR環境を変革していくか、引き続き詳しく調べていきましょう。お見逃しなく。